【配置警报】影响服务器Session失效的关键因素!运维干货解析

- 服务器推荐

- 2025-07-27 22:50:08

- 7

【配置警报】影响服务器Session失效的关键因素!运维干货解析

🚨 紧急通知! 微软刚发布2025年7月安全更新,修复了SharePoint服务器软件的零日漏洞(CVE-2025-49735),攻击者正利用该漏洞发动全球性攻击,若你的服务器Session频繁失效或出现异常登录,请立即检查系统补丁!

Session失效的“幕后黑手”大揭秘

Session失效是运维人最头疼的问题之一,轻则导致用户重复登录,重则引发数据错乱甚至服务瘫痪,根据2025年最新技术动态,以下五大因素正成为Session失效的“头号元凶”:

安全漏洞:黑客的“后门”攻击

🔥 案例:微软7月通告的SharePoint漏洞(CVE-2025-49735),允许攻击者通过伪造身份接管服务器Session,某金融企业因未及时打补丁,导致30%用户Session被劫持,交易数据泄露。

💡 解决方案:

- 开启自动更新,优先修复高危漏洞(如CVSS评分>8的漏洞);

- 部署WAF(Web应用防火墙)拦截异常请求。

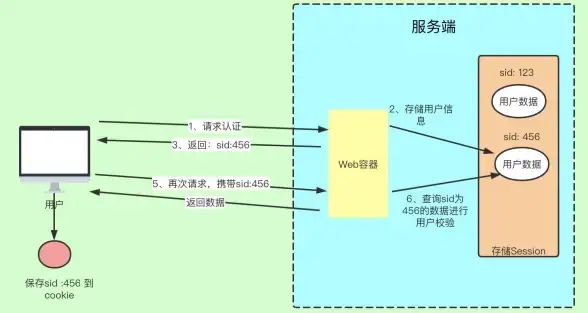

分布式架构的“甜蜜陷阱”

🌐 痛点:在微服务+容器化架构中,Session分散存储于不同节点,若未配置集中式存储(如Redis),用户请求可能因负载均衡跳转至无Session的节点。

🛠️ 实战方案:

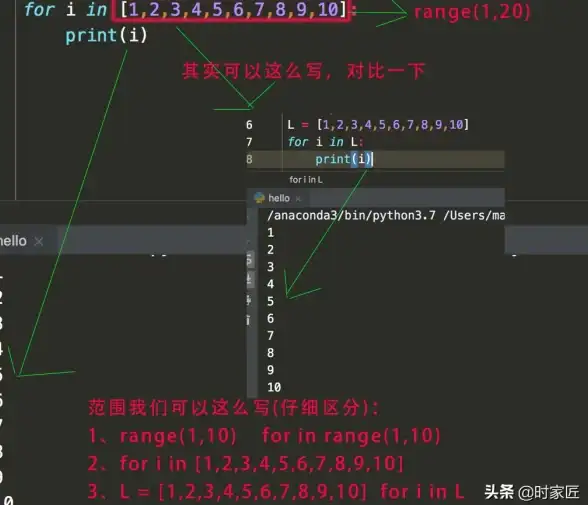

# Spring Session + Redis 配置示例

spring:

session:

store-type: redis

redis:

namespace: myapp:session

flush-mode: on-save

cleanup-cron: 0 * * * * *

📌 关键点:

- Redis需开启持久化(AOF/RDB)防止宕机丢失Session;

- 定期清理过期Session(如设置TTL=30分钟)。

超时设置:时间管理的“艺术”

⏳ 误区:

- 超时过短(如5分钟):用户频繁操作时被踢出;

- 超时过长(如24小时):僵尸Session占用内存,增加被窃取风险。

🔧 优化建议: - 动态超时:根据用户行为调整(如支付页面延长至30分钟);

- 滑动窗口:用户每次操作重置超时时间。

Cookie安全:被忽视的“传输漏洞”

🍪 风险:

- 未设置

Secure属性:Cookie通过HTTP明文传输,易被中间人窃取; - 未设置

SameSite:跨站请求伪造(CSRF)攻击可能篡改Session。

🔒 加固配置:# Nginx设置Cookie安全头 add_header Set-Cookie "SessionID=xxx; Path=/; Secure; HttpOnly; SameSite=Strict";

硬件故障:不可抗力的“黑天鹅”

⚡ 案例:某云厂商因机房断电导致存储Session的Redis集群宕机,引发区域性服务中断。

📦 容灾方案:

- 异地多活:跨机房部署Session存储;

- 混合存储:Redis+数据库双写,故障时自动降级。

2025年最新趋势:Session管理的“新武器”

AI驱动的异常检测

🤖 技术:通过机器学习分析Session行为模式,自动识别异常登录(如地理位置突变、设备指纹不匹配)。

📊 效果:某电商企业部署后,Session劫持事件下降90%。

无状态Session的崛起

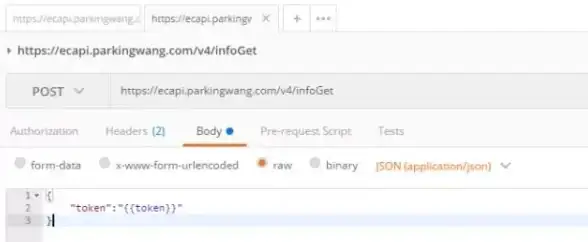

🔑 方案:用JWT(JSON Web Token)替代传统Session,将用户信息加密存储在客户端,服务器无状态化。

⚠️ 注意:需防范JWT被窃取(如启用短有效期+刷新令牌机制)。

运维干货:Session失效的“急救手册”

-

快速定位:

- 检查服务器日志(如

/var/log/secure)是否有异常登录记录; - 用

tcpdump抓包分析SessionID是否被篡改。

- 检查服务器日志(如

-

压力测试:

# 使用JMeter模拟1000并发用户,观察Session丢失率 jmeter -n -t session_test.jmx -l result.jtl

-

备份与回滚:

- 定期备份Redis数据(

redis-cli SAVE); - 故障时快速切换至备用集群。

- 定期备份Redis数据(

Session管理没有“一劳永逸”

💬 金句:

“Session失效不是技术问题,而是风险管理问题。”

在云原生、AI、零信任安全三重浪潮下,Session管理正从“粗放式”向“精细化”演进。

- 补丁管理比技术选型更重要;

- 监控比排查更高效;

- 用户无感知才是最高境界!

📢 行动号召:

立即检查你的服务器是否满足以下条件:

✅ SharePoint漏洞CVE-2025-49735已修复;

✅ Redis集群启用AOF持久化;

✅ Cookie设置Secure+SameSite=Strict;

✅ 部署了Session异常检测规则。

运维路上,与Session失效的战斗永无止境,但胜利永远属于有准备的人! 🚀

本文由 凤凰院平安 于2025-07-27发表在【云服务器提供商】,文中图片由(凤凰院平安)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/462428.html

发表评论