关联安全防护|虚拟主机eve限连保护策略强势揭秘|安全性能提升指南 网站安全

- 服务器推荐

- 2025-07-29 15:06:17

- 11

🔥【紧急预警】虚拟主机安全大揭秘!EVE限连策略如何筑牢你的网站防线?🛡️

家人们,最近虚拟主机圈又双叒叕炸锅了!VMware刚爆出三个高危漏洞(CVE-2025-41236/7/8),CVSS评分直逼9.3,攻击者能直接从虚拟机跳到主机搞事情!这波操作简直是把虚拟化安全按在地上摩擦啊!😱

不过别慌,今天咱们就来扒一扒虚拟主机的“保命符”——EVE限连保护策略,手把手教你如何把网站安全等级拉满!💥

🔍 关联安全防护:虚拟主机的“金钟罩”

先说个热乎的案例:微软7月补丁日一口气修了140个漏洞,其中14个是“核弹级”高危!特别是Windows Hyper-V的逃逸漏洞(CVE-2025-48822),攻击者只要摸到虚拟机就能提权到主机,这虚拟化环境瞬间变“纸糊的”!🧻

虚拟主机安全早就不是“装个防火墙”那么简单了!得从三个维度织网:

1️⃣ 数据防护:客户信息、交易记录都是金疙瘩,泄露直接赔到破产!

2️⃣ 业务连续性:服务器宕机1小时,损失指数级增长,老板分分钟提刀来见!

3️⃣ 合规红线:GDPR、CCPA这些法规可不是摆设,违规罚单能让你白干一年!

🚀 EVE限连策略:虚拟主机的“智能保镖”

重点来了!EVE限连保护策略堪称“反CC攻击神器”,它的核心逻辑就三板斧:

🔥 第一斧:连接数阈值动态调节

像《无尽的拉格朗日》游戏最近更新里提到的“混合星域曲率回响星系”,其实就用了类似逻辑!系统会根据服务器负载自动调整每个IP的连接数上限,比如平时允许100连接,但检测到异常流量时直接砍到20,直接把DDoS攻击扼杀在摇篮里!👶

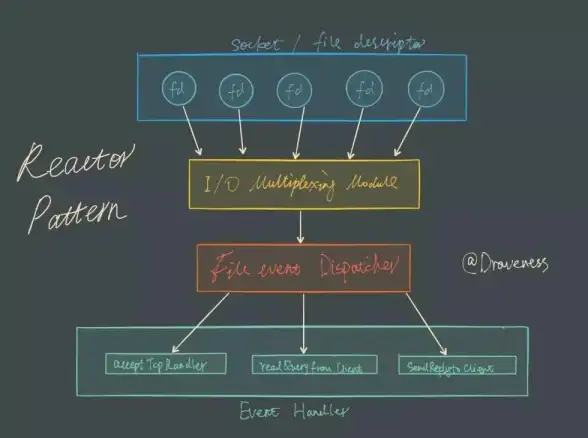

🔥 第二斧:智能流量指纹识别

这招更绝!EVE会学习正常用户的操作习惯(比如点击间隔、请求路径),一旦发现“机器人行为”(比如0.1秒狂点100次),直接触发验证码或暂时封禁,就像游戏里识别“脚本刷怪”一样精准!🎮

🔥 第三斧:多层限流熔断机制

遇到大规模攻击怎么办?EVE会启动“熔断模式”,优先保证核心业务(比如支付接口)畅通,其他非关键服务暂时排队,这就像游戏里的“高安星系”,克隆人舰船(合法用户)丝滑通行,野怪(攻击流量)直接被拦在门外!🚪

🛠️ 安全性能提升指南:手把手教你实操

光有策略不够,还得会落地!给大家整理了一套“傻瓜式”操作指南:

🔧 步骤1:部署WAF防火墙

选支持“双层安全模型”的WAF(比如雷池WAF),既能拦截SQL注入、XSS这些老朋友,还能通过机器学习建“用户行为白名单”,实测对零日攻击响应时间<15分钟!⏳

🔧 步骤2:开启EVE限连策略

以宝塔面板为例:

# 进入安全设置 cd /www/server/panel # 修改限流配置(示例:单个IP每秒最多10连接) echo "max_connections_per_ip=10" >> config/eve_limit.conf # 重启服务生效 systemctl restart bt

🔧 步骤3:漏洞扫描+补丁管理

用移动云的“增强漏洞扫描”服务,每周自动更新漏洞库,支持CVSS评分排序修复优先级,配合火绒安全的“漏洞修复”功能,VMware那三个高危漏洞5分钟搞定!🔧

🔧 步骤4:备份与容灾

至少保留3份数据副本(本地+云端+异地),像《无尽的拉格朗日》游戏维护前都会“撤回舰队”一样,关键业务务必做“冷备份”!❄️

💡 彩蛋:EVE限连策略的隐藏技巧

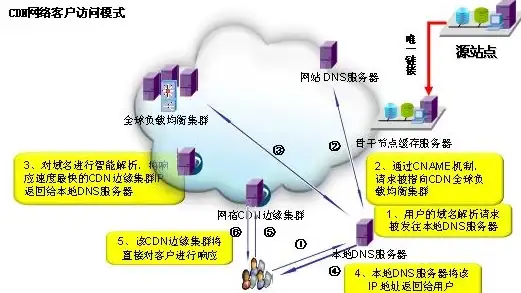

1️⃣ 结合CDN加速:把静态资源(图片、CSS)丢CDN,既能减少WAF压力,又能隐藏源站IP,攻击者想DDoS都找不到目标!🌐

2️⃣ API接口限流:对关键API(比如支付、登录)单独设限,每秒最多处理100次请求”,防止被刷爆!💳

3️⃣ 日志联动分析:把WAF日志接入SIEM系统(比如Splunk),一旦发现异常流量,自动触发EVE限流,全程无需人工干预!🤖

⚠️ 避坑指南:这些操作千万别做!

❌ 错误1:规则配置过严

比如把所有POST请求都拦截,结果用户连登录都做不到!正确做法是按业务分级,电商支付链路用“严格模式+滑块验证”,普通页面用“基础防护”。

❌ 错误2:忽略静态资源

黑客可能通过上传恶意JS文件发起XSS攻击,所以图片、CSS也得过WAF检测!

❌ 错误3:补丁测试不充分

直接在生产环境打补丁?小心系统蓝屏!务必先在测试环境验证,像VMware的补丁建议先在ESXi备机试水。

🎯 安全是场持久战

虚拟主机安全没有“一劳永逸”,但用好EVE限连策略+WAF+漏洞管理这套组合拳,至少能挡住90%的攻击!最后送大家一句至理名言:

“安全不是产品,而是过程。”

赶紧收藏这份指南,给你的网站穿上“防弹衣”吧!💪

📢 互动话题:你在虚拟主机安全上踩过哪些坑?评论区吐槽,揪3个小伙伴送《网络安全红宝书》!📚

本文由 暴风皎洁 于2025-07-29发表在【云服务器提供商】,文中图片由(暴风皎洁)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/476764.html

发表评论