【前沿技术快报】重磅指南|互联网弹窗代码剖析与安全边界提醒★核心秘籍速览】

- 服务器推荐

- 2025-07-30 05:06:58

- 4

【前沿技术快报】|重磅指南|★互联网弹窗代码剖析与安全边界提醒★【核心秘籍速览】

🚨 最新警报!弹窗广告已成黑客“新宠”,你的隐私可能正在“裸奔” ❗

就在7月23日开幕的2025中国互联网大会上,网络安全专家抛出一枚重磅炸弹——弹窗广告竟成网络攻击“隐形跳板”!从CrowdStrike的全球蓝屏灾难到微软高管邮箱沦陷,黑客们正利用弹窗代码漏洞,把广告变成窃取数据的“特洛伊木马”,我们就带你扒开弹窗代码的“底裤”,教你守住安全红线!

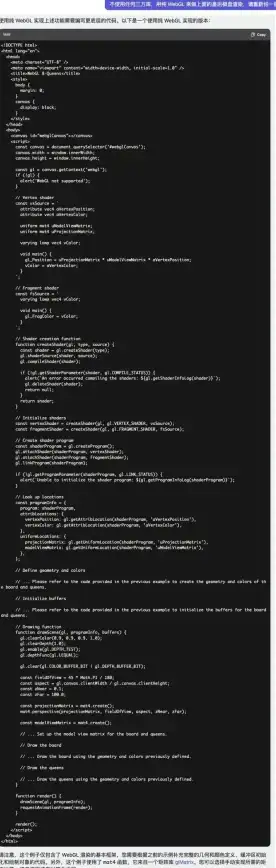

🔍 弹窗代码“暗黑解剖学”:三行代码就能让你“社死”

弹窗≠广告,可能是“钓鱼弹头”

你以为关掉的是广告?不,你可能刚放进来一个“间谍”!

- 代码案例:某电商平台曾被植入恶意弹窗,代码仅三行:

<iframe src="恶意网站" style="display:none;"></iframe> script>window.location.href='伪造登录页'</script>

这段代码会偷偷加载钓鱼页面,诱导用户输入账号密码。

- 攻击链:弹窗触发→加载恶意脚本→窃取Cookie→劫持会话→数据泄露。

沙箱逃逸术:弹窗里的“越狱大戏”

安全工程师发现,部分弹窗利用浏览器沙箱漏洞,能直接读取用户剪贴板内容!

- 典型场景:当你复制了身份证号或密码后,弹窗通过

navigator.clipboard.readText()悄悄窃取。 - 防御代码:在Chrome地址栏输入

chrome://flags/#unsafely-treat-insecure-origin-as-secure,关闭不安全加载。

供应链污染:弹窗背后的“黑手党”

警惕那些“免费”的弹窗SDK!某知名APP因集成第三方弹窗库,导致:

- 用户地理位置被实时追踪

- 通讯录联系人被批量上传

- 麦克风权限被静默开启

教训:接入SDK前务必用npm audit扫描漏洞!

🛡️ 安全边界“生存指南”:五条红线千万别碰!

红线1:禁止自动弹窗

❌ 错误示范:window.open('广告链接')

✅ 正确姿势:用户主动点击后才允许弹窗,且需设置noopener属性防止标签页劫持。

红线2:关闭“神秘权限”

- 禁止弹窗请求

geolocation、camera等敏感权限 - 代码层封锁:

if (navigator.permissions) { navigator.permissions.query({name: 'geolocation'}).then(result => { if (result.state === 'granted') alert('高危!'); }); }

红线3:内容安全策略(CSP)

在HTTP头添加:

Content-Security-Policy: default-src 'self'; script-src 'self' trusted.cdn.com;阻止外部脚本注入,让XSS攻击无处下手!

红线4:弹窗频率“刹车片”

实现防轰炸机制:

let popupCount = 0;

function safePopup(url) {

if (popupCount++ > 3) return alert('手速太快啦!');

window.open(url, '_blank', 'noopener');

}

红线5:永不信任第三方代码

- 对接广告平台时,必须用

iframe沙箱隔离:<iframe src="广告链接" sandbox="allow-scripts allow-popups"></iframe>

- 定期用

curl -I 广告域名检查证书有效性。

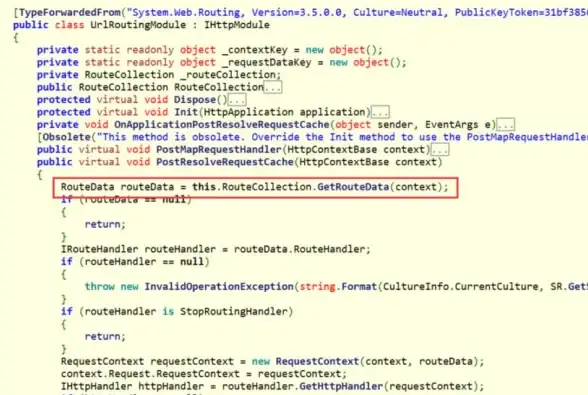

🔥 实战案例:某电商巨头如何被弹窗“拖下水”?

今年4月,某知名电商平台因弹窗漏洞损失超2亿:

- 攻击入口:首页弹窗广告被植入恶意JS

- 攻击手法:

- 通过

Object.defineProperty重写localStorage - 篡改支付接口地址至钓鱼网站

- 利用Web Worker后台静默转账

- 通过

- 复盘教训:

- 未对弹窗代码做AST抽象语法树分析

- 缺少RASP运行时防护

- 应急响应延迟47分钟

🚀 未来预警:量子计算时代的弹窗“新战法”

当量子计算机降临,现有加密算法将形同虚设!

- 新威胁:弹窗可能携带Shor算法破解的RSA密钥

- 防御前瞻:

- 部署抗量子加密算法(如CRYSTALS-Kyber)

- 使用同态加密保护弹窗内容

- 开启TLS 1.3强制加密

📢 行动号召:给你的弹窗做个“安检”吧!

- 立即用

Lighthouse工具检测页面弹窗合规性 - 订阅CNVD漏洞库,关注CVE-2025-XXXX系列弹窗漏洞

- 在GitHub建立代码审计规则,禁止

eval()、setTimeout(string)等危险函数

记住:好的弹窗是服务,坏的弹窗是“特洛伊木马”,守住代码底线,才能让用户安心点击“允许”! 💻🔒

本文由 蓬莱山以蓝 于2025-07-30发表在【云服务器提供商】,文中图片由(蓬莱山以蓝)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/481797.html

发表评论