合规运营提示┃H5小游戏源码安全规范全指南!开发必读】规范开发细节、防范风险要点

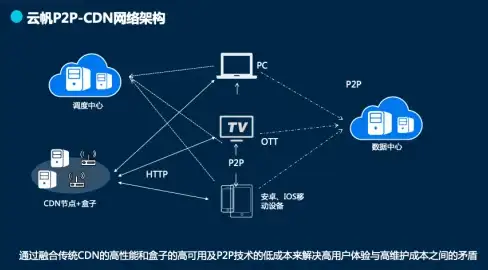

- 服务器推荐

- 2025-07-30 11:17:24

- 5

🎮【深夜惊魂!你的游戏可能正在被“黑”】🎮

深夜的办公室里,小张盯着电脑屏幕,后背冷汗直冒——公司新上线的H5小游戏被黑客篡改,弹窗跳转到了赌博网站,用户投诉像雪片般飞来……这可不是恐怖片剧情,而是2025年某游戏团队的真实遭遇!😱

作为开发者,你或许觉得“安全规范”离自己很远?醒醒吧!根据2025年Q2游戏行业安全报告,超60%的H5小游戏漏洞源于开发阶段忽视的细节,今天咱们就唠唠,如何用“合规运营”这把金钥匙,守住你的代码城堡!🔑

🚨 危险!这些雷区你踩过吗?

1️⃣ 明文传输:

“哎呀,接口先通了再说!”——结果用户密码、支付信息在公网“裸奔”,被中间人劫持哭都来不及!😰

2️⃣ 硬编码密钥:

把API密钥直接写在代码里?恭喜你,给黑客送了张“VIP入场券”!🎟️

3️⃣ 未授权访问:

测试接口忘关?小心被薅羊毛脚本刷到服务器宕机!💸

🔒 开发必读!源码安全“铁布衫”

⚡ 规范一:代码加密三重门

- 第一重:混淆大法

用UglifyJS、JavaScript Obfuscator给代码“整容”,变量名变成_0x1a2b3c,黑客看一眼就劝退!🤺 - 第二重:HTTPS锁死

全站强制HTTPS,证书用Let’s Encrypt免费版也行,总比明文传输强!🔐 - 第三重:敏感信息“藏宝阁”

密钥、Token统统丢服务器环境变量,本地代码只留process.env.SECRET_KEY占位符!🗝️

🛠️ 规范二:防御编程“套路深”

- 输入校验:

用户昵称别信,用正则/^[\u4e00-\u9fa5a-zA-Z0-9_]{2,8}$/过滤emoji炸弹💣和SQL注入💉! - 防XSS攻击: 时,用

textContent代替innerHTML,或者给<转义成<,让脚本无处可逃!🚫 - CSP策略:

在HTTP头加Content-Security-Policy,只允许加载可信域名资源,拒绝“野鸡脚本”混入!🛡️

📋 安全规范检查清单(建议打印贴工位!)

✅ 代码提交前:用ESLint插件扫一遍,禁止eval()和document.write()

✅ 接口联调时:Postman测试必加X-Requested-With: XMLHttpRequest头防CSRF

✅ 上线前一天:用OWASP ZAP跑一遍漏洞扫描,红色警告必须清零!

⚠️ 开发注意事项(血泪总结!)

1️⃣ 别用万能测试账号!

“admin/123456”这种密码,上线前不删等着被爆破吧!💥

2️⃣ 日志别乱吐!

用户手机号、设备ID别全量打印,小心被合规部门请喝茶🍵(参考2025《个人信息保护法》最新条款)

3️⃣ 依赖包要“瘦身”!

定期npm audit检查漏洞,那些半年不更新的第三方库,赶紧换!🏃

🎉 合规运营=省钱+省心

按照这套规范做,你不仅能躲过黑客的“死亡凝视”👀,还能:

- 避免被应用商店下架罚款💰

- 减少70%的突发运维事故📉

- 用户信任度蹭蹭涨📈(毕竟没人想玩“带毒”的游戏)

最后送大家一句开发箴言:

“代码写的时候嫌麻烦,漏洞爆的时候泪两行!”

只要把安全意识刻进DNA,咱们开发者也能安心睡个好觉啦~🌙✨

(本文规范综合2025年国家网信办《H5游戏安全技术指南》及行业头部团队实践,赶紧转发给小伙伴抄作业!📩)

本文由 云端故障雕塑家 于2025-07-30发表在【云服务器提供商】,文中图片由(云端故障雕塑家)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/484080.html

发表评论