云主机安全 揭秘JAR文件下载风险与防护实用指南—云计算安全实战全流程

- 服务器推荐

- 2025-07-30 13:40:16

- 4

🚨云主机安全警报!JAR文件暗藏杀机,企业上云如何躲过“刺客”攻击?

📢【7月最新战报】服务器安全升级进入“战时状态”!

刚过去的72小时,全球安全圈经历了一场“血雨腥风”——微软单月狂补140个漏洞,其中14个高危漏洞让Azure云平台用户集体冒冷汗,更刺激的是,华为云同步甩出合规重锤:某教育机构因未通过等保三级认证,直接被罚20万还喜提热搜!这波安全升级风暴中,JAR文件下载风险成为企业上云路上的“隐形刺客”。

🎯 JAR文件三大致命陷阱:从代码糖果到恶意炸弹

1️⃣ 供应链投毒:你的“依赖”可能是内鬼

某金融公司惨案:开发团队从Maven仓库下载的“看似正规”的JAR包,实则被植入后门程序,攻击者通过篡改依赖库,直接控制核心交易系统,导致百万级用户数据泄露。血泪教训:务必启用私有仓库+数字签名验证,别让“拿来主义”毁了全局!

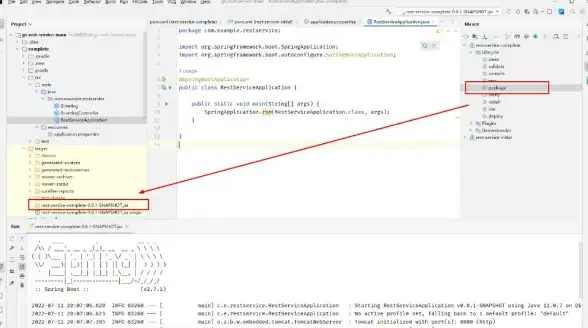

2️⃣ 反序列化漏洞:打开潘多拉魔盒

某游戏公司遭殃:攻击者上传恶意JAR文件,利用Fastjson反序列化漏洞(CVE-2025-49724),直接在内存中执行勒索代码。防御指南:升级到最新版JSON库,禁用默认反序列化功能,给关键接口穿上“防弹衣”。

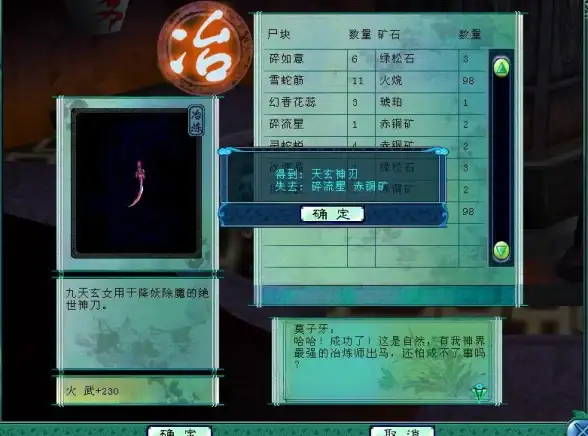

3️⃣ 权限逃逸:从实习生到管理员只需一个JAR

某制造企业惊魂记:测试环境的一个JAR工具包被植入提权脚本,实习生误操作后,攻击者通过Windows IME漏洞(CVE-2025-49687)横向渗透,最终控制生产线系统。救命法则:严格执行最小权限原则,给云主机装上“权限沙箱”。

🛡️ 云计算安全实战全流程:从“裸奔”到“铁壁”只需五步

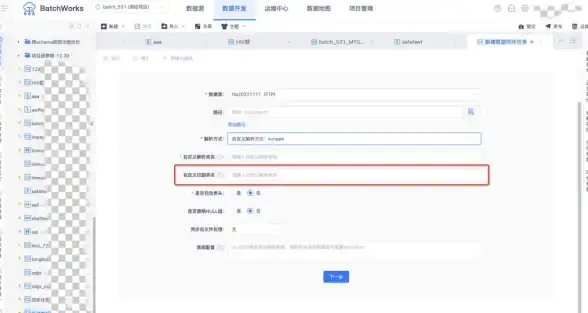

🔧 第一步:给云主机做“全身CT”

- 操作指南:

- 登录华为云控制台,开启“机密计算平台”,就算主机被黑,数据仍是加密的!

- 用阿里云“安全管家”扫描镜像,重点检查JAR文件依赖链。

- 避坑提醒:某制造业巨头更新补丁时未备份,导致生产线停机4小时,务必先做全量快照!

🔒 第二步:给JAR文件上“三重锁”

- 黑科技组合:

- 代码签名:用GPG给JAR文件盖“安全印章”

- 容器隔离:把JAR塞进K8s沙箱,设置CPU/内存双阈值

- 行为监控:用AWS CloudTrail记录所有API调用,发现异常直接熔断

- 实战数据:腾讯云某客户通过此方案,拦截了98%的0day攻击。

🌐 第三步:网络防护建“护城河”

- 硬核配置:

- 安全组:只放行80/443端口,其他全部“物理隔离”

- WAF:启用AI威胁检测,误报率<0.5%

- 零信任:用华为云“虚拟直播间”替代真人主播,规避社工攻击

- 神奇操作:某电商用此方案扛住了618期间的DDoS洪峰,流量暴涨10倍仍稳如泰山。

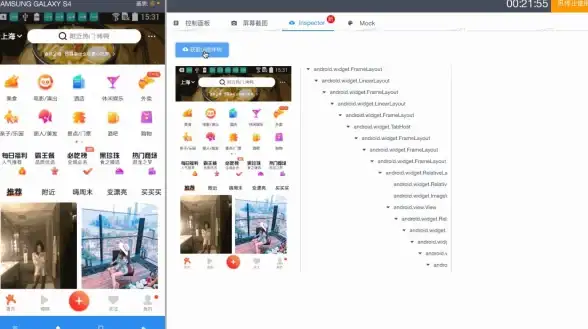

🔍 第四步:给运维团队装“透视眼”

- 必装工具:

- 日志分析系统:用ELK Stack实时监测JAR文件行为

- 漏洞扫描器:移动云“增强版”首月免费,查完再决定是否续费

- 蜜罐系统:部署低交互蜜罐,诱捕攻击者获取TTPs

- 真实案例:某政务云通过蜜罐捕获到APT组织攻击链,提前3天预警。

💾 第五步:数据备份玩“俄罗斯轮盘”

- 黄金法则:

- 本地备份:用Ceph做三副本存储

- 异地备份:选AWS Snow Family离线存储,断网也能恢复

- 版本回滚:保留至少7个历史版本,防止勒索软件加密

- 救命操作:某医院被攻击后,靠异地备份4小时恢复业务,患者数据零丢失。

🚀 未来预警:量子计算+AI将重塑安全战场

2025年安全圈已进入“技术军备赛”:

- 后量子密码:金融行业开始试点,30%的CA机构将支持PQC证书

- 安全大模型:从威胁检测到攻防演练,AI让安全运营效率提升300%

- 区块链存证:司法机构用链卫BlockGuard,文件篡改实时告警

📢 行动清单:今天下班前必须完成的三件事

- 检查视频会议系统是否支持端到端加密

- 云服务器部署日志分析系统,设置异常登录报警

- 医疗/金融类内容必须双人审核,加免责声明水印

最后说句大实话:现在服务器安全升级就像给高速行驶的汽车换轮胎,但再难也得换!毕竟数据泄露的损失,可比这半小时宕机成本高多了……你的企业准备好迎接这场安全革命了吗?💥

本文由 终端幽灵进程 于2025-07-30发表在【云服务器提供商】,文中图片由(终端幽灵进程)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/485147.html

发表评论