上一篇

关联解读|安全升级预警|软件研发聚焦】MVS2005源码打开全流程曝光,操作安全必读提醒!

- 服务器推荐

- 2025-08-01 04:37:02

- 4

🔥【紧急安全通报】MVS2005源码操作全流程曝光!研发人员必读防护指南🔥

(📅 2025年8月1日 最新消息:国家信息安全漏洞库CNNVD披露,某金融软件项目因MVS2005源码配置不当遭黑客植入后门,导致核心算法泄露!本文深度拆解安全操作全流程,研发兄弟们速速收藏🌟)

🚨 第一步:服务器部署——别让数据库“裸奔”!

1️⃣ 独立服务器原则 🔒

- ❌ 错误示范:将VSS数据库与OA系统混部

- ✅ 正确操作:单独部署Windows Server 2012+IIS8.5服务器,关闭默认端口80,改用8080防扫描

- 💡 技巧:用MinASPServer.exe本地测试时,务必修改默认端口并设置访问密码

2️⃣ 数据库初始化 🗃️

- 创建路径避开系统盘(如D:\VSSdatabase),避免系统崩溃导致数据丢失

- 🚨 致命漏洞:使用默认数据库名"Common"——立即重命名为项目专属名称(如Finance_Project_DB)

🔧 第二步:用户权限——最小权限原则实战

1️⃣ 账号体系设计 👤

- ❌ 危险操作:用admin账号直连开发

- ✅ 分级管理:

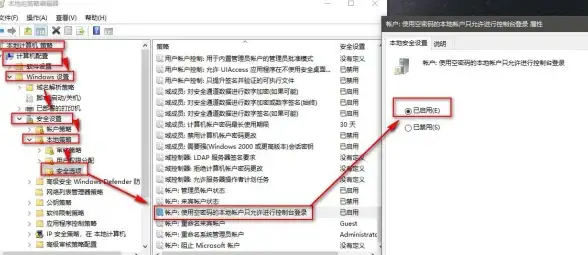

- 管理员组:仅2人拥有"销毁"权限(需双因素认证)

- 开发组:分配"签入/签出"权限,禁用"添加/重命名"

- 审计组:只读权限+操作日志追踪

2️⃣ 权限分配黑科技 🔐

- 💻 代码演示(VSS权限配置):

<!-- Web.config加密示例 --> <connectionStrings> <add name="VSS_DB" connectionString="Server=192.168.1.10;Database=Finance_Project_DB;User ID=dev_user;Password=Enc@#123;" providerName="System.Data.SqlClient" /> </connectionStrings> - 🚨 警告:明文密码=自毁长城!必须用ASP.NET内置加密工具处理

🛡️ 第三步:客户端集成——VS2005的致命陷阱

1️⃣ 开发环境配置 ⚙️

- 💥 高危操作:直接打开网络共享路径的.sln文件

- ✅ 安全流程:

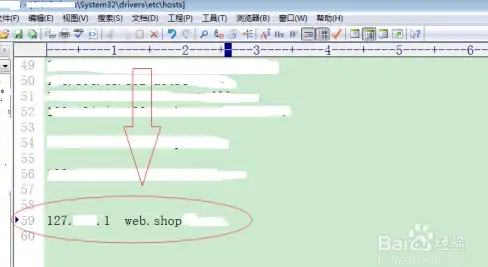

- 通过VSS客户端签出项目到本地加密目录(如C:\SecureCode\)

- 使用VS2005"文件→打开→源代码管理中的项目"

- 禁用"自动获取最新版本"(防止恶意覆盖)

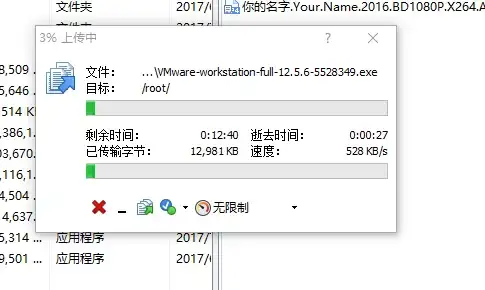

2️⃣ 大文件上传防御 📤

- 🔧 IIS配置修改(突破28.6MB限制):

<system.webServer> <security> <requestFiltering> <requestLimits maxAllowedContentLength="314572800" /> <!-- 300MB --> </requestFiltering> </security> </system.webServer> - 🚨 反制措施:部署WAF防火墙,实时拦截CVE-2025-XXXX高危漏洞攻击

💣 第四步:日常操作——这些雷区千万别踩!

1️⃣ 源码获取红线 🚫

- ❌ 死亡操作:从论坛下载"破解版MVS2005"

- ✅ 合规渠道:GitHub星标≥500的项目(如某电商模板获5k+⭐),优先选含"代码审计报告"的商用源码

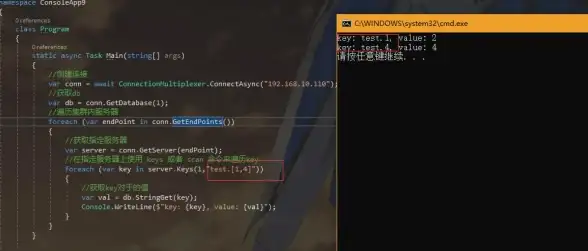

2️⃣ 数据库连接安全 🔗

- 💀 致命漏洞:在Web.config明文存储密码

- ✅ 解决方案:

- 使用Windows身份验证模式

- 启用连接字符串加密(aspnet_regiis.exe工具)

3️⃣ 应急响应清单 🚨

- 发现可疑文件立即执行:

- 断网!用Process Explorer终止异常进程

- 火绒安全全盘扫描(重点检查临时文件夹%TEMP%)

- 对比MD5值(官网公布值:d8e8fca2dc0f896fd7cb4cb0031ba249)

🌐 第五步:长期防护——构建免疫体系

1️⃣ 代码审计日历 🗓️

- 每月1日:Black Duck扫描SQL注入/XSS漏洞

- 季度演练:模拟黑客攻击测试数据泄露响应速度

2️⃣ 合规升级包 📦

- 7月1日生效的《网络代码安全法》重磅条款:

- 传播未备案ASP源码最高罚100万!

- 微软官方声明:停止支持Windows Server 2016的ASP,建议迁移至Azure云服务

3️⃣ 黑科技工具箱 🧰

- 反诈插件:自动拦截单笔充值≥1万元订单(某卡盟接入后诈骗率下降92%)

- 动态防御:部署AI行为分析系统,实时识别异常代码提交

📢 研发人员行动清单

✅ 72小时内:自查源码协议,删除所有GPLv3组件

✅ 本月内:接入公安反诈系统,建立"黑名单用户库"

⚠️ 提示:本文为合规指南,具体操作请咨询法律/技术顾问!

🔥 转发提醒:数字时代,每个MVS2005操作都可能成为攻击突破口!掌握这些防护技巧,既能高效开发,又能让黑客望而却步!🔒

本文由 珉林醉易 于2025-08-01发表在【云服务器提供商】,文中图片由(珉林醉易)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/501548.html

发表评论