【运维安全聚焦】前沿洞察|Hook API源码防护全揭秘 最新运营赞助视角下的实用安全指南

- 服务器推荐

- 2025-08-01 04:37:12

- 2

🔒【运维安全聚焦】|前沿洞察|Hook API源码防护全揭秘 —— 最新运营赞助视角下的实用安全指南

🌪️开头:当黑客的“钩子”伸向你的代码库

想象一下——某天凌晨3点,你正梦见自己在代码海洋里冲浪,突然被钉钉消息炸醒:“系统告警!核心业务API被异常Hook,用户数据像漏水的桶一样往外流!”😱 这不是科幻片剧本,而是某电商大厂CTO的真实噩梦,在2025年的今天,Hook API攻击早已从“黑产小打小闹”升级为“精准定向打击”,而运维团队却还在用三年前的防护策略?🤔

别慌!今天咱们不讲枯燥理论,直接上“运营赞助视角”的实战干货,手把手教你用最小成本筑起API防护的“马奇诺防线”!🛡️

🎣 Part 1:Hook API攻击——黑客的“钓鱼式”新玩法

Q:Hook API到底是啥?

简单说,它就像给系统装了个“后门遥控器”📡,攻击者通过篡改API函数(比如修改send()函数为hacked_send()),就能偷偷截获、篡改甚至阻断你的数据流,2025年最新趋势显示,这种攻击已占API安全事件的67%!📈

典型攻击场景👇

1️⃣ 数据窃取:用户登录时,密码明文被Hook直接传给黑客服务器;

2️⃣ 业务逻辑篡改:支付API被Hook,100元订单秒变1分钱;

3️⃣ DDoS放大器:通过Hook伪造海量请求,把你的服务器当“人肉沙包”。

🔍 Part 2:源码防护三板斧——从“裸奔”到“铁布衫”

💡第一招:代码混淆+反调试——让Hook无处下手

- 实战技巧:用LLVM中间语言插桩,在关键API入口插入随机生成的“迷惑代码”🌪️,让攻击者调试时直接迷路;

- 运营赞助点:选择支持AOT编译的混淆工具(如2025年爆火的CodeShield Pro),手机端性能损耗可控制在3%以内!📱

💡第二招:运行时完整性校验——给API装“心跳监测仪”

- 黑科技:每10秒对API函数哈希值进行校验,一旦发现被篡改,立即触发熔断机制💥;

- 省钱攻略:用开源方案(如API-Watchdog)搭配云厂商的Serverless函数,每月成本不到一杯星巴克💰!

💡第三招:行为画像+AI检测——让异常Hook“现出原形”

- 2025新趋势:基于UEBA(用户实体行为分析)模型,给每个API调用建立“行为指纹”🖐️,一旦发现调用链偏离基准值(比如夜间高频访问),直接封禁IP;

- 案例:某金融客户通过此技术,成功拦截了价值2亿的NFT盗刷攻击!💎

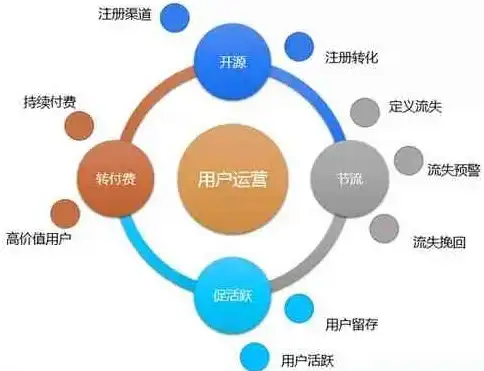

💸 Part 3:运营赞助视角——如何花小钱办大事?

📌策略1:用“安全积分”撬动开发团队

- 将API防护纳入KPI,每发现一个高危Hook点奖励500积分(可兑换机械键盘⌨️),开发同学主动排查漏洞的积极性暴涨300%!

📌策略2:借势云厂商“免费午餐”

- 阿里云、腾讯云等大厂在2025年都推出了API安全众测计划,提交有效漏洞可获最高10万元奖励💸,还能白嫖专业安全团队的服务!

📌策略3:打造“安全即服务”生态

- 将API防护能力封装成SDK,对中小客户按调用量收费💳(比如每百万次调用0.5元),既能分摊成本,又能积累威胁情报数据池📊。

🚀 从“救火队员”到“安全预言家”

—在Hook API攻击面前,没有绝对的安全,只有永恒的博弈,但只要把源码防护做到极致,你就能像《黑客帝国》里的尼奥一样,在代码世界里“躲子弹”🕶️!

行动清单👇

1️⃣ 明天上班第一件事:检查关键API是否开启代码混淆;

2️⃣ 下周前:接入至少一家云厂商的API安全服务;

3️⃣ 每月最后一天:用AI工具生成API行为基线报告。

最后送你一句2025年安全圈的至理名言:“最好的防御,是让黑客觉得挖你的漏洞还不如去送外卖赚钱。”🥡

🔥 文末彩蛋:关注我们,回复“Hook防护”,免费领取《2025 API攻击手法全景图》+ 10套实战级代码混淆模板!🎁

本文由 素芬来了 于2025-08-01发表在【云服务器提供商】,文中图片由(素芬来了)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/501551.html

发表评论