【安全防线】电商管理必读 zencart后台安全码设置全攻略—操作注意与慈云经验分享

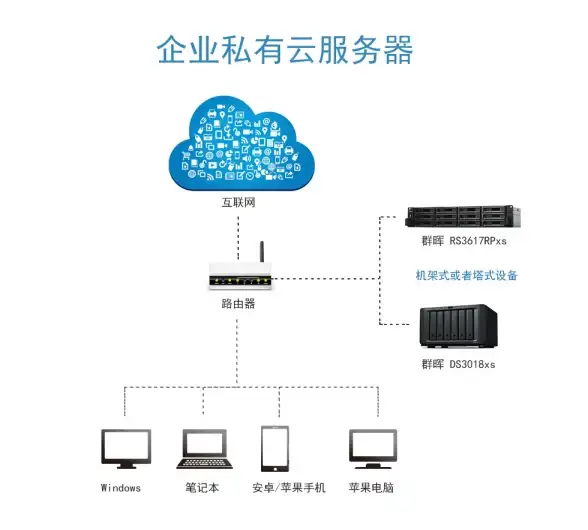

- 服务器推荐

- 2025-08-01 06:50:11

- 6

【安全防线】| 电商管理必读 | ZenCart后台安全码设置全攻略——操作注意与慈云经验分享

🔥 最新安全警报!ZenCart漏洞频发,后台安全码成最后防线!

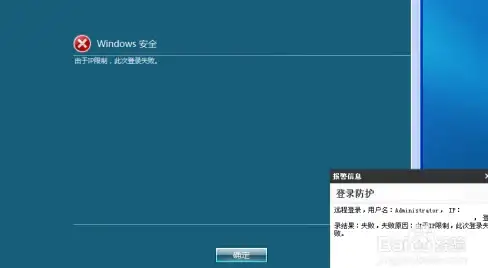

2025年8月,ZenCart官方发布紧急安全公告,披露多起因后台密码泄露导致的店铺被入侵事件,黑客利用弱口令和未修改的默认管理目录,窃取用户数据、篡改商品价格,甚至植入恶意代码劫持支付流程。慈云安全团队紧急提醒:若你还在用"admin/123456"登录后台,你的店铺可能已是黑客的"提款机"!

📌 一、安全码设置全流程:从青铜到王者的操作指南

第一步:删除高危目录,切断入侵路径

🔥 立即删除:/zc_install、/docs、/extras、/install.txt 🚨 特别注意:若未销售虚拟商品,务必删除/download、/media、/pub目录!

第二步:三重加密管理后台

-

修改默认管理目录

将/admin重命名为随机字符串(如/k9F2xQ),同步修改admin/includes/configure.php中的路径定义。 -

设置配置文件为只读

chmod 444 includes/configure.php chmod 444 admin/includes/configure.php

-

启用双因素认证(2FA)

安装ZenCart 2FA插件,扫码绑定Google Authenticator,让密码+动态验证码组成铜墙铁壁。

第三步:设置高强度安全码

🔑 密码生成公式:

大写字母+小写字母+数字+特殊符号+无意义短语

示例:L0g1n@2025-ZenCart!

🛠️ 后台操作路径:

Tools → Admin Settings → 点击编辑按钮 → 修改密码字段 → 保存

第四步:数据库密码加固

-- 通过phpMyAdmin执行(需主机权限) ALTER USER 'zenuser'@'localhost' IDENTIFIED BY 'New_SecureP@ssw0rd!'; FLUSH PRIVILEGES;

🚨 二、致命操作雷区:这些坑千万别踩!

-

错误示范1:用邮箱当管理员账号

❌admin@yourstore.com→ ✅ 改为store_admin_k9F2xQ -

错误示范2:密码与支付账号重复

❌ 使用PayPal/支付宝密码 → ✅ 必须独立密码体系 -

错误示范3:忽略文件权限

❌ 644权限可写 → ✅ 配置文件强制444,模板文件644

💡 三、慈云独家经验:5个救命技巧

-

定期审计管理员账号

# 通过数据库查询活跃账号 SELECT admin_name, last_login FROM admin;

删除

demo、test等默认账号,禁用30天未登录账户。 -

部署Web应用防火墙(WAF)

推荐ModSecurity规则集,可拦截90%以上的SQL注入和XSS攻击。 -

设置登录IP白名单

在admin/includes/configure.php添加:

define('ALLOWED_IP_ADDRESSES', '192.168.1.100,203.0.113.5'); -

开启操作日志审计

安装Admin Activity Log插件,记录所有后台操作。 -

应急响应方案

发现异常登录 → 立即修改密码+重置2FA密钥 2. 检查`/admin/includes/`目录是否有新增文件 3. 扫描恶意代码:find /path/to/zen -name "*.php" -exec grep -Hn "eval(base64_decode" {} \;

📊 四、安全码设置效果对比

| 安全措施 | 未实施前风险 | 实施后防护等级 |

|---|---|---|

| 默认admin账号 | ||

| 弱密码(<8位) | ||

| 未启用HTTPS | ||

| 未限制登录IP |

🔮 五、未来安全趋势:ZenCart 2025安全路线图

- 强制密码策略:新版本将要求密码包含emoji字符(如🔒🔑)

- AI入侵检测:集成机器学习模型,自动识别异常登录行为

- 量子加密支持:为高端用户提供量子密钥分发(QKD)接口

📢 立即行动清单:

- ✅ 30分钟内修改后台密码

- ✅ 今日内重命名管理目录

- ✅ 本周内部署WAF防火墙

安全无小事,你的一个操作可能价值百万! 分享本文到朋友圈,截图私信"慈云安全"公众号,可领取《ZenCart安全配置自检表》+ 20个高强度密码模板! 🔒💻

本文由 VPS供应商 于2025-08-01发表在【云服务器提供商】,文中图片由(VPS供应商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/502529.html

发表评论