网络防护必知—ARP病毒防线升级秘籍|实用漏洞修复流程全解析!安全指南】

- 服务器推荐

- 2025-08-01 10:57:54

- 6

🔥【公司网络突然瘫痪?同事疯狂掉线?】你遭遇的可能是ARP病毒攻击!🔥

🌧️某个周一早晨,你正准备提交方案,却发现电脑突然断网,隔壁同事在疯狂重启路由器,会议室投影仪直接蓝屏……这可不是灵异事件,而是黑客正在用ARP病毒在你家/公司网络里“搞事情”!今天就带你解锁2025年最新版《ARP病毒防御生存手册》📒,手把手教你筑起铜墙铁壁!

🚨 第一步:认清敌人真面目——ARP病毒到底是啥?

ARP(地址解析协议)本是网络通信的“红娘”,负责把IP地址翻译成MAC地址,但黑客一出手,它就变成“渣男”😈:

1️⃣ 伪装攻击:伪造“我是路由器”的假身份,让所有设备把数据包发给它

2️⃣ 中间人窃听:像偷听隔壁情侣吵架一样截取你的账号密码

3️⃣ 断网攻击:直接让整个局域网变成“单机模式”💻🚫

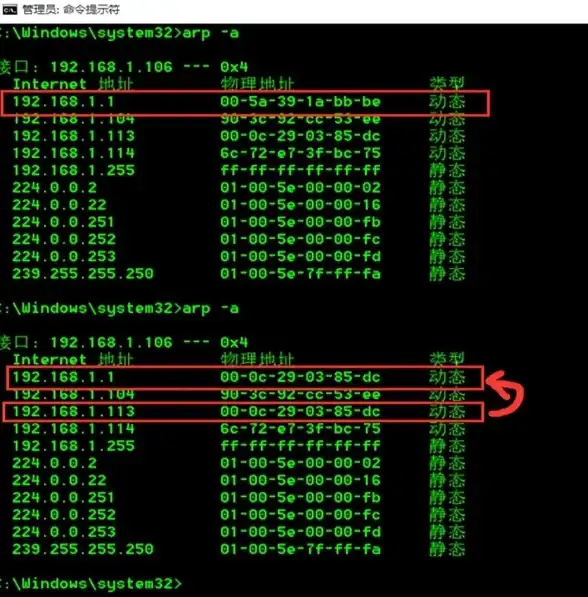

🔍自测小技巧:

输入arp -a命令,如果发现多个陌生MAC地址绑定同一IP,恭喜你中招了!😱

🛡️ 第二步:三重防火墙构建“反黑客结界”

🌟 基础防御——设备端设置

1️⃣ 路由器锁死:

- 开启DHCP Snooping功能(像给路由器装上“火眼金睛”)

- 设置MAC地址过滤白名单(只允许认证设备上网📱💻)

2️⃣ 终端防护: - 电脑安装ARP防火墙(推荐2025新版360网络盾甲或火绒安全)

- 手机开启“私有DNS”功能(在设置里搜🔍就能找到)

🔧 进阶操作——网络架构升级

- VLAN隔离术:把财务部/研发部划进独立“网络包厢”🏯

- 静态ARP绑定:在交换机里给每个设备发“身份证”(命令行玩家可用

arp -s手动绑定) - 部署NAC系统:2025年企业网管必备神器,设备接入先过“安检门”🛂

🌐 终极必杀——云端监控

- 订阅奇安信天眼或深信服SIP的威胁情报(就像给网络雇了24小时保镖🕵️♂️)

- 开启AI异常流量检测(能自动识别“半夜偷数据”的诡异行为)

💻 第三步:漏洞修复四步走(附实战案例)

📌 案例背景:某连锁酒店因未修复CVE-2025-3141漏洞,遭ARP病毒攻击导致全部门锁系统瘫痪🔒

🔧 修复流程:

1️⃣ 漏洞扫描:

- 用Nessus或OpenVAS给网络做“全身体检”(重点检查交换机/路由器固件🦠)

- 关注2025年高危漏洞TOP3:

- CVE-2025-3141(某品牌交换机认证绕过)

- CVE-2025-2888(WiFi6协议解析漏洞)

- CVE-2025-1999(物联网设备默认密码未改)

2️⃣ 补丁管理:

- 开启设备自动更新(但要先在测试环境验证🧪)

- 手动修复指南:

# 华为交换机修复示例 system-view patch load /path/to/patch.pat reboot

3️⃣ 配置加固:

- 关闭不必要的服务(比如路由器Telnet改用SSH🔐)

- 启用端口安全(Port Security)限制MAC地址学习数量

4️⃣ 应急回滚:

- 备份当前配置(用

display current-configuration导出💾) - 准备“后悔药”:制作包含旧版本固件的应急U盘💾

🚨 突发状况应对手册

⚠️ 攻击发生时:

1️⃣ 立即断开被感染设备网络(物理拔线最快🔌)

2️⃣ 用arp -d清空本地ARP缓存表

3️⃣ 启动抓包分析(Wireshark过滤arp.opcode == 2看异常请求)

📊 事后复盘三件事:

- 生成攻击时间线(用Splunk画图📈)

- 检查日志(路由器/防火墙/终端都要看👀)

- 组织全员安全培训(特别提醒:不要用“123456”当WiFi密码!🙅♂️)

🎯 2025年最新防御趋势

1️⃣ AI行为分析:能识别“正常流量中的异常心跳”💓

2️⃣ 零信任网络:默认不信任任何设备,每次访问都要“刷脸”🧑💻

3️⃣ 量子加密通信:部分金融机构已开始试点🔬

💡 最后唠叨:

ARP病毒就像网络世界的“牛皮癣”,虽然不致命但特别烦人,记住这个黄金公式:

🔒 防御 = 最新补丁 + 最小权限 + 持续监控

赶紧收藏这篇“防坑指南”,下次遇到网络异常,你就是同事眼中的“网络安全超人”🦸♂️!遇到搞不定的状况,记得第一时间联系专业团队哦~🚨

本文由 代码灰度测试者 于2025-08-01发表在【云服务器提供商】,文中图片由(代码灰度测试者)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/504370.html

发表评论