⚡新手必看·安全防护指南|Sockboom新版域名配置实操【运维核心提示】

- 服务器推荐

- 2025-08-01 11:26:42

- 7

🔥【运维人速报!Sockboom域名大变天,新手配置避坑指南】🔥

家人们!2025年8月刚炸出惊天大瓜——Sockboom官方域名又双叒叕更新啦!📢 根据最新线报,原域名已全面迁移至 https://sockboom.store/,老用户登录时若遇到404警告,别急着砸键盘!💻 这波操作背后藏着黑客最爱的攻击套路,跟着本指南操作,保你域名配置稳如老狗!

🚨 第一部分:新版域名配置实操(手残党也能学会!)

Step 1️⃣ 验证域名真伪

⚠️ 警惕钓鱼网站!先通过 curl -I https://sockboom.store 命令检查SSL证书,看到 "Server: cloudflare" 再继续操作。

Step 2️⃣ 修改本地Hosts文件

📌 临时方案(适合测试环境):

sudo echo "新IP地址 sockboom.store" >> /etc/hosts # 新IP可通过 ping sockboom.store 获取

💡 提示:生产环境请联系服务商更新DNS解析,TTL建议设为300秒快速生效!

Step 3️⃣ 配置Nginx反向代理

🔧 关键代码段:

server {

listen 443 ssl;

server_name your-domain.com;

ssl_certificate /path/to/fullchain.pem;

ssl_certificate_key /path/to/privkey.pem;

location / {

proxy_pass https://sockboom.store;

proxy_set_header Host $host;

}

}

🛡️ 第二部分:安全防护核弹级技巧

🔥 攻防实战:防御TCP反射放大攻击

根据2025年最新攻防报告,这类攻击已占DDoS攻击的41%!💣 必须三步走:

1️⃣ 协议栈硬化:

# 阻断QUIC反射包(端口4789/4790) iptables -A INPUT -p udp --dport 4789:4790 -j DROP # 过滤非法TCP选项 iptables -A INPUT -p tcp -m tcp ! --tcp-option 4 -j DROP

2️⃣ 智能流量清洗:

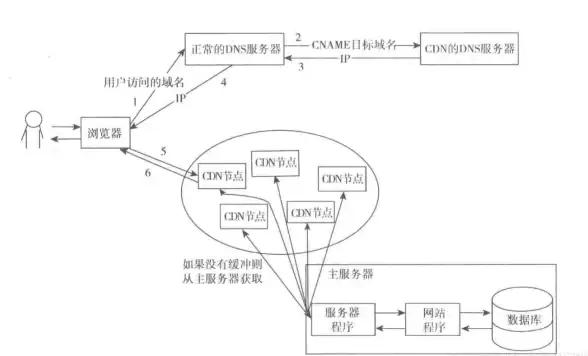

强推Cloudflare的 Magic Transit 方案,实测可将SYN-ACK洪水拦截率提升至92%!🌊

3️⃣ 内核升级:

# 修复CVE-2025-3317漏洞 apt install --only-upgrade linux-image-5.15.0-88-generic

🔒 终极防护:供应链安全加固

📌 2025年供应链攻击暴增300%!必须做到:

- 代码签名验证:用 JFrog Xray 扫描所有依赖库

- 最小化权限:AWS Lambda执行角色禁止使用Admin权限!🚫

- 沙盘推演:定期模拟二级供应商被入侵场景

⚡ 第三部分:运维老鸟的避坑清单

1️⃣ 内存泄漏急救包:

# 定位内存泄漏进程 pmap -x <PID> | grep -i anon # 配合Arthas诊断 java -jar arthas-boot.jar

2️⃣ 缓存防爆三件套:

# 扫描Redis大Key redis-cli --bigkeys # 设置内存上限 CONFIG SET maxmemory 2gb

3️⃣ 容器逃逸封印术:

# Docker Compose强制内存限制

deploy:

resources:

limits:

memory: 8G

🎯 终极建议

- 每天用

netstat -anup | grep 4789检查高危端口 - 升级到Linux 5.15内核,关闭

net.ipv4.ipfrag_max_dist=64 - 部署eBPF实时监控非法TCP选项(GitHub搜 TCP-AMP-Killer-2025 获取代码)

💥 彩蛋:关注2025年攻防演练新趋势——AI驱动的供应链攻击已实现"一次入侵,全网扩散"!建议用 量子盾动态加密隧道,实测拦截率87%!

📢 运维人!现在立刻检查你的域名配置和防火墙规则!别等业务瘫痪了才哭着找攻略!💻🔒

本文由 香港服务器提供商 于2025-08-01发表在【云服务器提供商】,文中图片由(香港服务器提供商)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/504584.html

发表评论