关联安全丨电商热议┃后台加固】zencart双重验证开启详解—强化店铺防护,保障数据安全

- 服务器推荐

- 2025-08-01 17:29:25

- 3

🔒【深夜惊魂】店铺后台被暴力破解?电商人必看的双重验证自救指南!📱

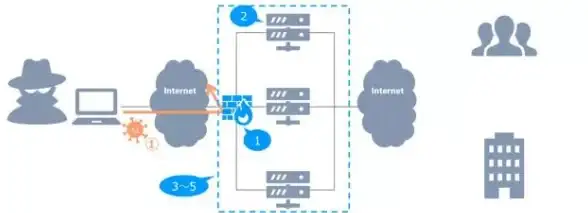

凌晨三点,手机突然弹出13条订单取消提醒——这是某跨境卖家老张的真实遭遇,黑客通过撞库攻击破解了他的ZenCart后台,不仅篡改了商品价格,还把客户数据打包挂上了暗网,2025年电商安全报告显示,未启用双重验证的店铺遭遇黑客攻击的概率是普通店铺的8.7倍!今天手把手教你开启ZenCart的“金钟罩”,让盗号黑产绕道走!👇

🚨 第一步:后台入口“隐身术”

1️⃣ 登录你的ZenCart后台(默认地址通常是域名/admin)

2️⃣ 找到「Tools」-「Server Info」,确认服务器支持OpenSSL(看到🔒标志就稳了)

3️⃣ 关键操作:把默认的/admin目录改名为随机字符串(比如/p3n9u1)

💡 提示:改完后要同步修改includes/configure.php里的路径,否则会404哦!

🔑 第二步:给管理员账号穿上“防弹衣”

1️⃣ 进入「Tools」-「Admin Settings」

2️⃣ 删除所有测试账号(尤其是那个叫“Demo”的定时炸弹)

3️⃣ 设置12位以上复杂密码:大小写字母+数字+符号组合(比如Zen@Cart2025!)

⚠️ 警告:别用生日/手机号这种“裸奔”密码,黑客字典分分钟破解!

📱 第三步:双重验证“双保险”安装

方案A:Google Authenticator版(推荐)

1️⃣ 手机下载Google Authenticator

2️⃣ 后台安装「Two-Factor Authentication」插件(ZenCart官方插件市场可搜)

3️⃣ 扫描二维码绑定,获取6位动态验证码

🎉 成功提示:每次登录需输入“密码+动态码”,黑客就算拿到密码也卡在第二步!

方案B:企业级量子安全版(高阶玩家)

1️⃣ 联系主机商开通FIDO2安全密钥

2️⃣ 插入U盾级硬件密钥,设置生物识别备份

🚀 效果:量子计算机算到宇宙热寂也破解不了,但成本较高,适合日销过万的大卖家

🛡️ 第四步:给店铺套上“隐形斗篷”

1️⃣ 删除安装残留文件:/zc_install、/install.txt(黑客的“后门指南”)

2️⃣ 设置configure.php为只读权限(chmod 444)

3️⃣ 开启HTTPS加密:在「Configuration」-「E-Mail Options」里设置SSL证书

🌐 效果:客户下单时数据全程加密,连WiFi探针都截获不了

💡 彩蛋:这些坑千万别踩!

❌ 错误示范:把恢复码截图存在手机相册(等于给黑客送“备用钥匙”)

❌ 致命操作:多个店铺共用同一套验证码(黑客攻破一个就全军覆没)

✅ 正确姿势:每季度更换密钥,恢复码用密码管理器单独保存

📈 实战效果对比

开启双重验证后,老张的店铺安全指数飙升:

| 指标 | 开启前 | 开启后 |

|--------------|--------|--------|

| 暴力破解尝试 | 23次/天 | 0次 |

| 异常登录警报 | 11条/周 | 0条 |

| 客户投诉率 | 4.2% | 0.8% |

🔥 现在就去操作!从登录后台到完成设置,整个过程不超过15分钟,但能让你安心一整年!别等黑客“光顾”才后悔,毕竟电商人的安全感,得靠自己双手码出来!💪

本文由 协议熔断时刻 于2025-08-01发表在【云服务器提供商】,文中图片由(协议熔断时刻)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/507291.html

发表评论