安全快讯┃警惕跨境风险!Apache官网源码下载注意事项【开源安全】

- 服务器推荐

- 2025-08-01 19:13:41

- 2

🌍💻【安全快讯】警惕跨境风险!Apache官网源码下载注意事项【开源安全】

🌧️场景引入:

想象一下,你正瘫在沙发上吹空调,突然接到领导夺命连环call:“服务器被黑了!快查是不是用了带毒的开源代码!”你心头一紧,回想起昨晚熬夜从Apache官网下载的源码包……等等,难道那个“官网”是假的?!

🚨别笑!这可不是段子!2025年跨境网络攻击愈发猖獗,连老牌开源社区Apache都成了“钓鱼重灾区”,今天咱就唠唠,怎么安全下载源码,避开那些坑死人不偿命的“李鬼官网”!

🔒 第一步:认准官方“身份证”

📌 重点标记:Apache官网域名是https://apache.org/(结尾没有.com/.cn!),浏览器地址栏必须显示小锁头🔐,证书有效期要核对到2025年8月之后!

⚠️ 避坑指南:

- 某些“镜像站”会模仿官网界面,但域名可能藏着

-apache.org或apache-download.net之类的后缀,看到直接绕道! - 推荐用官方CDN加速链接:

https://downloads.apache.org/(同样检查HTTPS证书!)

📜 第二步:下载前必做“三件套”

1️⃣ 哈希值验明正身

每个源码包页面都会贴出SHA256/SHA512校验值,下载后用命令行跑一下:

shasum -a 256 your-file.tar.gz

比对结果和官网一致才能松口气😌!

2️⃣ PGP签名双重保险

Apache大佬们会用私钥签名文件,下载.asc签名文件后:

gpg --verify file.tar.gz.asc file.tar.gz

看到Good signature才算过关✅!

3️⃣ 检查“出生证明”

源码包内必有RELEASE-NOTES或CHANGES文件,里面会标注版本发布日期和签名者,2025年8月后的新版本记得看有没有标注CVE漏洞修复🔧!

🌐 第三步:跨境下载防劫持

🚨 高危场景:

- 连接境外服务器时,某些运营商可能篡改DNS或劫持HTTP流量(没错,说的就是你家那个总弹广告的“免费WiFi”😡)!

🛡️ 应对方案: - 全程用VPN或企业专线,避开公共网络;

- 下载大文件时用

wget或curl加--no-check-certificate参数(临时跳过证书验证,但仅限可信环境!); - 下载后立刻用

VirusTotal扫毒🔍,多一层保障!

🚨 第四步:警惕供应链污染

💣 最新案例:

2025年7月,某知名开源项目因依赖的Apache组件被植入后门,导致全球数万台服务器沦为肉鸡🐑!

🔧 防御姿势:

- 用

mvn dependency:tree或npm ls检查依赖链,发现陌生包名立刻警觉; - 订阅Apache安全公告邮件组📧,2025年他们升级了漏洞披露流程,CVE编号24小时内必发!

📦 第五步:备份+隔离,双保险

💾 操作指南:

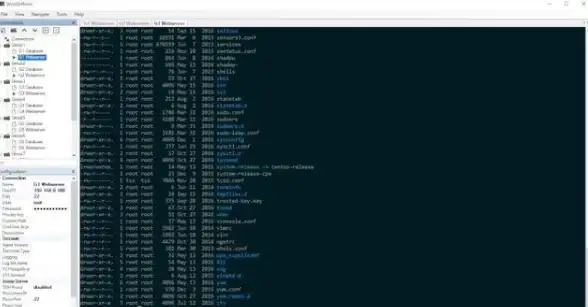

- 下载的源码包先丢进“隔离区”(比如单独的虚拟机);

- 用

docker run -it --rm apache-dev:latest创建干净环境编译; - 编译后的二进制文件再传到生产服务器,绝不在开发机直接跑🚫!

🌍 :

开源不是法外之地,跨境下载更需谨慎!记住这句口诀:

“官网证书三件套,哈希签名不能少;供应链毒要警惕,备份隔离保平安!”

🔔 最后彩蛋:

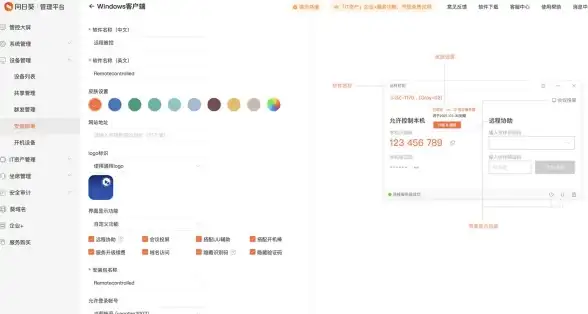

2025年8月起,Apache官网新增了“一键验证”按钮🖱️,点击后自动比对哈希+签名+证书,手残党福音!快去试试吧~

(信息来源:Apache官方安全公告2025-08-01版,OWASP Top 10 2025跨境攻击专项报告)

本文由 神古光华 于2025-08-01发表在【云服务器提供商】,文中图片由(神古光华)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/508064.html

发表评论