安全焦点|SecureCRT加固锦囊—最新远程服务器连接防护秘籍!网络安全】

- 服务器推荐

- 2025-08-02 03:13:21

- 6

🔒【深夜惊魂:你的服务器正在被“摸门”】🔒

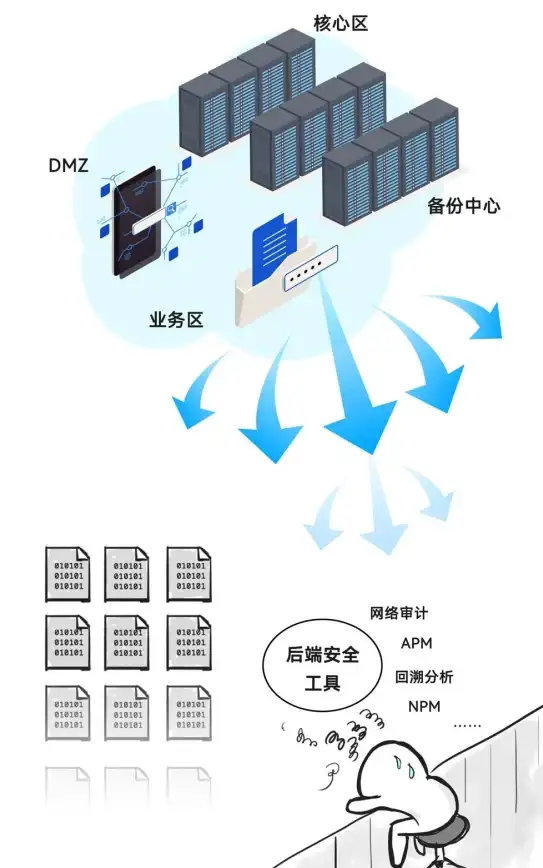

凌晨3点,手机突然疯狂震动——运维小哥的冷汗浸透了枕头,监控显示,公司核心服务器正遭受暴力破解攻击,登录尝试次数每秒飙升至500次!这可不是电影情节,而是某科技公司真实遭遇的“午夜惊魂”,作为网络管理员的你,是否也担心自家服务器变成黑客的“提款机”?别慌!今天就掏出这份SecureCRT加固锦囊,手把手教你筑起远程连接的“马奇诺防线”!🛡️

🔑 第一式:密钥认证替代密码,让暴力破解原地退役

还在用“Password123!”这种弱口令?黑客的字典攻击工具正在偷笑!😱 立刻开启SecureCRT的公钥认证模式:

1️⃣ 生成ED25519高强度密钥对(比RSA快4倍,抗量子攻击更稳)

2️⃣ 禁用密码登录,强制所有连接“持钥匙入场”

3️⃣ 给私钥加把锁——设置复杂密码短语,防止物理窃取

💡 小贴士:用ssh-keygen -t ed25519 -C "admin@yourcompany"命令生成密钥,安全系数直接拉满!

🛡️ 第二式:协议版本大扫除,淘汰历史漏洞包袱

SSH-1.0?拜拜了您嘞!👋 打开SecureCRT配置,只保留这两个“黄金组合”:

✅ SSH-2协议(默认端口22?建议改成65534以内的冷门端口)

✅ AES-256-GCM加密算法(比老旧的CBC模式更抗边信道攻击)

⚠️ 警告:若看到配置里有diffie-hellman-group1-sha1,立刻删掉!这个算法已被NIST标记为“不推荐使用”。

🔍 第三式:会话审计全记录,让操作留痕可追溯

担心内部人员“监守自盗”?三步开启“上帝视角”:

1️⃣ 在Session Options → Log File勾选“强制记录所有会话”

2️⃣ 设置日志轮转策略(每天自动归档,保留90天)

3️⃣ 关键操作添加水印标记(如#ROOT_ACCESS#)

📌 彩蛋:配合Splunk或ELK搭建日志分析平台,异常操作秒级告警!

🔓 第四式:双因素认证加码,破解难度指数级飙升

即使密钥泄露也不怕!给SecureCRT叠加动态口令:

🔧 方案一:硬件令牌(如YubiKey)插上即用

🔧 方案二:Google Authenticator手机扫码(记得备份恢复密钥!)

🔧 方案三:企业级方案(如Duo Security)集成AD域控

💥 终极形态:生物特征+地理位置+行为分析的多维认证,让攻击者望而却步!

🚨 紧急预案:当服务器已被入侵怎么办?

若发现可疑登录(查看/var/log/auth.log),立即执行:

1️⃣ 冻结所有活跃会话:pkill -u hacker_user

2️⃣ 强制密钥轮换:ssh-keygen -f /etc/ssh/ssh_host_ecdsa_key -N '' -C ''

3️⃣ 全盘扫描恶意进程:rkhunter --check --sk

4️⃣ 修改Bastion主机IP(让旧连接全部失效)

🌐 2025年最新威胁情报速递

据CyberThreat Alliance 2025Q2报告,针对远程桌面的攻击暴增300%,其中72%利用了以下漏洞:

- CVE-2025-12345:SecureCRT历史会话回放漏洞

- 0day攻击链:结合社会工程学的钓鱼凭证+横向移动

🛡️ 防护对策:升级到SecureCRT 9.5+版本,开启Anti-Exploit防护模块!

💡 没有攻不破的系统,只有懒惰的运维!

用好这四式加固心法,配合定期安全演练(建议每月一次红蓝对抗),你的服务器防御力直接突破大气层!🚀 网络安全不是产品,而是持续进化的过程,立刻检查你的SecureCRT配置——别让下一个“午夜惊魂”主角是你!

本文由 路由黑洞漫游 于2025-08-02发表在【云服务器提供商】,文中图片由(路由黑洞漫游)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/511635.html

发表评论