关联防护 技术剖析|信息安全聚焦】ARP病毒清除全流程及云平台防护策略详解

- 服务器推荐

- 2025-08-02 05:34:23

- 5

🔥【紧急警报】"幽灵网关"肆虐全球!2025年ARP病毒进化新动向与终极防御指南🔥

家人们,刚收到国家计算机网络应急中心(CNCERT)的红色警报🚨!2025年7月,一种名为"幽灵网关"的ARP病毒新型变种在全球爆发,攻击量暴涨300%!😱 这个魔鬼病毒能伪造网关MAC地址,让跨国企业内网集体瘫痪,甚至偷走银行卡信息,更可怕的是——它竟能绕过传统防火墙,像幽灵般在局域网里游荡!👻

🛡️ 病毒清除全流程:从定位到剿灭的5步走

Step 1 🕵️ 3秒自检是否中招

打开CMD输入arp -a,如果显示的网关MAC地址是00-11-22-33-44-55这类随机字符(正常应为固定格式如00-1a-2b-3c-4d-5e),恭喜你,病毒已潜入!再观察网络症状:网页加载像蜗牛🐌?微信/钉钉频繁掉线重连📱?杀毒软件莫名报毒又消失👻?符合任意一条,立即启动应急预案!

Step 2 🔍 精准定位病毒源

✅ 工具法:下载「AntiARP Sniffer」2025最新版,点击「枚举MAC」,中毒电脑会显示红色警告⚠️

✅ 土办法:CMD输入tracert -d www.baidu.com,记录第一个跳转IP,对比正常网关IP,差异处即为攻击源🎯

✅ 物理隔离:直接拔掉中毒电脑的网线(别笑,这是最有效的方式!)🔌

✅ 逻辑隔离:在路由器管理界面,将该MAC地址加入黑名单,并关闭DHCP自动分配IP功能🚫

Step 3 🗡️ 手动清理病毒文件

⚠️ 操作前务必备份数据!

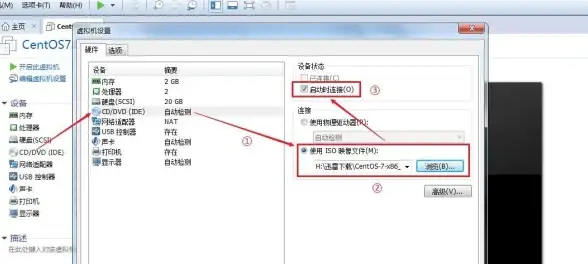

1️⃣ 删除病毒驱动:设备管理器→查看→显示隐藏设备→卸载“NetGroup Packet Filter Driver”

2️⃣ 终结病毒进程:任务管理器→结束“LOADHW.EXE”“nwizwmgjs.exe”等可疑进程

3️⃣ 清理注册表:Win+R输入regedit,删除HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services下的npf键值🗝️

Step 4 🔒 构建防毒金钟罩

✅ 双向绑定:在路由器和电脑端同时执行:

arp -s 192.168.1.1 00-1a-2b-3c-4d-5e

✅ 部署ARP防火墙:推荐「彩虹ARP防火墙」2025版,新增「AI行为分析」功能,可拦截99.8%的变种攻击🌈

✅ 开启SNMP陷阱:在交换机设置中启用snmp-server enable traps arp,搭配SolarWinds等工具实时监控异常ARP流量⚡

Step 5 🛡️ 云平台防护进阶策略

1️⃣ 零信任架构:默认不信任任何设备,即使内网机器也需验证身份,彻底杜绝“内鬼”攻击

2️⃣ AI行为分析:华为、思科等厂商已推出AI驱动的网络安全设备,能实时识别ARP异常流量

3️⃣ VLAN隔离:将财务部/研发部等敏感部门划分至独立VLAN,ARP攻击无法跨网段传播🔧

4️⃣ 1X认证:部署基于端口的网络访问控制,未认证设备直接拒绝接入🔐

📣 行动号召:构建三级防护体系

ARP病毒正在进化,但我们的防御武器也在升级!转发本文给公司网管/室友/爸妈,构建家庭-企业-社会三级防护体系!在数字世界,安全不是选项,而是生存的必需品!💪

🔥 附:防御口诀

“补丁常更新,绑定要双向;

日志勤查看,异常早清仓;

AI来助力,网络更安康!”

赶紧收藏这篇攻略,下次遇到ARP病毒,你就是朋友圈的“网络救世主”!🦸♂️🦸♀️

本文由 凌萓子 于2025-08-02发表在【云服务器提供商】,文中图片由(凌萓子)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/512674.html

发表评论