上一篇

安全必看|警惕“被抓鸡”风险!一站式服务器自查防御全攻略【网络安全】

- 服务器推荐

- 2025-08-02 07:16:59

- 4

🔒【警惕“被抓鸡”风险!】你的服务器可能正在裸奔!🚨

——2025年最新版《服务器自救防御全攻略》来啦!

🐔 什么是“抓鸡”?黑客眼中的“提款机”

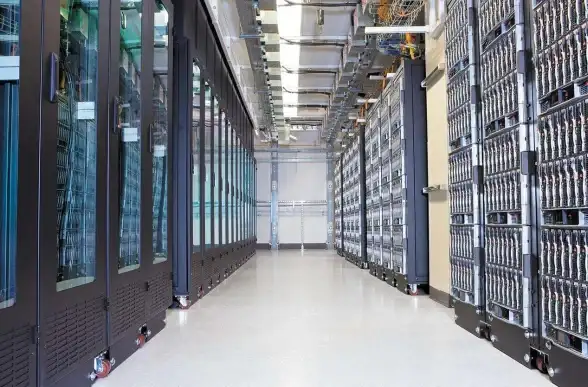

“抓鸡”=黑客通过漏洞/弱口令批量控制低防护服务器,把它变成“肉鸡”(僵尸网络节点)。

💥 真实案例:某财税公司服务器没设密码,286GB数据被黑客像“逛菜市场”一样下载,管理员竟毫无察觉!

🔥 高危雷区!你的服务器中招了吗?

- 端口暴露狂:3389(远程桌面)、4899(Radmin默认端口)成“抓鸡”重灾区!

- 弱口令悲剧:密码是“admin@123”?黑客破解只需2秒!

- 默认账号不设防:Administrator/root账号+弱密码=10分钟沦陷!

- 容器漏洞:Docker未更新?CVE-2025-3871漏洞提权成功率100%!

🛡️ 一站式自查防御攻略

第一步:基础防护——给服务器穿“防弹衣”

- 改端口+关服务

# Linux改SSH端口(示例:56789) sed -i 's/#Port 22/Port 56789/' /etc/ssh/sshd_config systemctl stop telnet ftp # 关高危服务

- 密码上硬菜

- 长度≥12位,混合大小写+数字+符号(如

5#Spring@2025!) - 禁用“123456”“admin”等弱密码,定期用

1Password生成随机密码。

- 长度≥12位,混合大小写+数字+符号(如

- 防火墙双保险

- 云平台控制台:只放行80(HTTP)、443(HTTPS)、新SSH端口。

- 服务器本地:用

ufw或firewalld再过滤一遍。

第二步:日志分析——揪出黑客的“脚印”

- 日志是运维的“黑匣子”

- 防火墙/IDS日志:发现端口扫描、异常登录。

- Web日志(Apache/Nginx):检查是否有恶意请求(如

/wp-login.php?error=hacked)。

- 工具选型

- ELK Stack(Elasticsearch+Logstash+Kibana)或Splunk:集中管理日志,自动告警。

- 性能优化:用

EXPLAIN分析SQL执行计划,定位频繁查询的静态表。

第三步:安全优化——让黑客绕道走

- 硬件选型避坑

- CPU:淘汰“祖传E5”,选AMD EPYC 9004系列(QPS提升37%!)。

- 存储:核心数据库用高性能云硬盘(100万IOPS),日志分析选SSD云盘。

- 最小权限原则

运维人员禁用Root直连,核心操作需双重认证(短信+人脸识别)。

- 安全意识培训

警惕“管理员”发来的“紧急升级包”,某公司因TapTrap恶意代码损失百万!

第四步:应急响应——被黑了别懵!

- 急救三步法

- 🚨 断网拔线:立即关服务器网络,防黑客继续搞事。

- 🔍 溯源取证:查登录日志(

lastb)和异常进程(top)。 - 💾 重装+恢复:用干净镜像重装系统,从备份恢复数据(千万别直接覆盖!先杀毒)。

- 企业级忠告

立刻报网警!2025年已有黑客组织被跨国通缉。

💡 反常识真相

- 📊 数据:做好基础防护的服务器被攻破率不足5%!

- 🔒 铁律:每周花10分钟更新系统 > 省下10小时救火时间。

- 💾 备份比防火墙更重要!被加密还能回档。

🎯 行动清单

- 每天检查一次服务器登录日志。

- 每周更新一次系统补丁。

- 每月测试一次备份恢复流程。

- 每季度做一次渗透测试(可白嫖工具:Metasploit、Nmap)。

🦸 终极目标:让服务器从“土豆”变“钢铁侠”!

👉 转发给运维小伙伴,一起守住公司的“金库”!

本文由 缓存错误折叠体 于2025-08-02发表在【云服务器提供商】,文中图片由(缓存错误折叠体)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/513443.html

发表评论