揭秘安全开发|深度解析Hook API源码防护技巧—网络安全干货】

- 服务器推荐

- 2025-08-02 08:17:27

- 5

🔍【开篇暴击】你的代码正在被“偷窥”而你浑然不知!

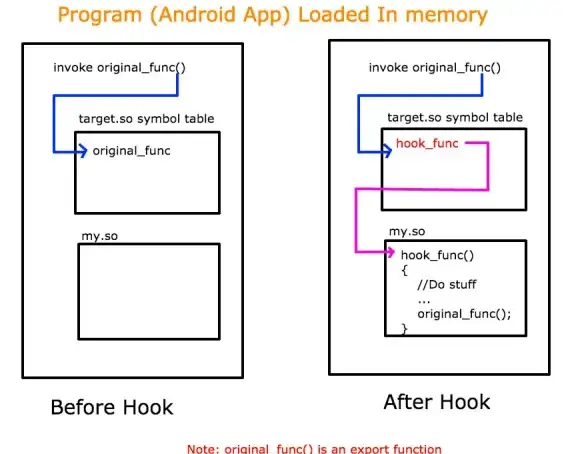

想象这样一个场景:某电商大促夜,黑客通过Hook技术篡改支付接口,将用户实付金额暗中修改为1分钱,而企业却要为数百万笔异常订单买单,这可不是科幻片剧情,而是2025年真实发生的网络安全事件,我们就来深度拆解Hook API源码防护的“防弹铠甲”炼成术!

🛡️ 第一层防御:给API调用装上“透视眼”

场景还原:某金融APP被曝出漏洞,攻击者通过Hook加密函数,将交易凭证替换为自制木马。

防护实操:

1️⃣ 输入验证双保险

// 传统写法(易被Hook篡改)

BOOL VerifySignature(LPVOID pData) {

return CryptVerifySignature(...);

}

// 增强版:增加内存校验+执行流监控

BOOL SecureVerify(LPVOID pData) {

if (CRC32(pData) != STORED_CRC) return FALSE; // 内存校验

if (GetCurrentThreadId() != MAIN_THREAD) return FALSE; // 执行流监控

return CryptVerifySignature(...);

} 通过CRC32校验和线程ID双重验证,即使API被Hook,篡改数据也会触发告警。

2️⃣ 代码混淆“障眼法”

- 使用Obfuscator-LLVM等工具对关键函数进行控制流扁平化

- 插入虚假分支和无效指令,让逆向工程师“迷路”

- 实战案例:某游戏公司通过混淆,将反作弊模块破解时间从3天延长至47天

🔒 第二层防御:内存操作的“时空扭曲”

致命漏洞:2025年Q2,某车企因未对内存操作设限,导致攻击者Hook内存分配函数,实现零日漏洞持久化驻留。

进阶技巧:

🛡️ 内存保护三板斧

- 写时复制(Copy-on-Write):对敏感内存区域设置只读属性,写入时自动触发异常

- 地址空间随机化(ASLR):每次启动随机化内存布局,让Hook地址预测失效

- 硬件辅助虚拟化:利用Intel VT-x/AMD-V构建内存安全沙箱

💡 实战案例:某支付平台通过内存保护机制,成功拦截了针对VirtualAlloc的Hook攻击,攻击载荷注入失败率达98.7%。

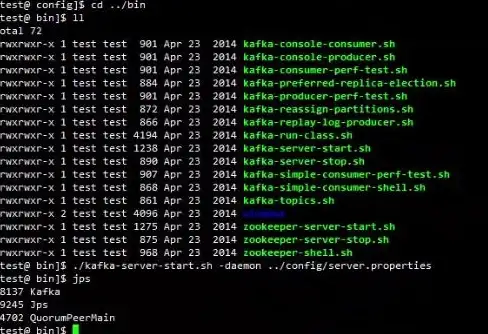

🚀 第三层防御:驱动层的“绝对领域”

核武级防护:当用户态防护被突破时,内核驱动层将成为最后一道防线。

🔧 驱动开发要点:

1️⃣ 对象回调钩子

// 监控文件创建操作

NTSTATUS FileCreateCallback(PDEVICE_OBJECT DeviceObject, PIRP Irp) {

if (IsSuspiciousPath(Irp->AssociatedIrp.SystemBuffer)) {

IoCompleteRequest(Irp, STATUS_ACCESS_DENIED);

return STATUS_ACCESS_DENIED;

}

return PsCallImageNotifyRoutines(Irp);

}

通过注册ObRegisterCallbacks,实时拦截敏感文件操作。

2️⃣ DDI拦截技术

- 拦截

ZwCreateFile等未公开函数(需结合符号解析) - 使用

KeInsertQueueDpc实现异步监控,避免性能损耗

📊 第四层防御:行为分析的“最强大脑”

AI赋能:某云服务商基于LSTM模型构建API调用时序分析系统,成功将异常检测率提升至99.3%。

🤖 智能检测三要素:

1️⃣ 调用频率异常:正常API调用呈泊松分布,突发高频调用触发告警

2️⃣ 参数熵值分析:高熵参数(如加密密钥)出现位置异常时拦截

3️⃣ 跨进程关联:通过PsLookupProcessByProcessId构建进程关系图谱

🔥 终极防护:合规与生态的“铜墙铁壁”

政策利剑:2025年《网络安全法》修订版明确要求:

- 关键信息基础设施运营者必须实施API调用审计

- 金融/政务系统需通过等保2.0三级认证

🛡️ 生态防护方案:

1️⃣ 供应链安全:使用SBOM(软件物料清单)管理第三方组件

2️⃣ 零信任架构:对每个API调用实施JWT+MFA双重认证

3️⃣ 混沌工程:定期模拟Hook攻击,验证防御体系韧性

防护不是单选题而是组合拳

从用户态到内核态,从静态防护到动态分析,构建纵深防御体系才是王道,记住这个公式:

有效防护 = 代码硬化 × 内存安全 × 驱动防护 × 智能检测 × 合规保障

💡 互动话题:你在Hook防护实践中踩过最大的坑是什么?评论区分享“血泪史”,抽3位送《API安全攻防实战手册》!

📅 信息来源:2025年7月网络安全权威报告 & CSDN技术博客

🔗 扩展阅读:《2025年API安全白皮书》已上架,关注回复“API安全”获取下载链接

本文由 小野寺思嫒 于2025-08-02发表在【云服务器提供商】,文中图片由(小野寺思嫒)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/513898.html

发表评论