关联揭秘|高效应对彩虹岛云服务器数据泄露风险!网络安全防护热讯】

- 服务器推荐

- 2025-08-02 09:57:02

- 3

🚨【紧急插播】就在刚刚!Verizon发布《2025数据泄漏调查报告》显示,全球数据泄露事件同比暴增42%,其中云服务器成为重灾区!更惊人的是,与第三方服务相关的泄露事件占比从15%飙升至30%——这意味着你用的云服务器可能正在被供应链漏洞“拖后腿”!🔒

🌈关联揭秘|高效应对彩虹岛云服务器数据泄露风险!——【网络安全防护热讯】

📢 开篇暴击:云服务器正在“裸奔”?

最近某游戏厂商的“土豆服务器”事件刷爆技术圈——十年前古董硬件+未修复的CitrixBleed漏洞,直接让玩家史诗装备“坐上筋斗云飞走”!更魔幻的是某财税公司286GB敏感数据在公网躺平三周无人知,堪称黑客的“自助餐现场”……🥔

这些案例暴露出云服务器三大致命漏洞:

1️⃣ 硬件养老院:老旧硬盘磁头划伤碟片,RAID阵列秒变“数据绞肉机”

2️⃣ 软件怀旧风:未修复的0day漏洞成黑客“后门钥匙串”

3️⃣ 配置迷惑行为:某外卖平台用默认密码“123456”导致6400万骑手数据泄露💥

🔍 彩虹岛风险图谱:你的数据在“走钢丝”

根据《2025云计算服务安全评估报告》,彩虹岛云服务器面临四大关联风险:

风险1:供应链“连坐”危机

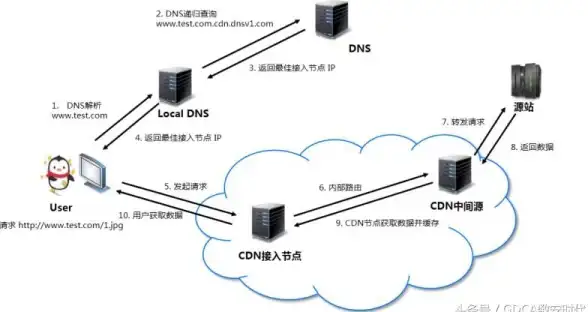

👉 某云服务商因使用境外CPU组件,遭遇“芯片断供”级安全风险,数据传输时被植入恶意代码

👉 第三方软件供应商权限配置错误,导致76%中小企业ServiceNow平台“裸奔”

风险2:API密钥“定时炸弹”

🔑 某企业API密钥泄露后,攻击者通过“凭证填充”技术,94天内持续窃取数据

🔑 更可怕的是:80%受影响账户此前已泄露凭证,但云平台未强制启用MFA!

风险3:数据迁移“鬼门关”

💾 某金融云平台数据迁移时,备份数据未彻底清除,被黑客用磁盘恢复工具提取

💾 测试环境与生产环境接口管理混乱,导致某车企设计图纸泄露

风险4:人为失误“坑队友”

👨💻 运维人员用弱密码+U盘违规操作,直接导致某政务云平台被植入勒索病毒

👩💻 某电商云平台员工遭钓鱼攻击,权限被接管后发起“内部数据大甩卖”

🛡️ 高效应对指南:给云服务器穿上“铁布衫”

第一式:供应链“体检”三板斧

1️⃣ 要求供应商提供FIDO认证硬件密钥(如飞天诚信产品线)

2️⃣ 签订《数据安全责任书》,明确供应链漏洞追责条款

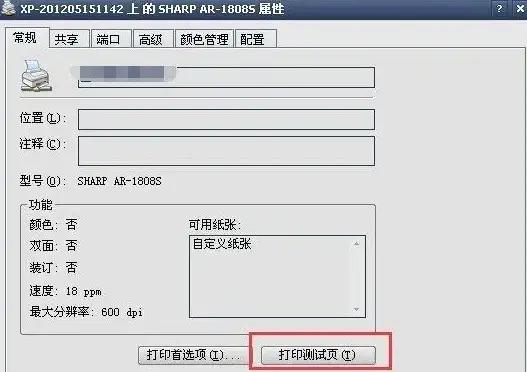

3️⃣ 定期用nmap扫描服务器,遇到“Microsoft-IIS/6.0”古董版本直接拉黑!

第二式:API密钥“保险箱”计划

🔐 实施“最小权限原则”,每个API密钥设置独立有效期

🔐 用Wireshark抓包时看到大量“SYN Retransmission”立即警报

🔐 参考Snowflake整改方案:强制启用MFA+FIDO/WebAuthn认证

第三式:数据迁移“过五关”

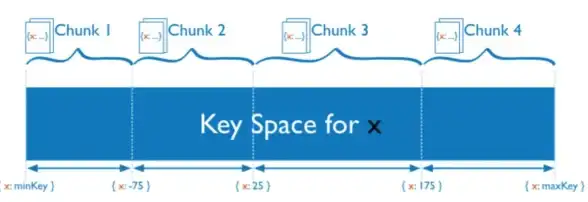

1️⃣ 迁移前用数据分类工具标记“敏感数据”(如身份证号、源代码)

2️⃣ 传输时使用TLS 1.3加密+数字签名验证

3️⃣ 到达新环境后立即执行“数据完整性校验”

4️⃣ 旧环境数据用专业工具彻底擦除(3次覆盖写入)

5️⃣ 全程开启屏幕水印+操作录屏,防止内部人员“截图泄密”

第四式:人为风险“防火墙”

👨🏫 每月开展“钓鱼攻击模拟演练”,考核员工识别恶意邮件能力

👩🏫 制定《U盘使用黑名单》:仅允许加密U盘(如AES 256位加密)

👨⚖️ 引入AI行为分析系统,实时监测异常登录、大规模数据导出等行为

🚀 未来预警:2025云安全新战场

1️⃣ AI攻防战:黑客已用AI生成“深度伪造”钓鱼邮件,企业需部署AI威胁检测系统

2️⃣ 量子计算威胁:传统RSA加密可能被量子计算机破解,需提前布局后量子密码

3️⃣ 多云混战:63%企业使用多云环境,跨平台统一安全管理成最大挑战

💡 终极提醒:没有“绝对安全”,只有“持续进化”

记住这个数据:启用MFA的企业,数据泄露风险降低99.9%!现在就去检查你的云服务器——

✅ 是否强制MFA登录?

✅ API密钥是否设置有效期?

✅ 供应链伙伴是否有安全认证?

🔥 转发这篇攻略,可能拯救某个正在“土豆服务器”上裸奔的小伙伴!网络安全没有“躺平”选项,毕竟——你的数据,值得更好的防护!💪

数据安全 #云服务器 #网络安全 #彩虹岛 #MFA认证

📅 信息来源:Verizon《2025数据泄漏调查报告》、火绒安全实验室、西部数码云安全中心(2025-08更新)

本文由 北陆怜蕾 于2025-08-02发表在【云服务器提供商】,文中图片由(北陆怜蕾)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/514645.html

发表评论