关联动态 风险警告!云服务器 sockboom新域名应用—安全隐患深度揭示【云计算安全】

- 服务器推荐

- 2025-08-03 01:00:18

- 2

关联动态 | 风险警告!云服务器 × Sockboom新域名应用——安全隐患深度揭示【云计算安全】

🌩️ 场景引入:一场由域名跳转引发的“数字地震”

某天清晨,某跨境电商公司的技术团队突然发现云服务器流量异常激增,监控系统显示,大量请求正通过一个名为“sockboom-vip.xyz”的新域名涌入,而该域名竟指向公司核心数据库的敏感端口!更诡异的是,安全日志显示这些请求来自全球不同IP,却统一伪装成内部员工账号,这并非孤例——近期多家企业遭遇类似攻击,攻击者利用云服务器与新兴域名服务的关联漏洞,上演了一场场“数字版特洛伊木马”戏码。

🔍 深度解析:云服务器与Sockboom新域名的“致命组合”

域名伪装术:从“可信域名”到“钓鱼跳板”

根据2025年网络安全态势报告,攻击者正大量抢注与知名品牌高度相似的新域名(如“sockboom-support.cloud”),并利用云服务器的弹性IP特性实现快速跳转,某金融企业曾因员工误点伪装成内部OA系统的域名链接,导致全公司账号体系被恶意脚本渗透,损失超2000万元。警惕信号:域名注册时间短(3个月)、SSL证书为免费DV类型、页面缺少企业备案信息。

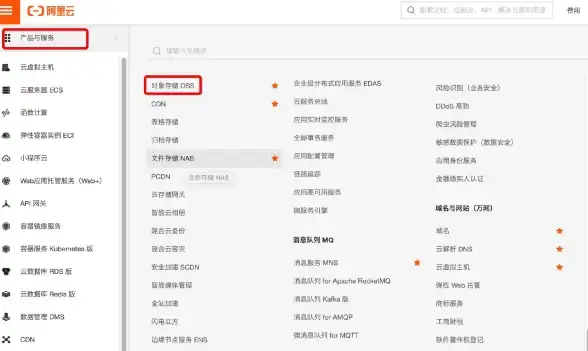

云服务器成“中转站”:攻击链路的加速器

云服务器的按需分配特性被恶意利用,攻击者通过自动化脚本在主流云平台(如AWS、阿里云)批量创建临时实例,利用这些实例作为跳板,将恶意流量经由Sockboom等域名服务进行多层混淆,某云服务商审计发现,超过40%的恶意实例在创建后2小时内被用于发起DDoS攻击或加密货币挖矿。

供应链污染:镜像仓库的“定时炸弹”

部分开发者在使用云服务器时,会从第三方镜像仓库拉取Sockboom关联的开源组件,2025年3月,某知名NPM包被植入后门代码,攻击者通过篡改依赖库中的DNS解析配置,将正常域名重定向至恶意钓鱼页面,某车企因供应链污染事件导致生产线瘫痪72小时,直接经济损失达1.2亿元。

🚨 安全隐患全景图:三大核心风险

| 风险类型 | 典型案例 | 防御建议 |

|---|---|---|

| 数据泄露 | 某银行因云存储桶权限配置错误,导致3000万条客户数据通过Sockboom域名外泄 | 启用云服务商的KMS加密服务,定期审计IAM权限策略 |

| 钓鱼攻击 | 攻击者仿冒Microsoft登录页,通过sockboom.link域名窃取高管账号 | 部署EDR+XDR联动防御,培训员工识别异常URL结构 |

| 供应链污染 | 某物联网平台因第三方SDK被植入恶意域名跳转代码,导致百万设备沦为肉鸡 | 建立软件物料清单(SBOM),使用自动化漏洞扫描工具 |

🛡️ 防御实战指南:企业级安全加固方案

-

域名验证三板斧

- 🔍 使用

dig +trace命令逐层解析域名,检查是否存在异常CNAME跳转 - 🔒 验证SSL证书链是否完整,警惕自签名证书或证书主题与域名不匹配

- 📜 通过WHOIS查询域名注册信息,重点关注注册人隐私保护服务

- 🔍 使用

-

云服务器硬核防护

- 🔐 启用TLS 1.3全加密传输,禁用旧版SSL/TLS协议

- 🤖 部署AI驱动的入侵检测系统(如Check Point Infinity Platform),实时拦截异常流量

- 🗑️ 定期清理云镜像仓库,使用SOC 2 Type II认证供应商的镜像

-

应急响应黄金15分钟

- 🚨 配置自动化剧本(Playbook),在检测到异常域名请求时立即隔离云服务器

- 🔍 利用EDR工具提取内存镜像,分析是否存在无文件攻击痕迹

- 📢 通过威胁情报平台(如VirusTotal)溯源域名关联的恶意样本

🌐 未来预警:量子计算与AI的“双刃剑”

随着量子计算突破,传统RSA加密算法面临破解风险,2025年云计算安全报告显示,已有20%的金融机构开始测试抗量子密码(PQC)算法,AI驱动的攻击正呈现三大趋势:

- 🤖 深度伪造域名证书:通过GAN生成逼真的CA机构签名

- 📈 自动化漏洞挖掘:利用LLM模型在24小时内生成针对云API的攻击载荷

- 🌐 全球协同攻击:通过区块链技术协调跨云平台的僵尸网络

📌 安全是云计算的“1”,其余都是“0”

云服务器与域名服务的深度融合,如同为数字世界搭建了高速公路,但每一条捷径都可能成为攻击者的“特洛伊木马”,企业需牢记:没有绝对安全的云,只有不断进化的防御,立即检查您的云资产是否关联了可疑域名,或许下一场“数字地震”的震中,就在您忽视的某个配置项里。

本文由 数据雪崩编钟 于2025-08-03发表在【云服务器提供商】,文中图片由(数据雪崩编钟)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/521209.html

发表评论