上一篇

关联聚焦|合规严控预警!邮件服务器安全配置须知》风险防范精选】

- 服务器推荐

- 2025-08-03 04:44:46

- 2

📧【深夜警报!公司机密邮件正“裸奔”?】📧

凌晨三点,某科技公司CTO王总被电话惊醒:“研发部核心设计图通过邮件外泄了!”调查发现,攻击者利用弱口令漏洞潜入邮件服务器,伪造高管账号发送钓鱼邮件,整个过程竟持续了47天未被发现……这并非电影情节,而是2025年某真实案例,我们为您拆解邮件服务器安全配置的“生存指南”!

🔒 第一关:账号体系“铜墙铁壁”术

1️⃣ 超级用户大扫除

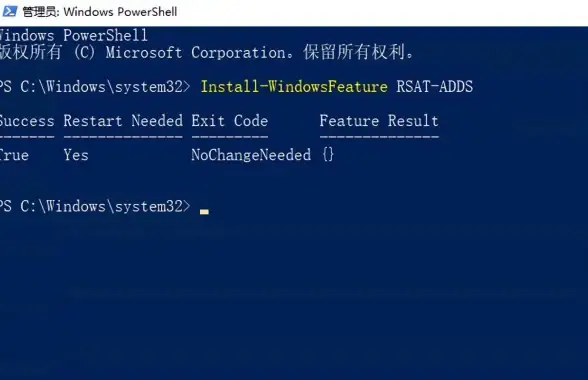

- 执行

awk -F":" '$2=="" {print $1}' /etc/shadow揪出空密码账户,发现即封禁! - 删除

adm/lp/sync等高危默认账号,保留必要账户并设置“12位+大小写+符号”密码(如:P@ssw0rd!2025)

2️⃣ 权限“最小化”手术

- 禁用root远程登录,为每个管理员分配独立账号

- 通过

chattr +i /etc/passwd给关键文件加“物理锁”,防止篡改

🔐 第二关:数据传输“隐形斗篷”

1️⃣ TLS加密全覆盖

- 强制SMTP/IMAP/POP3使用TLS1.3+,禁用SSLv3/TLS1.0(检查命令:

openssl s_client -connect mail.example.com:465 -starttls smtp) - 配置双向TLS认证,让服务器与客户端互相“亮证”

2️⃣ 证书管理“三板斧”

- 通过Let’s Encrypt免费获取证书,设置自动续期

- 启用OCSP装订,避免证书吊销检查被绕过

- 私钥文件权限设为600,存储在独立加密分区

🛡️ 第三关:访问控制“天罗地网”

1️⃣ IP白名单+MFA双保险

- 仅允许内网/VPN访问管理端口(22/25/465/587/993/995)

- 部署Microsoft Authenticator动态口令,手机丢失时可通过备用邮箱重置

2️⃣ 邮件路由“智能体检”

- 配置SPF/DKIM/DMARC三重验证(检查工具:https://mxtoolbox.com/spf.aspx)

- DMARC策略设为

p=reject,拒绝所有伪造邮件

🚨 第四关:合规审计“火眼金睛”

1️⃣ 日志监控“三件套”

- 邮件收发记录保存≥180天,使用ELK Stack集中分析

- 异常登录实时告警(如深夜异地登录、暴力破解尝试)

- 每月生成《邮件安全审计报告》,重点核查“管理员操作轨迹”

2️⃣ 备份“时空胶囊”

- 核心数据实时同步至异地灾备中心

- 普通邮件每日增量备份,保留周期≥7年

- 备份数据采用AES-256加密,密钥分掌在不同部门

🔍 第五关:漏洞“猎杀时刻”

1️⃣ 自动化扫描+人工验证

- 用Nessus每周扫描CVE漏洞,CVSS评分≥7.0的48小时内修复

- 模拟攻击测试(如用swaks伪造CEO邮箱发钓鱼邮件)

2️⃣ 应急响应“战备手册”

- 制定《邮件安全事件分级标准》:

- 一级事件(数据泄露)15分钟内启动应急

- 二级事件(钓鱼攻击)1小时内处置

- 隔离感染设备后,通过Volatility分析内存取证

📚 第六关:员工“防骗特训营”

1️⃣ 季度模拟钓鱼演练

- 发送伪装成“工资单调整”的测试邮件,点击率纳入绩效考核

- 对高风险部门(财务/研发)定制培训内容(如BEC攻击识别)

2️⃣ 安全文化“植入计划”

- 新员工入职必考《邮件安全十诫》

- 设置“安全积分”兑换礼品,举报钓鱼邮件奖励翻倍

💡 彩蛋:2025年新威胁应对

- AI钓鱼邮件:部署基于GPT-4的检测模型,识别“伪造高管语气”

- 量子计算威胁:提前部署后量子密码算法(如CRYSTALS-Kyber)

- Sourcemap泄露:构建阶段删除所有

.js.map文件,WAF拦截相关请求

📌 行动清单:

- 今日下班前检查邮件服务器DNS记录(SPF/DKIM/DMARC)

- 本周内完成一次弱口令专项排查

- 本月组织全员邮件安全意识培训

💻 邮件安全无小事,从今天开始,让您的邮件服务器穿上“防弹衣”!

本文由 缓存错误折叠体 于2025-08-03发表在【云服务器提供商】,文中图片由(缓存错误折叠体)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/522638.html

发表评论