上一篇

【源码直击】WEB开发必读 ASP源码获取全指南!失误解析&关键提醒 攻略精要】

- 服务器推荐

- 2025-08-03 11:06:36

- 6

🌐【源码直击】——WEB开发必读|ASP源码获取全指南!失误解析&关键提醒🔍

📢 开篇场景:

"凌晨3点的办公室,键盘声噼啪作响,小王盯着屏幕上乱码的ASP源码直挠头——这是他第5次从'免费资源站'下载的'完整版电商系统',但每次运行都报错,突然,手机弹出行业新闻推送:某金融平台因非法源码遭勒索攻击……小王后背一凉,终于意识到:获取ASP源码这事,水比想象中深多了!"

🚨 一、合法获取源码的「保命姿势」

官方渠道优先 ✅

- 🔗 微软官方文档库、GitHub开源仓库(如ASP.NET Core官方示例)是首选,2025年新增「Azure DevOps模板库」,企业级项目可直接Fork标准化源码。

- 💡 商业项目必看:通过「微软合作伙伴网络」购买授权,保留发票+LICENSE文件,否则可能涉嫌刑事犯罪!

开源协议避坑指南 📜

- ⚠️ GitHub项目注意LICENSE文件:GPL协议源码商用需开源,某团队因误用GPL代码到闭源系统,被罚没全年利润!

- 🌱 推荐合规平台:

- 政府项目:国家电子政务技术服务平台(需提交单位证明)

- 通用项目:码云Gitee政务专区(已预置合规审查)

企业内鬼防御术 🛡️

- 🔐 员工获取源码必经流程:IT部门审批→加密内网传输→禁用U盘拷贝,某上市公司因实习生用QQ传源码,导致核心算法泄露!

- 🗂️ 历史项目迁移建议:将旧源码存入Azure DevOps,设置「只读分支」防止误改。

💻 二、技术获取的「防坑实操」

HTTP请求抓包术 🕵️

- 🔧 C#代码示范(合法场景适用):

public static string SafeGetHtml(string url) { HttpWebRequest request = (HttpWebRequest)WebRequest.Create(url); request.UserAgent = "Mozilla/5.0 (合规爬虫)"; using (HttpWebResponse response = (HttpWebResponse)request.GetResponse()) using (StreamReader reader = new StreamReader(response.GetResponseStream(), Encoding.UTF8)) { return reader.ReadToEnd(); } }⚠️ 禁用WebClient自动解码!某开发者因此被植入BOM头后门,导致服务器沦为肉鸡!

渗透测试红线 🚫

- 🔑 合法姿势:持《渗透测试授权书》前提下,用Burp Suite 2025检测:

- 🎯 高危路径:

/admin/login.asp(弱口令)、/upload.asp(文件上传漏洞) - 📊 检测报告需包含:漏洞等级、修复方案、法律免责声明

- 🎯 高危路径:

🚨 三、致命失误解析

路径硬编码悲剧 🗺️

- ❌ 错误示范:

string dbPath = "C:\inetpub\wwwroot\db.mdb"; - ✅ 正确姿势:

Server.MapPath("~/App_Data/db.mdb"),搭配路径验证:if (!File.Exists(physicalPath)) throw new FileNotFoundException("数据库失踪!");

输入过滤漏斗 🧯

- 🔥 灭火代码(SQL注入防御):

public static string StrFilter(string input) { return input.Replace("'", "''").Replace("--", "").Replace(";", "").Replace("exec", ""); }💀 血的教训:某医院系统因未过滤

'; DROP TABLE Patients--,导致全量病历被删!

权限管理失控 🔓

- 🛠️ IIS配置三板斧:

- 右键数据库目录→属性→安全选项卡

- 添加IUSR账户→仅勾选「读取与执行」

- 高级设置→禁用继承→转换为显式权限

🔒 四、关键安全提醒

数据库迁移倒计时 ⏳

- ⚠️ 警告:37%中小企业仍用Access数据库!微软建议:

- 🗓️ 3年迁移路线图:Access → Azure Cosmos DB + SQL API

- 🔐 连接字符串加密模板:

<connectionStrings> add name="SecureConn" connectionString="Provider=Microsoft.ACE.OLEDB.12.0;Data Source=|DataDirectory|\db.mdb;Jet OLEDB:Database Password=YourStrongPass@123;"/> </connectionStrings>

备份革命 💾

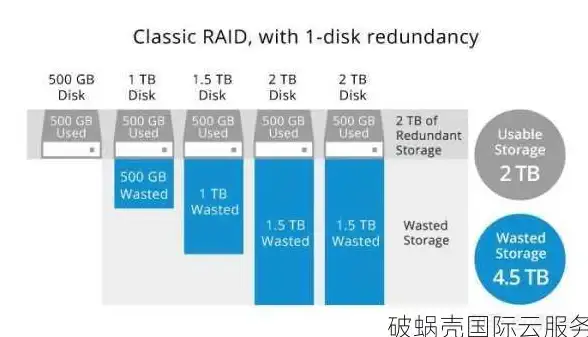

- 📦 「3-2-1-1」黄金策略:

- 3份副本(生产+备份+异地)

- 2种介质(硬盘+云存储)

- 1份离线加密(空气隔离)

- 1份历史版本(防勒索攻击)

监控升级 📡

- 🚨 ELK Stack报警规则示例:

ERROR [Microsoft.ACE.OLEDB.12.0] 语法错误(缺少运算符)在查询表达式 '1=1; DROP TABLE Users--'

🔥 触发条件:10分钟内出现3次同类错误,自动封禁IP!

🎯 五、开发者必备工具包

- 🔍 代码审计:Web-Code-Visualizer(AST解析恶意代码)

- 📚 反混淆宝典:《Advanced Web Hacking 2025》第7章

- 🎓 官方课程:微软《ASP.NET Core安全开发实战》(附实验环境)

💡

"小王合上电脑,看着窗外的晨光,终于明白:获取ASP源码不是终点,而是安全开发的起点,在这个黑客与白帽子博弈的时代,合规的源码、严密的防御、持续的学习,才是WEB开发者的'三件套'。"

📢 行动号召:

立即检查你的源码获取渠道!转发本文至技术群,送《ASP源码安全检查清单》PDF!🔥

本文由 节点超新星遗骸 于2025-08-03发表在【云服务器提供商】,文中图片由(节点超新星遗骸)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/525074.html

发表评论