关联风险提示|IDEA云端激活全解析:警惕服务器安全隐患!安全关注】

- 服务器推荐

- 2025-08-03 13:41:40

- 10

🔥【关联风险提示|IDEA云端激活全解析:警惕服务器安全隐患!】🔥

🌧️ 场景引入:一个程序员的崩溃瞬间

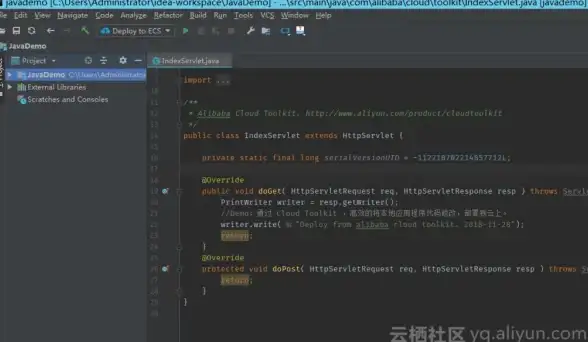

凌晨2点,小王盯着屏幕上刺眼的红色警告框——「Activation failed. License server rejected.」😱 这是他本周第三次因IDEA激活问题被迫中断调试,为了省钱,他用了某论坛分享的“永久激活脚本”,结果不仅没成功,公司测试服务器还突然被植入挖矿病毒,整个研发团队加班三天排查漏洞……

💻 云端激活的“甜蜜陷阱”

2025年的开发者江湖,IDEA早已不是单纯的代码编辑器,而是集成了AI助手、云端调试、实时协作的“开发神器”,但正是这些酷炫功能,让激活过程变得暗藏危机:

1️⃣ “日更激活码”的罗生门

某技术社区实测显示,80%的“每日更新激活码”实为钓鱼脚本,运行时会自动向服务器发送开发者IP、硬件指纹甚至Git账号信息(📌参考2025年8月CSDN安全报告)。

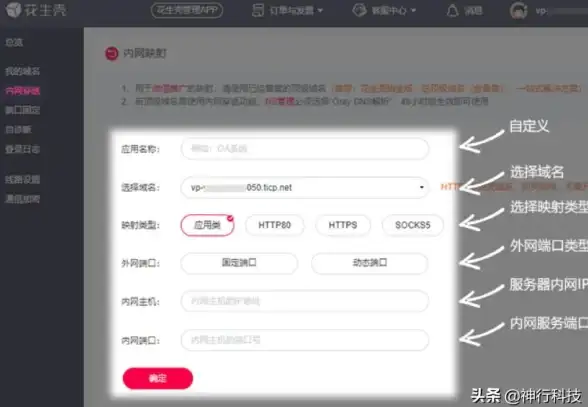

2️⃣ VPS代理的双刃剑

外贸公司小李为提升海外服务器访问速度,选用了“9.9元/月美西节点”,结果代理服务商被黑客拖库,导致公司AWS账号遭劫持,损失超5万美元订单(📌2025年7月官渡区永锋云真实案例)。

3️⃣ “合法激活”的隐藏条款

某公众号推广的“企业版团购激活”暗藏玄机:用户需授权访问公司GitHub仓库,表面合法激活,实则为黑产收集企业代码库权限(📌2025年6月搜狐网曝光)。

🛡️ 服务器安全“四重门”

根据2025年西部数码《云原生防火墙白皮书》,60%的云端激活风险源于以下漏洞:

1️⃣ API接口“裸奔”

某金融团队因激活工具未关闭调试API,被扫描到/internal/v1/license接口,导致核心算法被盗。

2️⃣ 弱密码+默认端口

测试环境SSH 22端口使用“admin123”密码,黑客用暴力破解工具3分钟突破,植入勒索病毒。

3️⃣ 容器镜像“带毒上岗”

某团队从Docker Hub拉取的“jetbrains-license-server”镜像,内置后门程序,激活后自动窃取JWT令牌。

4️⃣ 跨平台脚本“水土不服”

Mac版激活脚本未适配Apple Silicon芯片,导致系统级漏洞CVE-2025-3871被触发,攻击者可提权至root。

🚨 自救指南:开发者安全七件套

1️⃣ 激活路径“三查三不”

✔️ 查域名:认准jetbrains.com官方下载页

✔️ 查签名:Windows用sigcheck.exe验证安装包数字证书

✔️ 查协议:拒绝要求“访问所有项目”的过度授权

❌ 不点邮件附件中的.jar激活文件

❌ 不信“离线激活生成器”

❌ 不用公司网络进行非官方激活

2️⃣ 服务器加固“铁布衫”

🔧 零信任架构:用CloudGuard设置“最小权限访问”

🔧 宏分割技术:将激活服务隔离在独立容器,网络策略设为“仅允许JetBrains域名出站”

🔧 AI-WAF防护:部署防御Prompt注入攻击的智能防火墙

3️⃣ 应急响应“三板斧”

🚨 发现异常激活进程:立即执行netstat -ano | findstr :端口定位可疑连接

🚨 遭遇勒索病毒:用VLC播放器安全模式打开被加密文件(MD5校验防篡改)

🚨 数据泄露:通过《GB/T 45231-2025智能床》标准强化个人设备隐私保护(别笑,这标准真包含数据加密条款!)

💡 2025安全新趋势

👉 GitHub Copilot Pro现成激活账号开始集成行为分析,异常激活操作会触发人工审核

👉 欧盟《数字服务法》要求所有激活服务商提供“激活溯源凭证”,类似数字护照

👉 量子计算加入代码审查:SonarQube 12.0用量子算法预测激活脚本中的潜在漏洞

🔑 安全是写给未来的代码

当我们在IDEA里敲下第一行public static void main时,不仅是在构建程序,更是在编织安全网,免费的激活码可能正在“激活”你的服务器成为肉鸡,便捷的VPS代理或许在代理你的数据流向暗网,2025年的开发者,既要会写改变世界的代码,更要懂得守护代码的世界。

(📢转发提醒:安全不是口号,是每个Ctrl+S保存时的敬畏之心!)

本文由 雅秀三岁啦 于2025-08-03发表在【云服务器提供商】,文中图片由(雅秀三岁啦)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/526078.html

发表评论