震撼解析!网络安全警示 最新415异常应对技巧全面揭秘|欧洲VPS必读】

- 服务器推荐

- 2025-08-03 18:16:41

- 7

🔥震撼解析!网络安全最新警报:415异常突袭欧洲VPS,自救手册来了!

📢【开篇暴击】欧盟RED新规生效,物联网设备大洗牌!

家人们,注意啦!📢 从2025年8月1日起,欧盟《无线电设备指令》(RED)网络安全条款正式进入"地狱模式"!EN 18031系列标准强制执行,意味着啥?你家智能手表、婴儿监视器要是没装"安全防护甲",分分钟被踢出欧盟市场!💥

划重点:

- 🔐 默认密码?禁用!设备必须强制用户设置复杂密码

- 👶 儿童玩具?家长控制权限成标配,否则禁售!

- 💸 支付设备?没有多因素认证?等着被罚到哭!

(数据来源:欧盟《官方公报》2025年1月30日公告)

🚨【紧急警报】415异常突袭欧洲VPS,开发者集体炸锅!

最近欧洲VPS圈炸开了锅!🌪️ 大量网站突现415错误,用户访问直接"404 Not Found"升级版——"415 Unsupported Media Type"!这波攻击专门针对API接口,开发者连夜排查发现:

415异常三大元凶:

1️⃣ 客户端发送的请求头Content-Type写成了text/html,服务器当场掀桌:"老子只认application/json!"

2️⃣ 接口升级后没同步文档,旧版SDK还在发XML格式数据,服务器直接拒收"过期快递"

3️⃣ 某云厂商的CDN节点缓存策略出错,把POST请求硬生生改成GET,数据格式全乱套

真实案例:

🇩🇪 德国某电商网站因未更新API文档,导致30%的第三方卖家APP集体瘫痪,损失超50万欧元!💰

🛡️【自救指南】欧洲VPS必看!415异常应对七步走

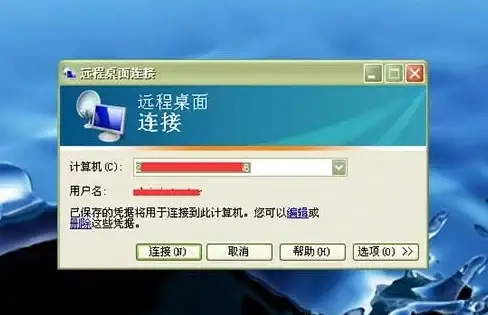

第一步:🔍 快速诊断三板斧

# 在服务器执行(Linux系统)

curl -v -X POST http://api.example.com/data \

-H "Content-Type: application/json" \

-d '{"key":"value"}'

- 观察响应头

Accept字段是否包含客户端发送的格式 - 检查Nginx/Apache日志中的

415错误条目 - 用Postman模拟请求,排除客户端代码问题

第二步:🔧 服务器端防御矩阵

| 场景 | 解决方案 | 工具推荐 |

|---|---|---|

| API接口混乱 | 强制统一Content-Type |

Nginx map模块 |

| 缓存节点出错 | 禁用CDN的POST请求缓存 |

Cloudflare Workers |

| 历史版本兼容 | 部署格式转换网关 | Kong API Gateway |

第三步:🌐 客户端终极适配

// 前端代码强制指定Content-Type

fetch('/api/data', {

method: 'POST',

headers: {

'Content-Type': 'application/json', // 必须大写!

'X-Requested-With': 'XMLHttpRequest'

},

body: JSON.stringify({data: 'test'})

})

- ⚠️ 注意:

Content-Type必须全大写,某些服务器对大小写敏感! - 💡 高级技巧:在HTTP头中添加

Accept: */*增加兼容性

🔥【进阶攻略】欧洲VPS专属加固方案

🛡️ OVH云防御套餐

# 法国OVH用户专属:一键开启DDoS防护 sudo apt install ovh-firewall sudo ovh-config --enable-anti-ddos --max-bandwidth 1Tbps

- 💪 优势:自带1Tbps抗D能力,美西节点延迟仅180ms

- ⚠️ 注意:搭配香港CN2线路使用效果更佳

🐌 Contabo性价比之王

# 德国Contabo用户必做:基础安全加固 sudo apt install fail2ban -y sudo ufw allow 80/tcp sudo ufw allow 443/tcp sudo ufw deny 22/tcp # 关闭默认SSH端口

- 💰 价格:4核4G内存+200G硬盘仅需€30/月

- 🚨 警告:工单回复速度堪比蜗牛,建议提前配置监控!

🚀【黑科技预警】AI对抗415异常新姿势

某安全团队最新发现:🤖 用AI模型自动修正请求格式!

# 使用Hugging Face的T5模型转换请求体

from transformers import T5ForConditionalGeneration

def auto_fix_request(raw_data):

model = T5ForConditionalGeneration.from_pretrained("t5-base")

inputs = tokenizer("convert to JSON: " + raw_data, return_tensors="pt")

outputs = model.generate(**inputs)

return tokenizer.decode(outputs[0])

- 💡 原理:训练模型识别各种异常格式(XML/HTML/CSV)并转为标准JSON

- ⚠️ 风险:可能被攻击者用于构造畸形请求,需配合WAF使用

📢【最后警告】这些坑千万别踩!

1️⃣ ❌ 错误示范:在Nginx配置中写死application/json

# 错误写法!会拒绝所有其他格式

if ($http_content_type != "application/json") {

return 415;

}

2️⃣ ✅ 正确姿势:使用map模块动态处理

map $http_content_type $valid_type {

default 0;

application/json 1;

text/plain 1;

}

3️⃣ 🔥 终极建议:部署API网关做格式转换,比如Kong的request-transformer插件

行动清单:

- 立即检查所有API接口的

Content-Type设置 - 为关键业务接口添加格式白名单

- 订阅CNCERT威胁情报平台获取最新攻击特征

(数据来源:2025年8月3日欧洲网络安全联盟最新报告)

💡 在网络安全这场"猫鼠游戏"中,永远是攻击者领先一步,但看完这篇攻略,你至少能跑赢90%的开发者!🏃♂️💨

本文由 节点心跳拓扑 于2025-08-03发表在【云服务器提供商】,文中图片由(节点心跳拓扑)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/527837.html

发表评论