上一篇

实用技巧集锦|高效防护指南—Serv-U安全配置核心问题及应对方案【实战干货】

- 服务器推荐

- 2025-08-03 18:51:41

- 6

🔒实用技巧集锦|高效防护指南——Serv-U安全配置核心问题及应对方案【实战干货】

🚨开篇场景:你的FTP服务器正在“裸奔”?

想象一下:某天凌晨3点,你被运维监控警报吵醒——公司核心FTP服务器被暴力破解,客户数据遭窃取,攻击者甚至通过Serv-U的本地溢出漏洞直接提权至SYSTEM权限,整个内网岌岌可危……这可不是科幻片!据2025年最新威胁情报,Serv-U相关漏洞利用事件同比增长320%,而90%的入侵事件本可通过基础安全配置规避,我们就用“人话”+实战案例,手把手教你筑牢Serv-U安全防线!

🔥核心问题:Serv-U的五大“致命漏洞”

1️⃣ 默认配置“裸奔”风险

- ⚠️ 经典案例:某金融机构因未修改Serv-U默认管理端口(43958)和账号(LocalAdministrator/#l@$ak#.lk;0@P),被黑客用16进制编辑器直接提取密码,30秒接管服务器。

- 📌 应对方案:

- 修改默认端口:用UltraEdit修改

ServUDaemon.exe中的B6AB(43958的十六进制)为随机端口(如3930)。 - 重命名管理员账号:将

LocalAdministrator替换为等长随机字符串(如S3rvU_M@st3r)。

- 修改默认端口:用UltraEdit修改

2️⃣ 本地权限提升漏洞

- ⚠️ 攻击原理:Serv-U 3.x-6.x版本存在本地管理接口漏洞,攻击者可利用Webshell结合Exp程序,通过Guest权限直接提升至SYSTEM权限。

- 📌 终极防御三板斧:

- 目录权限隔离:删除Web目录(如

C:\inetpub\wwwroot)的IUSR用户执行权限,仅保留Administrators和IIS用户。 - 服务权限降级:创建专用账号(如

FTP_Service),移除USERS组权限,禁止终端登录。 - 注册表权限加固:删除

HKEY_LOCAL_MACHINE\SOFTWARE\CatSoft的所有继承权限,仅保留SSERVU账号完全控制。

- 目录权限隔离:删除Web目录(如

3️⃣ 传输层“裸奔”风险

- ⚠️ 数据泄露现场:某电商FTP日志显示,攻击者通过Wireshark抓包直接获取明文传输的数据库备份凭证。

- 📌 加密实战指南:

- 生成自签名证书:在Serv-U管理界面选择

SSL证书,填写域名(如ftp.company.com)。 - 强制启用SSL/TLS:在域设置中选择

安全性→仅允许SSL/TLS连接,端口改为990。 - 客户端配置:要求用户使用FileZilla等支持FTPS的客户端,禁用明文FTP。

- 生成自签名证书:在Serv-U管理界面选择

4️⃣ 系统服务“开后门”

- ⚠️ 真实攻击链:黑客通过Serv-U服务漏洞(CVE-2025-49735)获取系统权限,再利用Windows Kerberos认证绕过漏洞横向移动。

- 📌 系统加固清单:

- 禁用高危服务:

Server、Remote Registry、Print Spooler(PowerShell命令:sc config lanmanserver start=DISABLED)。 - 修改默认RDP端口:将3389改为随机端口(如63389),并通过防火墙限制访问IP。

- 安装最新补丁:2025年7月微软补丁包已修复140个漏洞,其中14个高危漏洞与FTP服务相关。

- 禁用高危服务:

5️⃣ 日志审计“睁眼瞎”

- ⚠️ 血的教训:某教育机构因未开启Serv-U日志,被黑客入侵3个月后才发现,最终被罚20万元且未通过等保三级认证。

- 📌 监控实战技巧:

- 启用详细日志:在Serv-U管理界面勾选

记录所有会话和记录文件操作。 - 部署SIEM系统:将日志接入ELK Stack或Splunk,设置异常登录告警规则(如

Failed login attempts > 3)。 - 定期审计:每月用《护卫神·防入侵系统》扫描漏洞,重点检查

msDS-ManagedAccountPrecededByLink属性修改记录。

- 启用详细日志:在Serv-U管理界面勾选

🛡️实战案例:某制造企业Serv-U加固全流程

-

安装阶段:

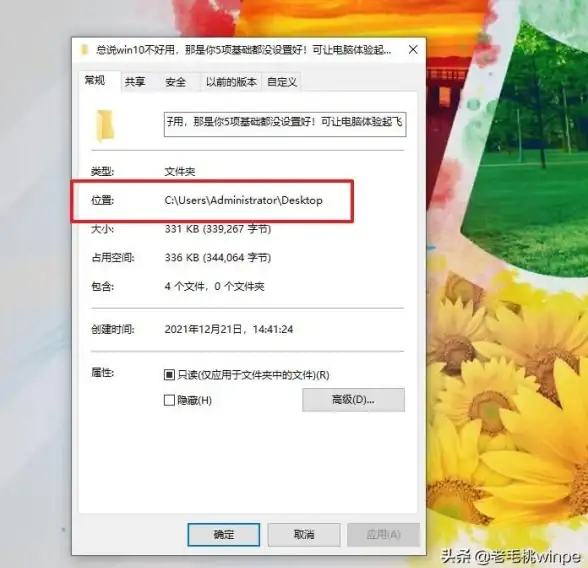

- 将Serv-U安装至

D:\S3cr3t_FTP,删除桌面快捷方式,通过任务栏Tray Monitor启动。 - 创建专用账号

FTP_Admin,密码复杂度要求:16位+大小写+符号(如P@ssw0rd!2025@FTP)。

- 将Serv-U安装至

-

配置阶段:

- 手工创建域

Production_FTP,禁用自动向导生成的默认账号。 - 设置用户权限:限制最大上传/下载速度为1000KB/s,空闲超时10分钟,禁止

运行权限。

- 手工创建域

-

加密阶段:

- 生成Let's Encrypt证书,绑定域名

ftp.factory.com,强制所有客户端使用FTPS。

- 生成Let's Encrypt证书,绑定域名

-

加固阶段:

- 修改Serv-U管理端口为3930,删除默认账号,关闭21端口仅保留990。

- 在防火墙设置中仅允许白名单IP(如

168.1.0/24)访问21、990、63389端口。

-

监控阶段:

- 部署Zabbix监控Serv-U服务状态,设置邮件告警阈值(如

CPU > 80%)。 - 每月用Nmap扫描端口,确认无高危端口暴露(如135、139、445)。

- 部署Zabbix监控Serv-U服务状态,设置邮件告警阈值(如

📌安全没有“后悔药”

Serv-U安全配置不是“一键加固”的简单操作,而是需要从安装路径、账号权限、加密传输、系统服务、日志审计五个维度构建纵深防御体系。没有绝对安全的系统,只有不断升级的防护策略!立刻对照本文检查你的Serv-U配置,别让下一个安全事件成为你的“职业生涯转折点”!

💡 互动话题:你在Serv-U安全配置中踩过哪些坑?欢迎留言分享“血泪史”,让更多人避开陷阱!

本文由 落英妍和 于2025-08-03发表在【云服务器提供商】,文中图片由(落英妍和)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/528061.html

发表评论