上一篇

关联防护 自动化脚本实战 ARP病毒清理全攻略】企业运维安全必备指南

- 服务器推荐

- 2025-08-03 21:50:14

- 6

🔥【运维小王的崩溃日常】🔥

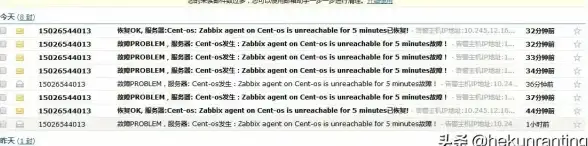

早上9点的会议室,投影仪刚连上WiFi就掉线,财务部同事尖叫着冲进来:“网又双叒叕断了!报表发不出去老板要杀人啦!”😱 运维小王抹着冷汗打开监控面板,只见ARP表像被龙卷风扫过——没错,又是那个让人头秃的ARP病毒在搞鬼!🌪️

🦠 ARP病毒:企业网络的隐形吸血鬼

这种老牌网络攻击手段专挑内网下手,通过伪造MAC地址让设备“认贼作父”,轻则偷流量、劫持网页,重则盗取数据库、瘫痪整个办公网。😈 更气人的是,它像蟑螂一样“打不死”——手动清完这台,那台又中招,运维团队分分钟陷入“打地鼠”地狱。🎯

🤖 自动化脚本:从救火队到防火墙的质变

别再当人肉杀毒软件了!用Python写个智能脚本,让机器帮你7×24小时站岗。👇

🔧 实战脚本拆解(附保姆级注释)

#!/usr/bin/env python3

# -*- coding: utf-8 -*-

# 脚本名:arp_guardian.py

# 功能:自动检测/隔离ARP病毒

# 更新日期:2025-08(适配最新Python 3.12)

import os

import time

from subprocess import check_output

def arp_scan():

"""全网段ARP扫描,找出可疑设备"""

print("🔍 开始扫描全网段...")

result = check_output("arp -a | grep 'incomplete'", shell=True).decode()

return [ip.split()[0] for ip in result.split('\n') if ip]

def auto_block(ip_list):

"""自动封禁可疑IP(需提前配置iptables规则)"""

for ip in ip_list:

print(f"⚠️ 检测到可疑IP:{ip},正在隔离...")

os.system(f"iptables -A INPUT -s {ip} -j DROP")

# 可扩展:发送企业微信/邮件告警

def main_loop():

"""主循环:每5分钟巡检一次"""

while True:

suspicious_ips = arp_scan()

if suspicious_ips:

auto_block(suspicious_ips)

# 可扩展:生成日志上传至SIEM平台

print("🛡️ 网络安全值+1,5分钟后继续守护~")

time.sleep(300)

if __name__ == "__main__":

main_loop()

💡 关键设计思路

- 智能扫描:通过

arp -a抓取不完整条目,精准定位“幽灵设备” - 自动隔离:调用iptables直接封锁,比手动敲命令快10倍🚀

- 静默告警:可对接钉钉/飞书机器人,让安全事件秒达负责人📱

🛡️ 关联防护:构建三层防御矩阵

单靠脚本不够稳!企业级防护得打组合拳:

| 层级 | 武器库 | 实战技巧 |

|---|---|---|

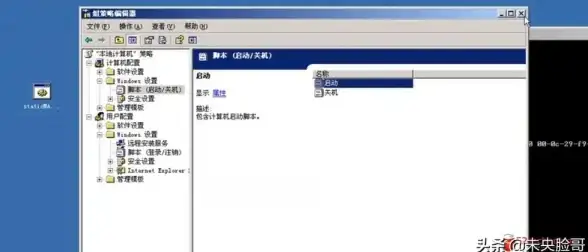

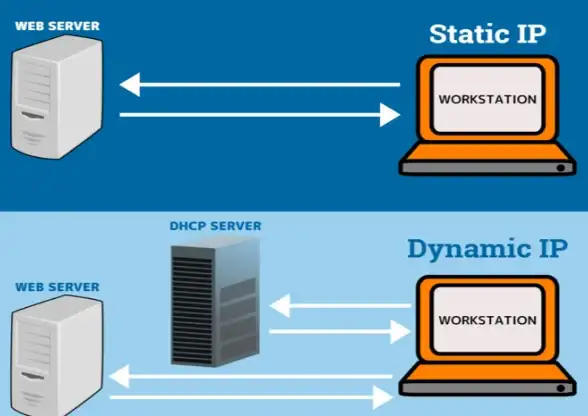

| 终端层 | 🔒 安装EDR终端防护 | 开启ARP绑定功能,固定IP-MAC对应关系 |

| 网络层 | 🌐 部署NAC准入控制 | 未知设备接入自动阻断,员工自带设备需认证 |

| 人员层 | 🧠 定期安全培训 | 用“钓鱼邮件模拟”测试员工防范意识🎣 |

🚨 应急手册:病毒爆发时的标准动作

- 立即断网:拔掉核心交换机电源(别笑!这是教科书操作📚)

- 流量镜像:用tcpdump抓包分析攻击路径

- 溯源反制:通过MAC地址定位物理交换机端口

- 全盘杀毒:重点检查财务/研发服务器(血泪教训!)

🌟 未来进化方向

- 🤖 AI加持:用机器学习预测异常ARP行为

- 🔗 云网端联动:与AWS/Azure安全组策略打通

- 📱 移动端管理:用企业微信随时查看防护状态

💬 运维人的心里话

“以前清ARP病毒像打地鼠,现在脚本+关联防护一开,终于能安心喝杯咖啡了☕,没有攻不破的网络,但有懒不得的运维!”

👉 保存这份攻略,下次老板问“为啥又断网”,直接甩给他看!👈

(记得先备份脚本哦,万一手滑把自己封了可别怪我😂)

本文由 路由迷途者 于2025-08-03发表在【云服务器提供商】,文中图片由(路由迷途者)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/529208.html

发表评论