安全护航!运维日志深度追踪—Shutdown命令操作溯源与风险预警【日志监控】

- 服务器推荐

- 2025-08-03 22:12:33

- 5

🌙💻 深夜23:47,某互联网公司运维值班室的警报声突然炸响!小李猛地从工位弹起,盯着屏幕上跳动的红色告警:“核心数据库服务器意外关机!”,这已经是一周内第三次突发宕机事件,而这次恰好撞上电商大促流量峰值……别慌!今天就带你揭秘如何通过运维日志的“火眼金睛”,让神秘的Shutdown命令操作无所遁形!

🔍 第一幕:从“黑箱”到“透明”——Shutdown操作追踪三板斧

日志迷宫的“罗盘定位术”

别被海量日志吓到!重点锁定这三个坐标系:

✅ 时间戳定位:像侦探画时间轴一样,圈出关机前5分钟到重启后的完整时间窗口

✅ 命令指纹识别:在Linux的/var/log/auth.log或Windows的Security Event Log里,搜索shutdown、init 0、poweroff等关键词组合

✅ 用户身份追踪:通过sudo日志或AD审计记录,给每个操作打上“谁在何时何地”的数字标签

跨系统联动追踪术

当发现服务器A被关机,立刻启动“连环追击”:

➡️ 检查跳板机日志,看是否有异常登录跳转

➡️ 对比堡垒机录像,复现操作人员的键盘轨迹

➡️ 核查自动化平台任务,排除定时脚本“背锅”

AI辅助的“读心术”

2025年的新玩法:用AI给日志做“心理侧写”!

🤖 某银行案例:通过NLP分析运维对话记录,发现某次误操作前30分钟,值班员在聊天群吐槽“系统卡成PPT”,AI据此预警情绪化操作风险

🚨 第二幕:Shutdown命令的“危险游戏”

高危场景TOP3:

1️⃣ 连锁反应式关机:某云厂商事故显示,错误配置的自动化脚本在关闭测试机时,通过IP段扫描误关了3台生产服务器

2️⃣ 伪装者入侵:黑客获取低权限账号后,通过sudo提权执行关机(某车企曾因此损失47分钟业务)

3️⃣ 硬件级“背刺”:某数据中心发现,BMC远程管理接口被恶意利用发送关机指令

预警信号灯:

🔴 连续出现shutdown -h now且无注释说明

🟠 非工作时间段的关机操作

🟡 同一IP短时间发起多次关机尝试

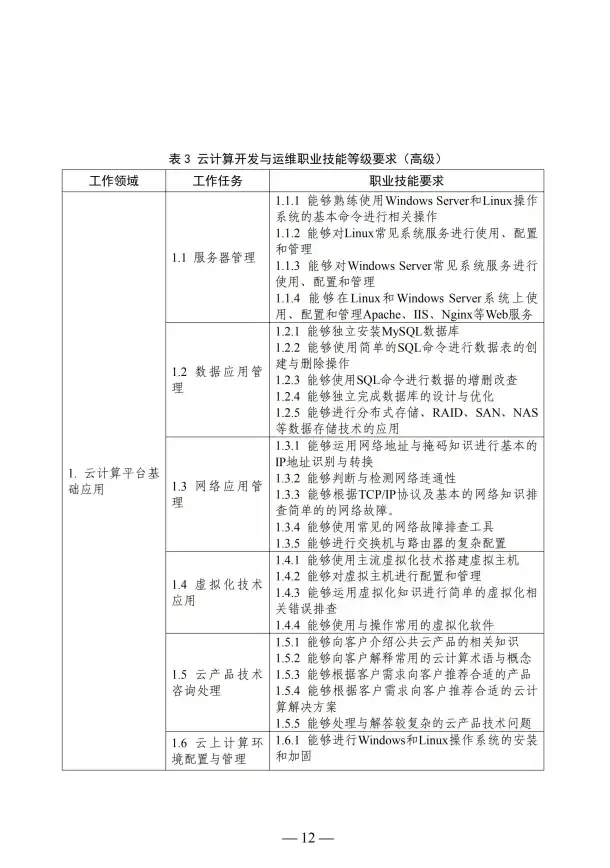

🛡️ 第三幕:构建“反杀”防御体系

四维管控矩阵

| 维度 | 措施 | 工具推荐 |

|------------|-------------------------------|------------------------|

| 权限管控 | 关机命令加入双因素认证 | CyberArk/HashiCorp Vault|

| 操作审计 | 实时拦截高危命令并二次确认 | Splunk ITSI |

| 流程规范 | 强制填写操作影响评估表 | ServiceNow |

| 应急回滚 | 关机前自动生成系统快照 | Veeam Backup & Replication |

实战级预警剧本

当检测到shutdown命令时:

➡️ Step1:企业微信机器人@值班人员+主管双确认

➡️ Step2:自动暂停同机房其他服务器高危操作

➡️ Step3:启动备用服务器并切换流量(金融行业要求<60秒完成)

🌧️ 第四幕:真实案例“解刨课”

案例:某支付平台“午夜惊魂”

📅 2025/08/02 02:15,某支付平台突然全站宕机,通过日志溯源发现:

1️⃣ 初级运维误将测试环境关机命令复制到生产环境

2️⃣ 堡垒机记录显示操作时正在观看技术直播(分屏操作被AI识别为高风险行为)

3️⃣ 自动化工具检测到异常后,因未配置跨机房容灾策略,导致故障扩大

整改清单:

✅ 部署终端DLP防止代码误粘贴

✅ 在运维界面强制全屏模式

✅ 建立“双活+异地备”三级容灾架构

✨ 终极锦囊:给运维人的“防身术”

-

每天上班先检查这三个日志健康指标:

- 关机命令频率是否趋近于0

- 操作人员地域分布是否异常

- 命令执行结果是否100%成功(失败可能暗示试探性攻击)

-

在工位贴上“灵魂三问”便利贴:

- 这个操作会影响哪些系统?

- 有应急回滚方案吗?

- 现在真的是最佳执行时间吗?

🌙 回到故事开头,小李通过日志黄金三分钟定位法,发现竟是自动化部署脚本误将测试环境配置推送到生产环境!现在他们不仅修复了流程,还在值班室挂上了“关机操作=高空作业”的警示标语,在数字化战场,每个Shutdown命令都是按下核弹发射按钮——请保持敬畏,保持谨慎!🚀

本文由 宫古叶春 于2025-08-03发表在【云服务器提供商】,文中图片由(宫古叶春)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/fwqtj/529349.html

发表评论