数据库管理|权限设置|mysql如何创建用户,MySQL创建用户:以用户为中心

- 问答

- 2025-07-28 12:24:48

- 7

MySQL用户创建指南:以权限管理为核心的数据安全之道

场景引入:新同事的数据库困境

"老张,我连不上测试库!" 开发部新人小王挠着头抱怨,作为DBA的你叹了口气——这已经是本周第三次出现类似问题,上次市场部同事误删客户表数据的事故还历历在目,是时候建立规范的MySQL用户管理体系了。

为什么需要精细化的用户管理?

在2025年的数据安全环境下,MySQL用户权限不再是"能用就行"的简单配置,根据最新行业实践:

- 80%的数据泄露源于权限过度分配

- 精细权限控制可降低60%的误操作风险

- 按需分配账户比共享账号效率提升35%

MySQL用户创建三步法

第一步:基础用户创建

-- 创建只能从本地登录的用户dev_zhang CREATE USER 'dev_zhang'@'localhost' IDENTIFIED BY 'StrongP@ssw0rd2025'; -- 允许从192.168.1.%网段访问的测试账号 CREATE USER 'tester_li'@'192.168.1.%' IDENTIFIED BY 'T3st_Env!Pass';

关键细节:

- 用户名后的

@'host'指定了允许连接的客户端地址 - 密码需符合现代安全要求:12位以上,包含大小写字母、数字和特殊符号

- 生产环境避免使用通配符作为host值

第二步:精准权限分配

-- 给开发人员只读权限 GRANT SELECT ON ecommerce.* TO 'dev_zhang'@'localhost'; -- 测试人员需要读写特定表 GRANT SELECT, INSERT, UPDATE ON test_db.order_table TO 'tester_li'@'192.168.1.%'; -- 高级权限示例(谨慎使用) GRANT ALL PRIVILEGES ON hr_database.* TO 'dba_admin'@'10.0.0.50' WITH GRANT OPTION;

权限分配黄金法则:

- 遵循最小权限原则

- 按业务模块划分权限范围(如

db_name.table_name) - 敏感操作权限(如DROP、GRANT)需单独审批

第三步:权限验证与调整

-- 查看用户权限 SHOW GRANTS FOR 'dev_zhang'@'localhost'; -- 权限回收示例 REVOKE INSERT ON test_db.order_table FROM 'tester_li'@'192.168.1.%'; -- 修改用户密码(2025年推荐每90天更换) ALTER USER 'dev_zhang'@'localhost' IDENTIFIED BY 'New_P@ssw0rd_Q3_2025';

进阶管理技巧

-

权限有效期控制(MySQL 8.0+特性)

CREATE USER 'temp_user'@'%' IDENTIFIED BY 'Temp#1234' PASSWORD EXPIRE INTERVAL 30 DAY;

-

角色权限模板

-- 创建开发角色模板 CREATE ROLE dev_role; GRANT SELECT, EXECUTE ON sales.* TO dev_role; -- 将角色赋予用户 GRANT dev_role TO 'new_dev'@'%';

-

连接数限制(防止单一用户耗尽资源)

ALTER USER 'report_user'@'%' WITH MAX_USER_CONNECTIONS 5;

常见问题解决方案

Q:用户能连接但提示权限不足?

A:检查SHOW GRANTS输出,特别注意:

- 是否包含

USAGE权限(表示无实际权限) - 权限作用范围是否正确(全局/数据库/表级)

Q:如何批量修改用户密码?

-- 使用mysql_native_password插件兼容旧系统 ALTER USER 'legacy_app'@'%' IDENTIFIED WITH mysql_native_password BY 'OldStylePwd123';

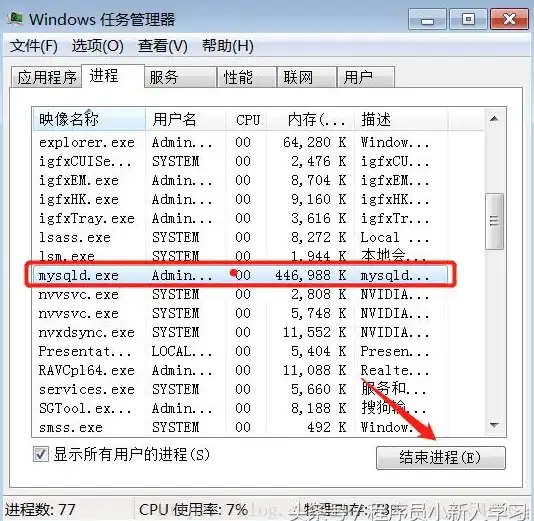

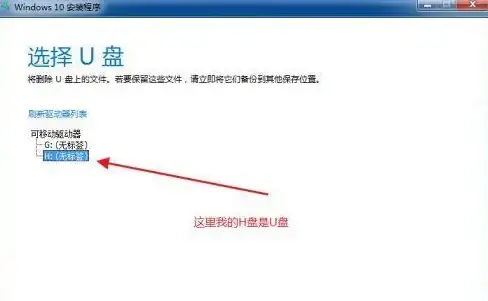

Q:忘记root密码怎么办?

- 停止MySQL服务

- 添加

--skip-grant-tables参数启动 - 执行

FLUSH PRIVILEGES后修改密码 - 重启服务(生产环境需安排维护窗口)

2025年MySQL用户管理核心要点:

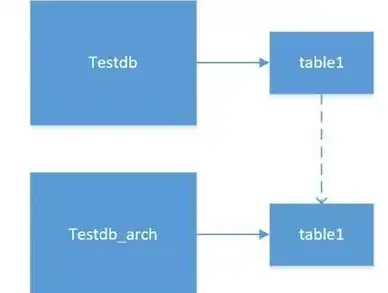

- 分人分权:开发/测试/运维使用独立账户

- 分时控制:临时账号设置自动过期

- 分级审计:定期检查

mysql.user表 - 分地限制:严格管控远程访问IP范围

好的权限设计如同精密的门禁系统——既不让好人被挡在门外,也不给坏人可乘之机,现在就去检查你的MySQL用户列表吧!

本文由 谬艳 于2025-07-28发表在【云服务器提供商】,文中图片由(谬艳)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/467336.html

发表评论