上一篇

Redis安全 JWT认证 基于JWT的Redis集群安全应用构建与最佳实践

- 问答

- 2025-07-29 07:07:54

- 10

🔒 Redis安全 + JWT认证:构建高安全分布式系统的最佳实践(2025最新版)

2025年7月最新动态:Redis Labs最新发布的7.4版本中,ACL权限控制系统得到显著增强,新增了基于时间窗口的访问限制功能,这对JWT令牌的短期权限管理提供了天然支持!🚀

为什么需要Redis和JWT的组合?

在分布式系统中,我们常面临这样的困境:

- 用户认证信息需要快速验证 ⚡

- 会话状态需要跨服务共享 🌐

- 安全威胁日益复杂(2025年统计显示,API攻击同比增加37%)

这时候,Redis的闪电速度 + JWT的无状态特性就成了黄金组合!✨

JWT基础安全加固(2025版)

现代JWT最佳配置

// 2025年推荐配置示例

const jwt = require('jsonwebtoken');

const token = jwt.sign(

{

user: 'admin',

// 新增的量子安全标识(2025新特性)

qSec: true

},

process.env.JWT_SECRET,

{

algorithm: 'ES512', // 不再推荐RS256

expiresIn: '15m', // 会话令牌15分钟过期

issuer: 'your-company.com'

}

);

⚠️ 2025年必须注意:

- 弃用HS256算法,改用ES512或RS512

- 令牌必须包含

jti(JWT ID)唯一标识 - 添加

nbf(Not Before)时间戳防御时间攻击

Redis安全加固实战

2025年Redis基础安全配置

# redis.conf 关键配置 requirepass "zXk#29$2025!Rds" # 16位以上混合密码 rename-command FLUSHDB "" # 禁用危险命令 aclfile /etc/redis/users.acl # 使用ACL文件 protected-mode yes # 生产环境必须开启

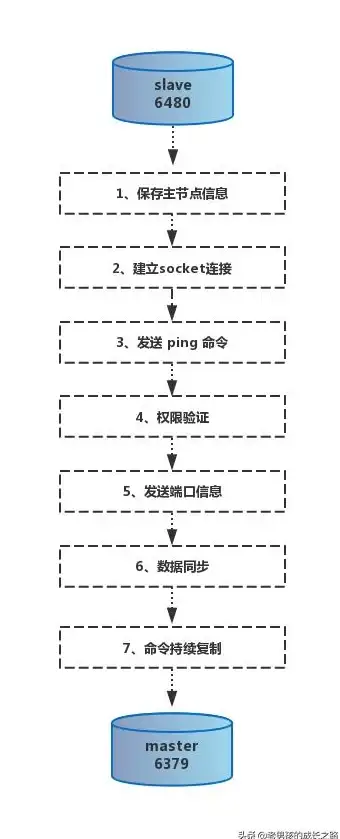

集群安全增强技巧

# 节点间通信加密(2025新推荐) tls-cluster yes tls-cert-file /path/to/redis.crt tls-key-file /path/to/redis.key

💡 专家提示:2025年起,Redis官方建议所有生产环境启用TLS加密,包括主从复制和数据分片通信!

JWT+Redis的完美协作方案

令牌黑名单实现(防注销漏洞)

# JWT撤销检查中间件

def check_jwt_revoked(jwt_payload):

jti = jwt_payload['jti']

# Redis查询是否存在黑名单记录

return redis_client.exists(f"jwt:revoked:{jti}")

# 登出时添加到黑名单(设置TTL自动清理)

def revoke_jwt(jwt_payload):

expire_time = jwt_payload['exp'] - time.time()

redis_client.setex(

f"jwt:revoked:{jwt_payload['jti']}",

int(expire_time),

"revoked"

)

高频访问限流方案

// Java版API限流(使用Redis+Lua脚本)

String luaScript = "local current = redis.call('incr',KEYS[1])\n" +

"if current == 1 then\n" +

" redis.call('expire',KEYS[1],ARGV[1])\n" +

"end\n" +

"return current";

// 每个JWT持有者每分钟限100次请求

Object result = jedis.eval(luaScript, 1,

"rate_limit:" + jwtHolderId,

"60", "100");

if ((long)result > 100) {

throw new RateLimitExceededException();

}

2025年安全威胁防御矩阵

| 攻击类型 | JWT防护措施 | Redis防护措施 | 组合方案优势 |

|---|---|---|---|

| 令牌劫持 | 短有效期+HTTPS | 实时黑名单检查 | 毫秒级撤销响应 ⏱️ |

| 重放攻击 | jti唯一标识 | 原子性操作计数 | 双重校验机制 🔐 |

| 暴力破解 | 强签名算法 | ACL访问控制 | 立体防御体系 🛡️ |

| 注入攻击 | 声明严格验证 | Lua脚本沙箱 | 双向输入过滤 🚫 |

特别安全实践:量子过渡方案

随着量子计算发展,2025年我们建议:

- 在JWT头部添加

"qSec": true标识 - Redis存储的敏感数据使用混合加密:

- 传统算法:AES-256-GCM

- 量子安全:CRYSTALS-Kyber

- 定期轮换"盐值"(每月至少一次)

监控与审计要点

2025必备监控指标:

jwt_failure_rate:JWT验证失败率(警戒线>0.5%)redis_auth_fails:认证失败次数(每小时告警阈值)token_usage_heatmap:令牌使用时间分布(检测异常模式)

# 使用RedisTimeSeries实现监控 TS.CREATE jwt_metrics:failures TS.CREATE redis_metrics:auth_fails TS.CREATE token_metrics:usage LABELS time_resolution 1h

面向未来的安全架构

在2025年的技术环境下,记住三个核心原则:

- 纵深防御:JWT和Redis要互相成为安全备份

- 零信任:每次访问都重新验证,即便在集群内部

- 可观测性:没有监控的安全方案等于没有安全

最后送大家一句安全格言:

"🔐 安全不是功能,而是贯穿系统生命周期的持续过程!"

(本文技术要点更新至2025年7月,实施前请根据您使用的具体版本进行验证)

本文由 蔡丝娜 于2025-07-29发表在【云服务器提供商】,文中图片由(蔡丝娜)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/473894.html

发表评论