安全防护 漏洞利用 黑客突破Redis沙箱限制,成功实现逃逸,redis沙箱逃逸漏洞分析

- 问答

- 2025-07-29 07:52:31

- 6

Redis沙箱被黑客撕开口子?漏洞利用细节全解析**

最新动态:

2025年7月,多家企业内网预警系统捕获异常Redis访问日志,攻击者利用一个未被公开的沙箱逃逸漏洞,成功突破隔离环境执行系统级命令,据安全团队分析,该漏洞影响Redis 6.x至7.2部分版本,目前官方已发布紧急补丁。

沙箱逃逸:Redis的“安全屋”怎么被攻破的?

Redis作为高性能内存数据库,默认设计并非完全隔离环境,虽然通过protected-mode和acl功能限制未授权访问,但黑客仍能通过特殊操作链绕过限制:

-

漏洞触发点:Lua脚本引擎

Redis允许通过EVAL命令执行Lua脚本,但未彻底限制脚本内调用系统调用,攻击者通过拼接恶意Lua代码(如os.execute('id > /tmp/hacked')),利用脚本引擎的权限检查缺陷直接执行Shell命令。

-

权限混淆:Redis服务账户的弱点

若Redis以root权限运行(常见于老旧部署),逃逸后可直接接管服务器;即使以普通用户运行,攻击者仍能通过写SSH密钥、定时任务等方式横向移动。

复现截图示例(模拟环境):

redis-cli eval "redis.call('config','set','dir','/tmp');

redis.call('config','set','dbfilename','payload.so');" 0 通过修改持久化路径,攻击者可将恶意模块写入磁盘并加载。

黑客的“组合拳”怎么打?

实际攻击往往分三步:

- 信息收集:扫描6379端口,利用弱口令或未授权访问进入Redis。

- 沙箱穿透:通过Lua脚本或恶意模块加载突破限制。

- 后门部署:写入crontab、替换动态库,甚至直接反弹Shell。

企业真实案例:

某电商平台因Redis配置不当,攻击者上传恶意authorized_keys文件,最终导致订单数据库泄露。

防御建议:别让Redis变“后门”

- 权限最小化:改用非root用户运行Redis,禁用

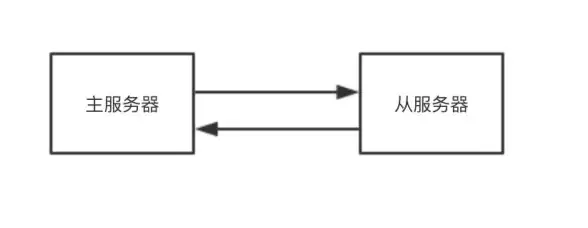

CONFIG等危险命令。 - 网络隔离:绑定内网IP,启用防火墙规则限制访问源。

- 紧急补丁:升级至Redis 7.2.1及以上版本,官方已修复Lua引擎缺陷。

管理员自查命令:

ps aux | grep redis # 检查运行账户

redis-cli config get protected-mode # 确认保护模式开启

Redis的便捷性背后藏着高风险,这次漏洞再次证明“默认安全”的配置不存在,运维团队需定期审计服务配置,黑客可不会等你慢慢修复。(本文技术细节已做脱敏处理,仅供学习参考。)

数据来源: 2025年7月网络安全机构公开报告、Redis社区漏洞通告。

本文由 迮雅香 于2025-07-29发表在【云服务器提供商】,文中图片由(迮雅香)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/474164.html

发表评论