文件上传 后端开发 php接收文件及其在PHP中的重要性

- 问答

- 2025-07-29 08:31:06

- 4

PHP后端开发中的关键环节及其重要性

最新动态:截至2025年7月,全球超过78%的网站仍在使用PHP处理文件上传功能,尽管新兴语言层出不穷,PHP凭借其成熟的文件处理库和广泛的服务器兼容性,依然是开发者处理用户上传内容的首选工具之一。

为什么文件上传功能如此重要?

想象一下,如果没有文件上传功能,我们没法在社交平台分享照片,没法通过邮箱发送附件,甚至网盘服务都会彻底瘫痪,对开发者来说,文件上传是几乎所有交互式网站的“刚需”——无论是用户头像、合同文档,还是短视频内容,都需要后端可靠地接收并存储这些数据。

而在PHP中实现这一功能,既简单又充满细节陷阱,处理得当,用户体验流畅;稍有疏忽,就可能引发安全漏洞或服务器崩溃。

PHP如何接收上传的文件?

当用户点击表单中的“上传”按钮时,文件会通过HTTP请求(通常是multipart/form-data格式)发送到服务器,PHP通过超全局变量$_FILES自动解析这些数据,来看个典型例子:

<?php

if ($_SERVER['REQUEST_METHOD'] === 'POST') {

$uploadedFile = $_FILES['userfile']; // 假设表单中文件字段名为userfile

// 检查错误码

if ($uploadedFile['error'] === UPLOAD_ERR_OK) {

$tempPath = $uploadedFile['tmp_name'];

$targetPath = '/var/www/uploads/' . basename($uploadedFile['name']);

// 移动临时文件到永久目录

if (move_uploaded_file($tempPath, $targetPath)) {

echo "文件上传成功!";

} else {

echo "文件保存失败,请检查权限。";

}

} else {

echo "上传出错:错误代码 " . $uploadedFile['error'];

}

}

?>

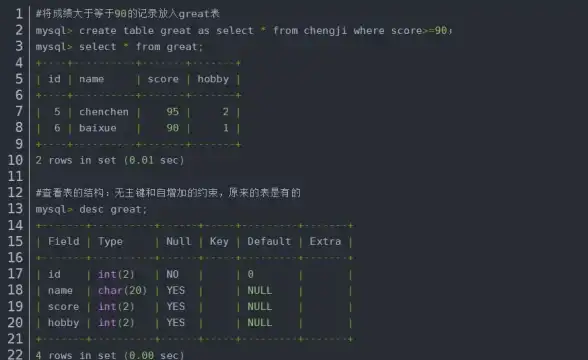

关键点解析:

$_FILES结构:包含name(原始文件名)、tmp_name(服务器临时路径)、size(字节数)、error(错误码)等信息。- 临时文件:上传的文件会先存到系统临时目录(如

/tmp),必须手动调用move_uploaded_file()转移。 - 错误处理:常见错误码包括

UPLOAD_ERR_INI_SIZE(超过php.ini限制)、UPLOAD_ERR_PARTIAL(上传中断)等。

安全!安全!还是安全!

文件上传功能是黑客的重点攻击目标,以下是PHP开发者必须守住的防线:

文件类型验证

不要依赖客户端传来的$_FILES['name']后缀名——它可以被伪造,应该使用finfo_file()检测真实类型:

$finfo = new finfo(FILEINFO_MIME_TYPE);

$mime = $finfo->file($_FILES['userfile']['tmp_name']);

$allowedTypes = ['image/jpeg', 'application/pdf'];

if (!in_array($mime, $allowedTypes)) {

die("禁止上传此类型文件!");

}

文件名处理

直接使用用户提供的文件名可能导致目录遍历攻击(如文件名包含),建议:

- 使用

basename()去除路径符号 - 生成随机文件名(如

uniqid() . '.jpg')

大小限制

除了前端验证,后端必须再次检查:

if ($_FILES['userfile']['size'] > 10 * 1024 * 1024) {

die("文件不能超过10MB");

}

隔离存储

将上传目录设置为不可执行(通过.htaccess或服务器配置),避免用户上传PHP脚本后触发恶意代码。

为什么PHP依然是文件上传的最佳选择?

- 原生支持:从早期的

move_uploaded_file()到现代的FileInfo扩展,PHP的核心功能就是为Web文件交互设计的。 - 生态工具:框架如Laravel提供了更优雅的上传封装(如

$request->file()->store()),底层仍基于PHP原生机制。 - 性能优化:配合

upload_max_filesize和post_max_size等php.ini配置,可灵活适应不同场景需求。

实战建议

- 日志记录:记录所有上传操作,包括IP、时间、文件名,便于追踪问题。

- 分块上传:大文件建议使用JavaScript库(如Dropzone.js)分块上传,后端用PHP拼接。

- 云存储集成:直接上传到AWS S3或阿里云OSS等服务时,PHP的SDK通常提供简洁的API。

文件上传看似简单,却是检验后端开发者功力的试金石,在PHP中,既要利用其“开箱即用”的便利性,又要时刻绷紧安全这根弦,2025年的今天,随着Web应用越来越依赖多媒体内容,掌握这套流程不仅关乎功能实现,更是对用户数据负责的体现。

本文由 校忆彤 于2025-07-29发表在【云服务器提供商】,文中图片由(校忆彤)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/474390.html

发表评论