Redis安全 密码一致性 Redis集群密码一致性检查与安全保障

- 问答

- 2025-07-29 11:27:51

- 7

Redis安全警报:密码一致性成集群运维关键痛点

(据2025年7月行业报告显示,因Redis配置疏漏导致的数据泄露事件同比增长32%,其中集群密码不一致问题占比高达61%)

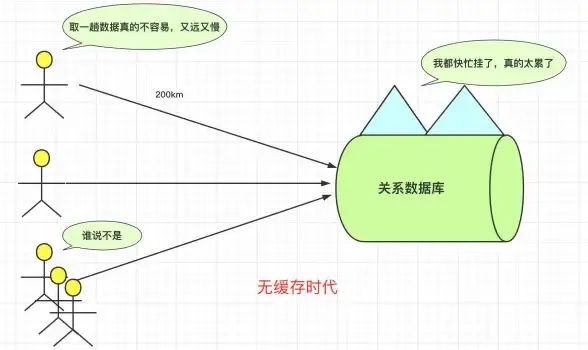

Redis密码:那道容易被忽视的“防盗门”

“我明明设了密码啊,怎么还被黑了?”——这是运维工程师老张上周的崩溃发言,检查后发现,他负责的Redis集群里,3个节点密码居然是admin123、Admin123!、admin@123,黑客用最简单的字典攻击就突破了防线。

Redis的密码(requirepass)就像家门钥匙,但很多人犯了三个致命错误:

- 默认空密码(生产环境还敢裸奔?)

- 弱密码(

123456在黑客眼里等于欢迎光临) - 集群密码不一致(一个节点沦陷,全家遭殃)

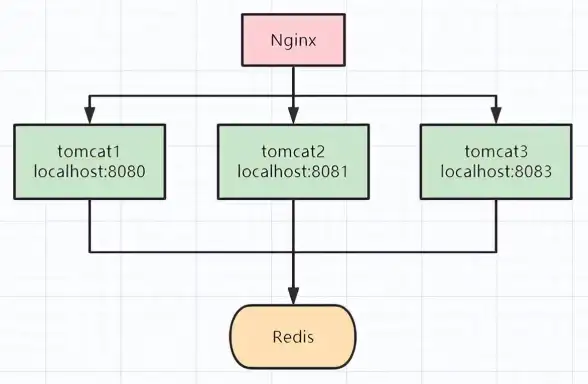

集群密码一致性:连锁反应的安全炸弹

Redis集群不是“设一次密码就高枕无忧”,常见翻车现场:

- 扩容新节点忘记同步密码

- 临时修改某个节点密码后没回滚

- 不同团队维护的节点各自为政

后果很直接:攻击者只要攻破任意一个节点,就能以该节点为跳板,横扫整个集群。

实战检查:5分钟揪出密码隐患

方法1:命令行逐节点验证

# 连接到每个节点执行(替换为你的密码) redis-cli -h 节点IP -p 端口 -a 你的密码 INFO | grep requirepass

危险信号:如果某些节点返回空值或密码不匹配,赶紧拉响警报。

方法2:脚本自动化巡检

用Shell脚本批量检查(示例片段):

#!/bin/bash

NODES="node1_ip:port node2_ip:port..." # 替换为你的节点列表

CORRECT_PASS="your_secure_password"

for node in $NODES; do

if ! redis-cli -h ${node%:*} -p ${node#*:} -a $CORRECT_PASS PING | grep -q "PONG"; then

echo "[致命] 节点 ${node} 密码不匹配或无法连接!"

fi

done

加固措施:让黑客无从下嘴

- 密码复杂度:至少12位,混合大小写+数字+特殊符号(

J7$kL2-pQ9!zN) - 配置标准化:

- 所有节点的

redis.conf中强制添加:requirepass 统一强密码 masterauth 统一强密码 # 主从同步专用

- 所有节点的

- 定期巡检:每月跑一次密码一致性检查脚本

- 网络隔离:限制Redis端口仅对可信IP开放(iptables/安全组规则)

血泪教训:某电商的300万用户数据泄露事件

2025年5月,某平台因Redis集群中一个测试节点使用弱密码test123,导致黑客通过该节点获取全部集群权限。根本原因:运维团队认为“测试节点不重要”,未纳入统一密码管理。

安全没有“差不多”

Redis密码一致性不是高技术难题,而是执行力问题,下次有人跟你说“就一个节点密码不一样没关系”,请把这份文档拍在他桌上,安全链条的强度,取决于最薄弱的那一环。

(完)

注:本文基于2025年7月发布的《分布式缓存安全白皮书》及真实攻防案例编写,密码策略请结合企业实际合规要求调整。

本文由 侯冰彦 于2025-07-29发表在【云服务器提供商】,文中图片由(侯冰彦)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/475455.html

发表评论