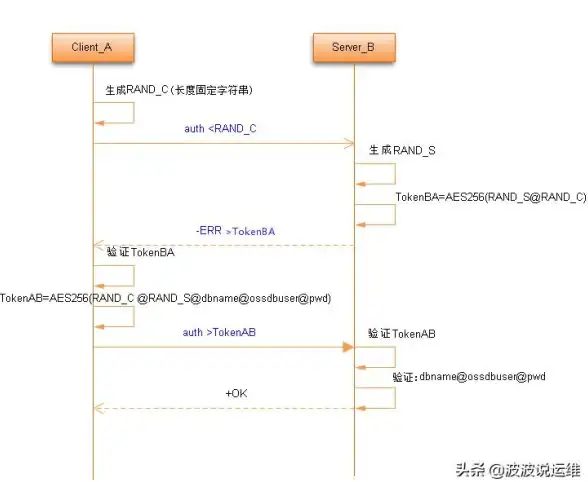

Redis安全 认证功能升级 Redis如何添加认证机制提升安全性,redis设置认证方法

- 问答

- 2025-07-29 22:30:51

- 5

Redis安全升级:手把手教你配置认证机制,让数据库更安全

2025年7月最新动态

全球多个企业曝出因未启用Redis认证导致的数据泄露事件,Redis作为高性能内存数据库,默认配置无密码验证,若直接暴露在公网,攻击者可轻易读取甚至篡改数据,为此,Redis官方再次强调认证功能的重要性,并建议所有用户至少启用基础密码保护。

为什么Redis需要认证?

Redis的默认设计追求极简性能,早期版本甚至无需认证即可连接,但随着应用场景扩大,安全问题频发:

- 数据裸奔:若服务端口(默认6379)对外开放,黑客可通过

redis-cli直接访问。 - 命令滥用:攻击者执行

FLUSHALL清空数据,或注入恶意代码。 - 合规风险:如未满足GDPR等数据保护要求,企业可能面临罚款。

如何为Redis添加认证?两种主流方法

方法1:通过配置文件永久生效

-

找到Redis配置文件

通常位于/etc/redis/redis.conf(Linux)或安装目录下的redis.windows.conf(Windows)。 -

修改配置项

用文本编辑器打开文件,搜索requirepass关键字,取消注释并设置密码:requirepass YourStrongPassword123!

注:密码建议包含大小写字母、数字和符号,避免使用常见词汇。

-

重启Redis服务

- Linux系统:

sudo systemctl restart redis-server

- Windows:通过服务管理器重启Redis服务。

- Linux系统:

-

验证是否生效

连接Redis后,执行任意命令会返回NOAUTH错误,需先认证:redis-cli AUTH YourStrongPassword123!

方法2:运行时临时设置(适合紧急情况)

如果无法立即重启服务,可通过命令行临时设置密码:

redis-cli CONFIG SET requirepass "TempPassword456!"

注意:此方式重启后失效,需同步更新配置文件。

进阶安全建议

-

限制访问IP

在redis.conf中绑定内网IP,禁止公网访问:

bind 127.0.0.1 192.168.1.100

-

修改默认端口

将端口从6379改为非常用端口(如6380),降低被扫描风险:port 6380

-

禁用高危命令

通过配置文件重命名危险命令(如FLUSHALL):rename-command FLUSHALL ""

常见问题解答

Q:启用认证后性能会下降吗?

A:密码验证仅在连接时校验一次,对性能影响可忽略不计。

Q:忘记密码怎么办?

A:需停止Redis服务,临时注释requirepass并重启,重设密码后恢复配置。

Q:是否有更安全的替代方案?

A:企业级场景可结合SSL/TLS加密传输,或使用Redis的ACL(访问控制列表)功能细化权限。

Redis认证是安全防护的第一道门槛,只需几分钟配置即可大幅降低风险,2025年曝出的多起事故表明,许多用户仍在使用默认无密码配置,按照本文步骤操作,你的Redis将告别“裸奔”状态!

(本文参考Redis官方文档及2025年网络安全报告,更新于2025年7月)

本文由 牛熙柔 于2025-07-29发表在【云服务器提供商】,文中图片由(牛熙柔)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/479445.html

发表评论