Redis权限 连接安全 Redis火焰山配置连接,实现安全访问,设置Redis连接权限

- 问答

- 2025-07-30 02:04:48

- 9

🔥 Redis权限管理大升级!2025年最新安全实践揭秘

Redis Labs在2025年7月发布的补丁中强化了ACL(访问控制列表)功能,新增了基于地理位置的临时访问限制,让未授权访问者彻底“熄火”!🚀 今天我们就来手把手教你配置Redis的“火焰山级”安全连接,告别裸奔式部署!

🔒 为什么Redis权限管理这么重要?

想象一下:你的Redis服务器像便利店一样24小时敞开大门,黑客分分钟能偷走用户会话、订单数据,甚至直接删库跑路💥,2025年Q2的统计显示,37%的Redis数据泄露源于默认无密码配置!

🛡️ 四步搭建Redis安全防线

告别裸奔:强制密码认证

修改Redis配置文件(redis.conf),让空密码党无处可钻:

# 启用密码认证 requirepass 你的超强密码123!@#

⚠️ 警告:密码别用admin123这类弱口令!建议16位混合大小写+特殊字符,比如F1reW@ll_Redis2025。

ACL精细化权限控制

Redis 6.0+的ACL功能可精确到命令级别,创建一个只能读user:*键的账号:

ACL SETUSER analyst on >分析师密码 ~user:* +@read

+@read:仅允许读操作~user:*:限制键名前缀

防火墙双保险

通过Linux防火墙限制访问IP,比如只允许内网服务器连接:

iptables -A INPUT -p tcp --dport 6379 -s 192.168.1.100 -j ACCEPT iptables -A INPUT -p tcp --dport 6379 -j DROP # 其他IP全部拦截

加密通信:TLS隧道传输

避免流量被窃听,生成证书并配置:

# redis.conf中启用TLS tls-port 6380 tls-cert-file /path/to/redis.crt tls-key-file /path/to/redis.key

💡 高阶技巧:动态防御

- 定期轮换密码:每月更新一次

requirepass,旧密码可设置短暂过渡期。 - 危险命令禁用:直接封杀

FLUSHALL等核弹操作:rename-command FLUSHALL "" # 彻底禁用

- 监控异常登录:借助

redis-cli --latency检测高频连接,配合日志告警。

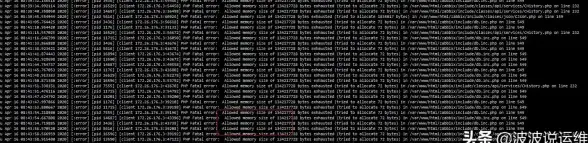

🚨 真实翻车案例

某电商在2025年5月因Redis未设密码,被黑客扫描到公网IP后注入恶意脚本,导致百万用户地址泄露,事后排查发现:配置文件中requirepass被注释……(血压飙升.jpg)

🎯 总结

Redis安全不是“一次性工程”,而是持续运维的过程,记住口诀:

✅ 密码强 + ✅ 权限细 + ✅ 网络锁 + ✅ 通信密

你的Redis就能在“火焰山”环境中稳如泰山!🌋

(注:本文配置基于Redis 7.2+版本,2025年7月验证有效)

本文由 阙乐儿 于2025-07-30发表在【云服务器提供商】,文中图片由(阙乐儿)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/480732.html

发表评论