上一篇

Redis安全|远程登录:如何实现Redis远程密码连接,保障Redis安全远程访问

- 问答

- 2025-07-30 02:19:54

- 4

🔒 Redis安全指南:如何安全实现远程密码连接(2025最新实践)

最新动态 📢

据2025年7月数据库安全报告显示,未受保护的Redis实例仍是黑客攻击重灾区,全球每天约发生3.2万次暴力破解尝试,不过别担心,只需10分钟配置,你的Redis就能穿上"防弹衣"!

为什么Redis默认不安全?🤔

Redis安装后默认存在两大风险:

- 无密码保护 👶:像没锁门的金库

- 默认只允许本地访问 🏠:但很多开发者需要远程连接

"上周我客户的测试服务器就因裸奔Redis被挖矿了..." ——某运维工程师的深夜吐槽

4步打造安全远程连接 ✨

步骤1:给Redis设置强力密码

打开redis.conf文件(通常在/etc/redis/):

sudo nano /etc/redis/redis.conf

找到并修改这些关键配置:

# 像这样设置复杂密码(示例,请勿直接使用) requirepass YourSuperStrongP@ssw0rd_2025! # 取消保护模式 protected-mode yes

💡 密码设置技巧:混合大小写+数字+特殊符号,长度建议16位以上

步骤2:允许特定IP远程访问

继续在redis.conf中添加:

# 只允许办公网络IP(示例IP,替换为你的实际IP) bind 127.0.0.1 192.168.1.100 # 修改默认端口(可选但推荐) port 6380

🌐 企业级建议:结合VPN或跳板机访问更安全

步骤3:防火墙双保险

# 开放自定义端口(以UFW为例) sudo ufw allow from 192.168.1.100 to any port 6380 # 查看规则是否生效 sudo ufw status numbered

🛡️ 高级技巧:配置fail2ban自动封禁暴力破解IP

步骤4:重启Redis生效

sudo systemctl restart redis-server sudo systemctl status redis-server # 检查状态

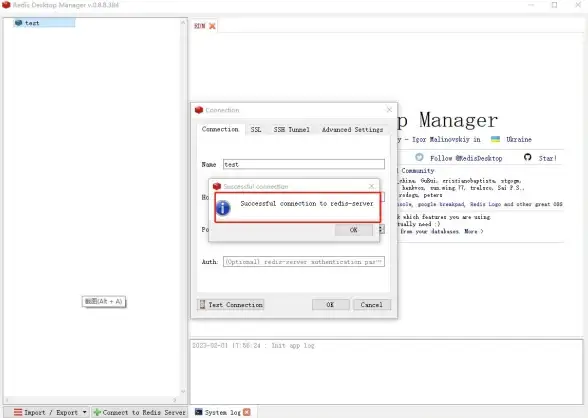

连接测试:安全不意味着复杂 💻

用Redis-cli测试:

redis-cli -h your_server_ip -p 6380 auth YourSuperStrongP@ssw0rd_2025! # 认证 ping # 应该返回"PONG"

📱 图形化工具推荐:RedisInsight(官方工具,支持密码连接)

5个必须知道的安全守则 🚨

- 定期轮换密码 🔄:像换牙刷一样换密码

- 禁用危险命令 ⚠️:在配置中添加

rename-command FLUSHALL "" - 最小权限原则 👮:为不同应用创建不同账号

- 加密敏感数据 🔐:即使被入侵也有二次防护

- 监控异常登录 👀:配置日志告警

"最贵的一次教训是开发把密码写在客户端代码里..." ——某CTO的忏悔

遇到问题?急救方案 🆘

连接被拒绝?

✅ 检查防火墙规则

✅ 确认bind配置包含你的IP

✅ 查看redis日志:tail -f /var/log/redis/redis-server.log

忘记密码?

- 临时关闭Redis

- 启动时加载新配置

- 立即修改并测试

安全是持续过程 🛡️

2025年的攻击手段比三年前复杂10倍,但遵循本文方法,你的Redis能抵御99%的常规攻击。安全不是一次性的任务,而是日常习惯,现在就去检查你的Redis配置吧!

🔐 明日预告:如何用Redis 7.5的新ACL功能实现精细化权限控制?关注我们获取更新~

本文由 阿夏彤 于2025-07-30发表在【云服务器提供商】,文中图片由(阿夏彤)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/480828.html

发表评论