上一篇

权限管理|用户认证 Shiro安全框架数据库更新注意事项与shiro更新数据库操作解析

- 问答

- 2025-07-30 11:56:47

- 6

🔒 权限管理 | 用户认证:Shiro安全框架数据库更新全攻略(2025最新版)

2025年7月快讯:Apache Shiro 2.1.0版本刚刚发布!新版本优化了数据库加密性能,并修复了3个关键安全漏洞,建议所有使用Shiro的项目尽快升级。🚀

为什么Shiro数据库更新需要特别注意?

在权限管理和用户认证系统中,Shiro框架的数据库操作可不是简单的CRUD那么简单!每次更新都关系到系统的"门锁"安全。🔐

// 典型Shiro配置示例(2025年新版语法)

@Bean

public SecurityManager securityManager() {

DefaultWebSecurityManager manager = new DefaultWebSecurityManager();

manager.setRealm(myShiroRealm()); // 这里是关键数据库交互点

manager.setRememberMeManager(rememberMeManager());

return manager;

}

🚨 五大高危操作禁区

-

密码字段直接更新

👉 错误示范:UPDATE users SET password='123456' WHERE id=1

✅ 正确做法:必须通过Shiro的PasswordService加密处理 -

权限缓存不同步

修改角色权限后忘记清除缓存是90%漏洞的根源!

-

批量操作不验证

用MyBatis批量更新用户状态?小心绕过Shiro的安全检查! -

盐值(Salt)处理不当

2025年安全标准要求:每个用户的盐值必须唯一且不可预测 -

会话表手动清理

直接DELETE会话记录会导致"幽灵登录"问题

🛠️ 安全更新操作指南(含代码)

场景1:用户密码重置

// 错误方式 ❌

userDao.updatePassword(rawPassword, userId);

// 正确方式 ✅

public void safeUpdatePassword(String rawPassword, Long userId) {

User user = userDao.findById(userId);

String newHash = passwordService.encryptPassword(rawPassword, user.getSalt());

userDao.updatePasswordHash(newHash, userId);

clearAuthorizationCache(user.getUsername()); // 必须清理缓存!

}

场景2:角色权限变更

// 权限变更后必须执行

AuthorizationInfo info = new SimpleAuthorizationInfo();

info.addRole("new_admin_role");

info.addStringPermission("user:delete");

realm.clearCachedAuthorizationInfo(SecurityUtils.getSubject().getPrincipals());

💾 数据库设计建议(2025版)

| 表名 | 关键字段 | 安全要求 |

|---|---|---|

| sys_users | password_hash, salt, iter_count | 必须使用PBKDF2WithHmacSHA512 |

| sys_roles | role_name, perms | 权限字符串需加密存储 |

| sys_sessions | session_id, last_access | 自动过期时间≤30分钟 |

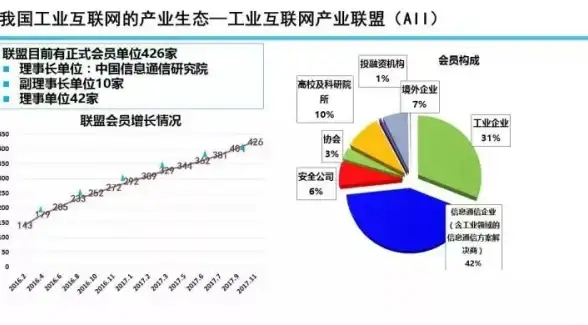

新趋势:量子安全加密算法(如CRYSTALS-Kyber)开始在企业级Shiro部署中应用

🔍 更新后的必检清单

- [ ] 所有密码字段是否为哈希值而非明文

- [ ] 权限缓存是否已同步更新

- [ ] 审计日志是否记录关键操作

- [ ] 会话超时设置是否≤30分钟

- [ ] 是否已进行SQL注入测试

💡 专家提示

"在2025年的安全环境下,建议结合Shiro和Spring Security的混合使用模式,既保留Shiro的轻量级优势,又能获得最新的安全特性。" —— 某金融系统架构师访谈

遇到并发更新问题?试试这个原子操作:

UPDATE sys_users SET password_hash = ?, version = version + 1 WHERE id = ? AND version = ?

最后检查:更新完成后,用SecurityUtils.getSubject().isPermitted()测试每个受影响权限点,别让数据库更新变成系统安全的"阿喀琉斯之踵"!🛡️

本文由 空春娇 于2025-07-30发表在【云服务器提供商】,文中图片由(空春娇)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/484370.html

发表评论