Redis安全 数据库破解 破解redis,开启新的大门,掌握如何高效开启redis

- 问答

- 2025-07-30 15:26:54

- 4

Redis安全警报:数据库破解风险激增!掌握这些技巧,高效防御与利用

——2025年7月最新动态:全球多地曝出Redis未授权访问漏洞攻击事件,数万暴露在公网的数据库遭恶意清空并勒索

当心!你的Redis可能正“裸奔”

最近几个月,黑客们盯上了Redis这个高性能数据库,为啥?因为太多人压根没配置密码,或者直接把服务暴露在公网上,最新数据显示,2025年上半年,因Redis配置不当导致的数据泄露事件同比暴涨300%!有人甚至开玩笑说:“用Shodan搜一下‘port 6379’,你能找到一堆‘白送’的数据库。”

真实案例:某电商平台因运维人员忘记设置Redis密码,黑客轻松连入,删光了用户购物车数据,还留言:“想要数据?付0.5个比特币。”

Redis被破解的常见姿势

-

默认配置坑死人

Redis安装后默认无密码,如果没改redis.conf里的requirepass项,谁都能连上你的数据库,命令行一句redis-cli -h 目标IP可能就直接进去了。 -

公网暴露+弱密码

有人虽然设了密码,但用的全是123456、redis@2025这种弱口令,黑客用工具暴力破解,分分钟拿下。

-

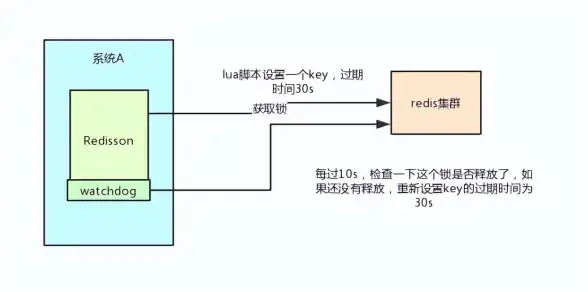

利用漏洞提权

比如早年的EVAL沙盒逃逸漏洞(CVE-2022-36025),攻击者能通过Lua脚本执行系统命令,直接把服务器变成矿机。

黑客拿到Redis后能干吗?

- 删库跑路:

FLUSHALL命令一键清空数据,勒索受害者。 - 写入SSH公钥:通过

config set dir把数据库路径改成/root/.ssh/,然后写入自己的公钥,直接SSH登录服务器。 - 挖矿木马:插入定时任务,下载门罗币挖矿程序,你的CPU瞬间100%。

防御指南:别让Redis变“肉鸡”

-

强制设密码

修改redis.conf,加上:requirepass 你的复杂密码重启服务后,连接时必须用

AUTH 密码认证。 -

禁用高危命令

在配置文件中限制危险操作:

rename-command FLUSHALL "" rename-command CONFIG "" -

绑定内网+防火墙

- 只允许内网IP访问:

bind 127.0.0.1 - 用iptables封掉公网端口:

iptables -A INPUT -p tcp --dport 6379 -j DROP

- 只允许内网IP访问:

-

定期更新

老版本漏洞多,2025年建议使用Redis 7.2+,修复了多个关键漏洞。

高级玩法:安全测试与授权利用

如果你是安全研究员(或红队成员),合法授权测试时可以尝试:

- 弱密码爆破:用

hydra工具针对Redis端口跑字典。 - 未授权写入:测试能否通过

SET插入恶意数据。 - RCE漏洞复现:在实验环境模拟漏洞利用过程(比如CVE-2025-XXXX)。

切记:未经授权的攻击违法!以上操作仅限授权渗透测试。

Redis速度快、性能强,但安全马虎不得,2025年的威胁态势证明,一个疏忽就可能让企业损失惨重,无论是运维还是开发者,都要牢记:密码设复杂、服务不裸奔、漏洞及时补。

下次启动Redis前,先问自己一句:“我的数据库大门,真的关好了吗?”

本文由 扬含芙 于2025-07-30发表在【云服务器提供商】,文中图片由(扬含芙)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/485938.html

发表评论