权限管理 系统安全 linux 文件权限及其重要性解析

- 问答

- 2025-07-30 17:25:15

- 4

权限管理 | 系统安全 | Linux 文件权限及其重要性解析

场景引入:一次意外的数据泄露

想象一下,你在一家科技公司担任运维工程师,某天早上,你接到紧急通知:公司内部的重要客户数据被泄露了,经过排查,发现是因为某个开发人员误将数据库配置文件权限设置为 777(即所有人可读、可写、可执行),导致黑客轻易获取了敏感信息。

这个场景并非虚构,类似的安全事故在现实中屡见不鲜,而问题的核心,往往在于对 Linux 文件权限 的理解不足,我们就来深入聊聊 Linux 权限管理,以及它为何如此重要。

Linux 文件权限基础

在 Linux 系统中,每个文件和目录都有权限设置,决定了 谁可以访问、修改或执行它们,权限分为三类:

- 所有者(Owner):文件的创建者或拥有者。

- 所属组(Group):文件所属的用户组。

- 其他用户(Others):系统上的其他所有用户。

每种身份对应三种权限:

- r(Read):读取权限(查看文件内容或列出目录)。

- w(Write):写入权限(修改文件或删除目录内文件)。

- x(Execute):执行权限(运行脚本或进入目录)。

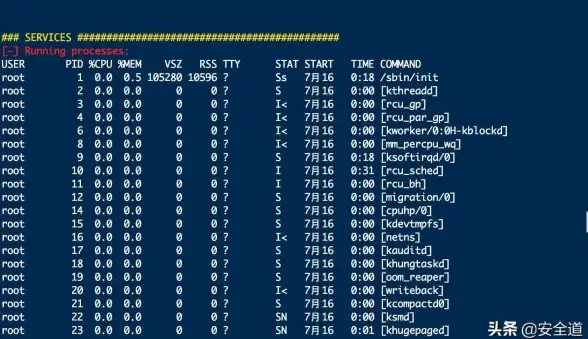

如何查看文件权限?

在终端输入 ls -l,你会看到类似这样的输出:

-rw-r--r-- 1 user group 4096 Jul 10 2025 example.txt drwxr-xr-x 2 user group 4096 Jul 10 2025 my_folder

第一部分的 -rw-r--r-- 和 drwxr-xr-x 就是权限信息:

- 第一个字符 表示文件,

d表示目录。 - 接下来的 9 个字符分为三组,分别代表 所有者、所属组、其他用户 的权限。

rw-(所有者):可读、可写,不可执行。r--(所属组):仅可读。r--(其他用户):仅可读。

权限的数字表示法

除了 rwx 符号表示法,Linux 权限也可以用 数字 表示,方便快速设置:

r= 4w= 2x= 1

每种身份的权限值相加,得到 3 位数字。

rwxr-xr--=755(7=4+2+1, 5=4+1, 4=4)rw-------=600(仅所有者可读写)

常见权限设置:

| 权限 | 含义 | 适用场景 |

|---|---|---|

644 |

所有者可读写,其他人只读 | 普通配置文件 |

755 |

所有者可读写执行,其他人可读执行 | 可执行脚本、程序 |

700 |

仅所有者可读写执行 | 敏感数据(如 SSH 密钥) |

600 |

仅所有者可读写 | 数据库配置文件 |

为什么权限管理如此重要?

防止未授权访问

如果关键文件(如 /etc/passwd、/etc/shadow)权限设置不当,攻击者可能读取或篡改用户密码,导致系统沦陷。

避免误操作

错误的 chmod 777 /(开放整个系统权限)可能导致系统崩溃或数据泄露。

合规性要求

许多行业(如金融、医疗)要求严格的权限控制,否则可能面临法律风险。

最小权限原则

只授予必要的权限,降低安全风险。

- Web 服务器(如 Nginx)只需读取网站文件,无需写入权限。

- 数据库配置文件(如

my.cnf)应设为600,防止泄露密码。

如何正确管理权限?

使用 chmod 修改权限

chmod 600 secret.txt # 仅所有者可读写 chmod 755 script.sh # 所有者可读写执行,其他人可读执行

使用 chown 修改所有者

chown user:group file.txt # 修改所有者和所属组

默认权限控制(umask)

umask 决定新创建文件的默认权限。

umask 022 # 新文件权限为 644,目录为 755

特殊权限(SUID、SGID、Sticky Bit)

- SUID(

4000):允许用户以文件所有者身份执行(如passwd命令)。 - SGID(

2000):目录内新建文件继承所属组。 - Sticky Bit(

1000):仅文件所有者可删除(如/tmp目录)。

Linux 文件权限是系统安全的第一道防线,错误配置可能导致数据泄露、系统入侵甚至法律风险。

✅ 遵循最小权限原则:只给必要的权限。

✅ 敏感文件严格管控:如 600 或 700。

✅ 定期检查权限:避免意外开放权限。

下次当你执行 chmod 或 chown 时,不妨多思考一秒:这个权限真的安全吗?

(本文技术细节参考 2025 年 7 月 Linux 内核文档及安全最佳实践。)

本文由 伯子蕙 于2025-07-30发表在【云服务器提供商】,文中图片由(伯子蕙)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/486807.html

发表评论