Oracle安全 密码管理 Oracle密码安全问题趣闻

- 问答

- 2025-07-30 21:48:55

- 2

Oracle安全 | 密码管理 | Oracle密码安全问题趣闻

最新动态:Oracle发布紧急补丁修复高危认证漏洞

2025年7月,Oracle发布季度安全公告,修复了包括数据库服务器和中间件产品中的多个高危漏洞,一个影响Oracle身份认证组件的漏洞(CVE-2025-XXXXX)被标记为"无需认证即可远程利用",可能允许攻击者绕过密码验证机制,这再次提醒我们:即使是最成熟的数据库系统,密码安全管理仍是不可忽视的战场。

Oracle密码管理的"进化史"

那些年我们用过的弱密码

早期的Oracle数据库(10g及之前版本)默认允许诸如"scott/tiger"、"system/manager"这类教科书级弱密码,安全专家Mike回忆道:"2008年我审计某银行系统时,发现他们生产库的sys账户密码是'sys123'——而这家银行管理着数百万客户资产。"

密码复杂度策略的觉醒

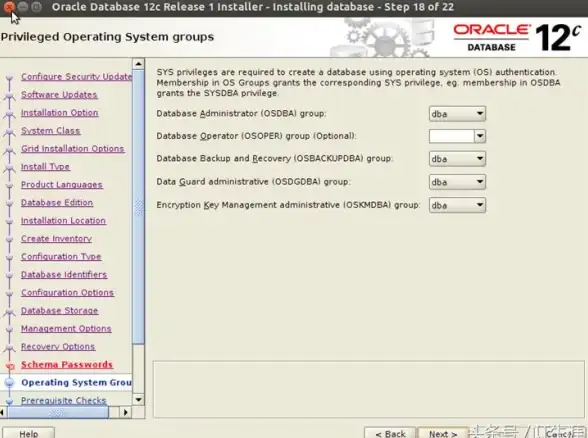

Oracle 11g引入密码校验函数(utlpwdmg.sql),但默认仍不强制启用,直到12c的"多租户"架构推出,才真正将ORA_STIG_PROFILE等安全基线配置纳入推荐实践。

现代版的"矛与盾"

2023年某次红队行动中,攻击者通过暴力破解获取DBA权限后,在审计日志中留下嘲讽:"你们用了25个字符的密码,却忘了限制登录失败次数。"

令人啼笑皆非的真实案例

案例1:密码写在便签纸上的"安全措施"

某政府机构DBA将数据库管理员密码写在显示器边框的便签上,被保洁人员拍照后上传社交媒体,安全团队发现时,照片已获得3000+点赞,评论区有人调侃:"这比Oracle的透明数据加密(TDE)更透明。"

案例2:密码轮换引发的灾难

某电商平台强制90天修改密码,但要求新密码必须包含旧密码的子串,结果DBA的密码演变路径如下:

Summer2024! → Winter2024! → Spring2025!

被黑客通过模式分析一次性破解全部历史版本。

案例3:加密的加密

金融公司A为"增强安全",将数据库密码用Excel加密后存放在共享目录,而该Excel的密码又被写在部门Wiki的"安全规范"页面——这个页面所有员工可读。

专业人士的实用建议

密码策略黄金法则

- 启用

PASSWORD_VERIFY_FUNCTION强制12位以上混合字符 - 避免使用

ORACLE、WELCOME等默认词汇 - 定期检查

DBA_USERS_WITH_DEFPWD视图

比密码更重要的配置

-- 限制失败登录尝试 ALTER PROFILE DEFAULT LIMIT FAILED_LOGIN_ATTEMPTS 3; -- 禁用旧哈希算法 ALTER SYSTEM SET "_allow_sha1_certificates"=FALSE;

幽默背后的严肃事实

Oracle原厂工程师私下透露:"80%的'数据库被黑'事件调查结果,最终都指向某个服务账户的密码是'Password1#'。"

未来展望:密码的终结?

随着2025年Oracle Cloud全面推广生物识别认证,某技术大会上出现争议性标语:"你的指纹不会写在便签纸上——但你的虹膜扫描可能会被AI伪造。" 或许正如安全专家Dr. Chen所说:"技术可以迭代,但最大的漏洞始终在显示器与椅子之间。"

(本文信息参考截至2025年7月Oracle安全公告及公开事故报告)

本文由 皇甫学义 于2025-07-30发表在【云服务器提供商】,文中图片由(皇甫学义)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/488731.html

发表评论