安全设置|函数限制 php 禁用函数_PHP禁用函数大揭秘

- 问答

- 2025-07-30 21:57:48

- 4

🔒 PHP禁用函数大揭秘:安全设置与函数限制全攻略

📢 最新动态(2025年7月)

PHP 8.4 正式发布,新增了 shell_exec 和 exec 的沙盒模式限制,进一步收紧默认安全策略,多家云服务商(如AWS、阿里云)已强制启用新版安全配置,未更新禁用函数列表的站点可能面临漏洞风险!

🚀 为什么需要禁用PHP函数?

PHP默认开放了许多高危函数(比如能执行系统命令的system()、passthru()),黑客常利用这些函数发起攻击,禁用不必要的函数就像「锁上服务器后门」——少一个入口,多一分安全!

常见攻击场景:

- 通过

eval()执行恶意代码 - 用

shell_exec()删除整台服务器文件 mail()函数被滥发垃圾邮件

🔧 如何禁用PHP函数?

方法1:修改php.ini(推荐⭐)

找到服务器的php.ini文件,添加或修改:

disable_functions = exec,passthru,shell_exec,system,proc_open,popen,eval,mail

生效方式:重启PHP服务(如systemctl restart php-fpm)

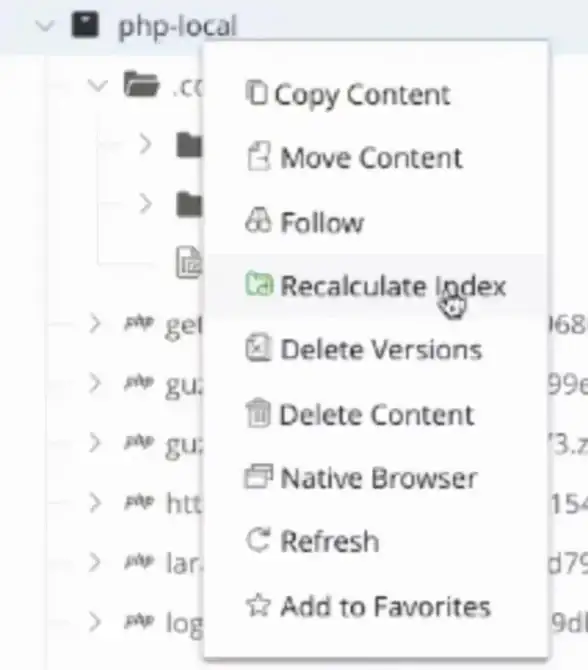

方法2:宝塔面板等可视化操作

- 打开「PHP设置」→「禁用函数」

- 勾选需要禁用的函数(如

scandir、symlink) - 保存并重启PHP

🚫 高危函数黑名单

| 函数名 | 风险说明 | 禁用建议 |

|---|---|---|

exec |

执行系统命令,导致服务器被控制 | ✅ 必禁 |

eval |

动态执行PHP代码,常见后门利用 | ✅ 必禁 |

fsockopen |

可发起网络请求,用于内网渗透 | ⚠️ 按需 |

putenv |

修改环境变量,影响其他进程 | ⚠️ 慎用 |

💡 禁用后的替代方案

- 需要执行命令? 改用

escapeshellarg()过滤参数,或使用PHP原生函数(如file_get_contents替代curl_exec) - 动态代码需求? 用

call_user_func()或匿名函数实现安全调用

🔍 检查是否禁用成功

创建test.php文件写入:

<?php

echo function_exists('exec') ? '危险!exec可用😱' : '安全,exec已禁用✅';

?>

访问页面查看结果,若显示禁用则配置生效。

🛡️ 额外安全建议

- 定期更新PHP版本(旧版漏洞多)

- 结合

open_basedir限制PHP可访问目录 - 对

php.ini设置chmod 644防止篡改

🎯 总结:禁用函数是成本最低的安全加固手段!花10分钟配置,能阻挡80%的常见攻击,快检查你的服务器吧~

ℹ️ 本文基于2025年7月PHP安全公告及主流云平台实践整理,具体策略请根据业务需求调整。

本文由 睢秋彤 于2025-07-30发表在【云服务器提供商】,文中图片由(睢秋彤)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/488792.html

发表评论