上一篇

数据库安全|账号保护 MSSQL数据库账号密码防护措施与安全管理策略

- 问答

- 2025-07-31 03:59:50

- 4

🔒 数据库安全 | 账号保护:MSSQL数据库账号密码防护措施与安全管理策略

📢 最新动态(2025年7月)

某跨国企业因MSSQL数据库默认账号弱密码遭黑客暴力破解,导致超50万用户隐私数据泄露,这一事件再次敲响警钟——数据库账号安全绝非小事!💥

为什么MSSQL账号安全如此重要?

MSSQL作为企业核心数据仓库,一旦账号沦陷,轻则数据泄露,重则业务瘫痪,黑客常用手段包括:

- 暴力破解 🏋️♂️:尝试常见密码组合(如

Admin123) - 凭证填充 🧩:利用其他平台泄露的密码撞库

- 权限滥用 👑:利用高权限账号横向渗透

MSSQL账号密码防护5大核心措施

强制密码复杂度策略

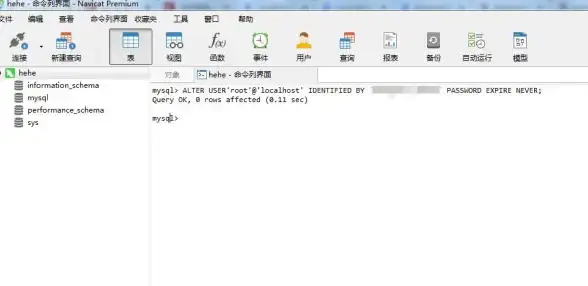

-- 启用密码策略(需企业版) ALTER LOGIN [用户名] WITH CHECK_POLICY = ON;

- 最低要求 ✅:

- 长度≥12位

- 包含大小写字母+数字+特殊符号(如

#SqL2025!) - 禁止使用连续字符(

1234)或常见词汇(Password)

定期轮换密码

⏰ 建议每90天更换一次,可通过作业自动化:

-- 创建密码变更脚本模板 DECLARE @NewPwd NVARCHAR(100) = '新密码'; ALTER LOGIN [用户名] WITH PASSWORD = @NewPwd;

限制失败登录尝试

🔐 防止暴力破解:

-- 设置登录失败锁定(5次失败后锁定30分钟) CREATE LOGIN [用户名] WITH PASSWORD = '密码', CHECK_POLICY = ON, CHECK_EXPIRATION = ON, FAILED_LOGIN_ATTEMPTS = 5, LOCKOUT_TIME = 30;

最小权限原则

🚦 按需分配权限,避免滥用:

-- 只授予读取权限(非DBA账号) GRANT SELECT ON [表名] TO [用户名];

启用审计日志

📝 记录关键操作以备追溯:

-- 监控账号变更行为 USE master; CREATE SERVER AUDIT [账号审计] TO FILE (FILEPATH = 'D:\AuditLogs\');

高级安全管理策略

双因素认证(2FA)

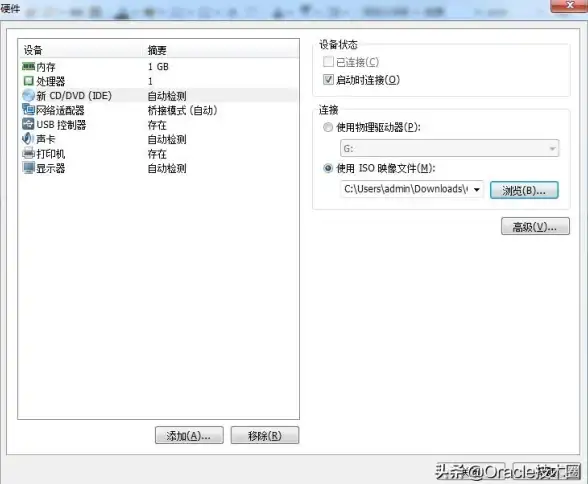

📱 结合手机令牌/生物识别(需第三方工具支持)

加密敏感数据列

🔑 即使数据库泄露,数据仍受保护:

-- 使用Always Encrypted CREATE COLUMN MASTER KEY [CMK] WITH (KEY_STORE_PROVIDER_NAME = 'MSSQL_CERTIFICATE_STORE', KEY_PATH = 'CurrentUser/My/证书指纹');

定期漏洞扫描

🛡️ 使用工具检查:

- 空密码账号

- 过期的测试账号

- 未加密的敏感表

常见错误避坑指南

❌ 禁用SA账号:默认超级账号永远是黑客首选目标

❌ 共享账号密码:离职员工可能成隐患

❌ 日志不备份:没有日志等于没有证据

💡 总结

MSSQL账号安全=严格密码策略+权限控制+持续监控,安全不是一次性的,而是持续的过程!2025年已出现AI驱动的密码猜测工具,唯有动态防御才能守住数据防线。

(本文参考2025年微软安全白皮书及OWASP数据库安全指南)

本文由 朱傲旋 于2025-07-31发表在【云服务器提供商】,文中图片由(朱傲旋)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/491133.html

发表评论