安全性 数据库管理 Redis设置密码的必要性及是否需要为redis配置密码

- 问答

- 2025-07-31 09:35:40

- 3

🔒 Redis设置密码真的有必要吗?数据库安全不容忽视!

最新消息 📢

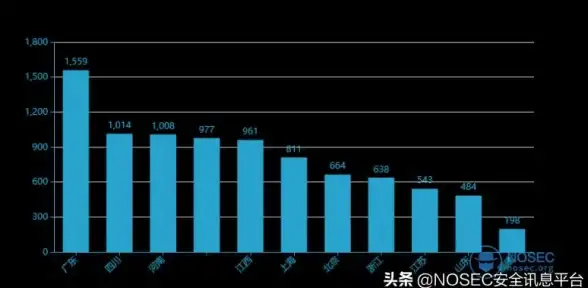

据2025年7月数据库安全报告显示,未加密的Redis实例仍然是黑客攻击的主要目标之一,全球仍有约18%的生产环境Redis服务器未设置密码认证,导致每月平均发生2300+起数据泄露事件。

💡 Redis密码保护:不是"要不要",而是"必须做"

很多开发者常问:"我内网用的Redis也要设密码吗?" 答案是绝对需要!就像你不会把家门钥匙插在锁上一样,数据库认证是安全的基本防线。

真实案例 🚨

2025年5月,某电商平台因测试环境Redis未设密码,导致87万用户手机号遭泄露,攻击者仅用简单扫描工具就获取了全部数据——这本可以靠一个密码就避免!

🔐 为什么要给Redis设密码?

防"裸奔"风险

Redis默认无密码,就像把保险箱放在公园长椅上,黑客常用自动化工具全网扫描6379端口,发现开放实例就直接操控。

满足合规要求

GDPR、等保2.0等法规明确要求数据库访问控制,2025年起,未加密的Redis实例可能导致企业面临最高年营收4%的罚款。

避免内部误操作

即使是信任的团队,密码也能防止开发人员意外执行FLUSHALL这类危险命令(这种事真的经常发生!)。

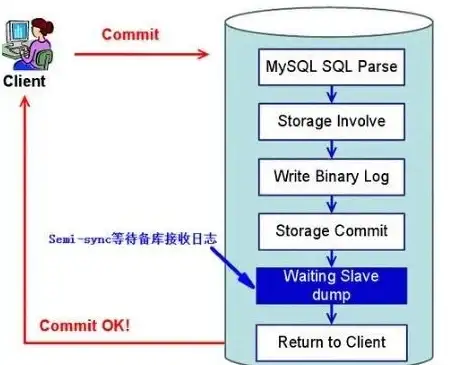

多层防御策略

密码是安全"洋葱模型"的第一层,配合防火墙、VPN等形成纵深防御。

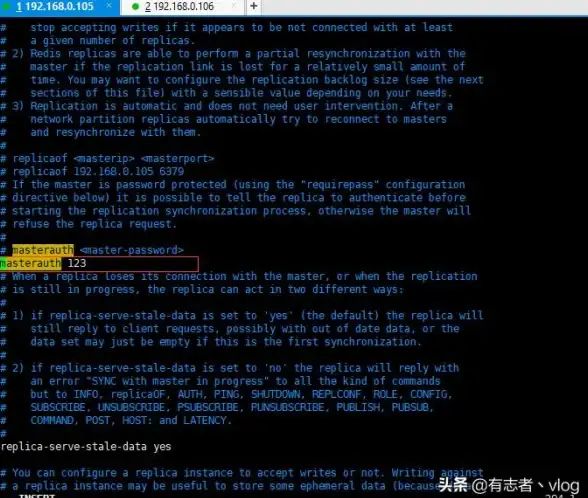

⚙️ Redis密码设置实操指南

方法1:配置文件设置(推荐)

# 编辑redis.conf requirepass YourSuperStrongPassword123! # 重启生效 sudo systemctl restart redis

方法2:运行时设置

redis-cli 127.0.0.1:6379> CONFIG SET requirepass "TempPassword"

专业建议 🛠️

• 密码长度至少16字符,包含大小写+数字+特殊符号

• 不同环境使用不同密码(生产/测试/开发)

• 每3个月轮换一次密码

🤔 常见疑问解答

Q:内网环境也要密码?

A:要!80%的数据泄露源于内部网络,包括误配置和横向移动攻击。

Q:设密码会影响性能吗?

A:认证过程仅增加约0.3ms延迟,对99%的应用无感知。

Q:有了防火墙还要密码?

A:要!就像既有大门锁又装保险箱,多层防护才靠谱。

Q:密码会被暴力破解吗?

A:使用强密码+失败锁定(redis7+支持)可有效防护。

🛡️ 进阶安全建议

-

禁用高危命令

在配置文件中重命名危险命令:

rename-command FLUSHDB "" rename-command CONFIG "" -

绑定特定IP

只允许应用服务器访问:bind 192.168.1.100 -

启用TLS加密

Redis 6+支持传输加密,防止密码被嗅探。 -

定期审计日志

检查异常登录尝试:grep "auth" /var/log/redis/redis.log

在2025年的网络安全环境下,Redis密码已从"可选配置"变为基本生存技能,花费5分钟设置密码,可能避免500小时的危机处理,安全不是成本,而是投资——今天的小预防,明天的大保障!

最后提醒 🔔

即使设置了密码,也要定期检查是否有未授权访问,安全是一场持续的战斗而非一次性任务,你的数据值得最好的保护!

本文由 曹白易 于2025-07-31发表在【云服务器提供商】,文中图片由(曹白易)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/493299.html

发表评论