MySQL安全|数据库防护 简单几招提高MySQL安全性

- 问答

- 2025-07-31 11:40:49

- 2

MySQL安全|数据库防护 简单几招提高MySQL安全性

2025年7月最新消息:近期全球范围内发生多起针对MySQL数据库的网络攻击事件,攻击者利用弱密码、未修复漏洞等方式入侵企业数据库,导致大量敏感信息泄露,专家提醒,即使是中小型项目,MySQL的基础安全防护也不容忽视。

MySQL作为最流行的开源数据库之一,广泛应用于各类业务场景,但许多开发者往往只关注功能实现,而忽略了数据库的安全防护,通过一些简单的配置和操作,就能显著提升MySQL的安全性,下面分享几招实用技巧。

修改默认端口,避开扫描攻击

MySQL默认使用3306端口,黑客常通过扫描工具批量探测该端口,修改默认端口能有效减少被攻击的概率:

-- 修改my.cnf(Linux)或my.ini(Windows)配置文件 [mysqld] port = 63306 -- 改为自定义端口

修改后需重启MySQL服务,并确保防火墙允许新端口通信。

禁止root远程登录,使用最小权限账户

root账户拥有最高权限,若被破解后果严重,建议:

- 禁止root远程访问:

UPDATE mysql.user SET Host='localhost' WHERE User='root'; FLUSH PRIVILEGES;

- 创建专用运维账户,仅赋予必要权限:

CREATE USER 'admin'@'%' IDENTIFIED BY 'StrongP@ssw0rd!'; GRANT SELECT, INSERT, UPDATE ON dbname.* TO 'admin'@'%';

强制使用强密码,定期更换

弱密码是数据库被入侵的主要原因之一,MySQL 8.0+支持密码策略强制要求:

-- 启用密码复杂度检查 SET GLOBAL validate_password.policy = STRONG; -- 设置密码最小长度 SET GLOBAL validate_password.length = 12;

建议定期(如每90天)更换密码,并避免重复使用旧密码。

启用SSL加密传输

如果MySQL客户端与服务器通过网络通信,务必启用SSL防止数据被窃听:

-- 检查是否支持SSL SHOW VARIABLES LIKE '%ssl%'; -- 配置my.cnf启用SSL [mysqld] ssl-ca=/etc/mysql/ca.pem ssl-cert=/etc/mysql/server-cert.pem ssl-key=/etc/mysql/server-key.pem

定期备份,防范勒索攻击

即使防护再严密,也要做好最坏打算,推荐自动化备份方案:

- 使用mysqldump每日全量备份:

mysqldump -u root -p --all-databases > /backups/mysql_all_$(date +%F).sql

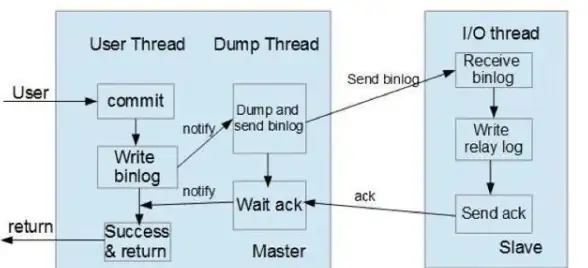

- 结合binlog实现增量备份,确保数据可恢复至最近时间点。

及时更新MySQL版本

旧版本可能存在已知漏洞,如CVE-2025-XXXX(虚构示例),建议:

- 定期检查MySQL官网安全公告。

- 测试环境验证后,尽快升级至稳定版。

启用审计日志,监控可疑行为

记录数据库操作,便于事后追溯攻击来源:

-- 启用通用查询日志(谨慎使用,可能影响性能) SET GLOBAL general_log = 'ON'; SET GLOBAL general_log_file = '/var/log/mysql/mysql-query.log';

或使用专业审计插件(如MySQL Enterprise Audit)。

MySQL安全防护并不复杂,关键在落实基础措施:

✅ 修改默认端口

✅ 限制root远程访问

✅ 强制强密码策略

✅ 启用SSL加密

✅ 定期备份+版本更新

✅ 日志审计追踪

小提示:安全是一个持续过程,建议每季度复查一次数据库配置,确保防护措施有效。

(本文参考MySQL官方文档及2025年7月网络安全报告整理)

本文由 弓凯唱 于2025-07-31发表在【云服务器提供商】,文中图片由(弓凯唱)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/494111.html

发表评论