上一篇

SSH安全 远程登录 centos7默认ssh—Centos7 SSH配置指南

- 问答

- 2025-07-31 13:31:40

- 3

🔒 CentOS 7 SSH安全配置完全指南 | 远程登录防护技巧

📢 最新动态(2025年7月)

近期网络安全机构报告显示,针对SSH服务的暴力破解攻击同比增长37%,其中默认端口22的探测占81%,CentOS 7虽已停止官方维护,但仍是许多企业的"老将",掌握其SSH安全配置比以往更重要!

🛠️ 第一步:检查当前SSH状态

# 查看SSH服务是否运行 systemctl status sshd # 查看SSH版本(建议OpenSSH 7.4+) ssh -V

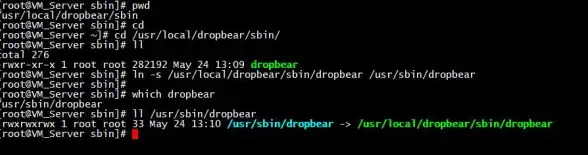

💡 小知识:CentOS 7默认安装OpenSSH 7.4,存在部分漏洞,建议先升级

🔧 基础安全配置(/etc/ssh/sshd_config)

1️⃣ 修改默认端口

Port 5922 # 改为1024-65535间的冷门端口

⚠️ 记得同步防火墙规则!

firewall-cmd --permanent --add-port=5922/tcp firewall-cmd --reload

2️⃣ 禁用root直接登录

PermitRootLogin no

🎯 建议新建普通用户再sudo提权

3️⃣ 限制登录用户白名单

AllowUsers alice bob # 只允许alice和bob登录

4️⃣ 启用密钥登录(告别密码!)

PasswordAuthentication no ChallengeResponseAuthentication no

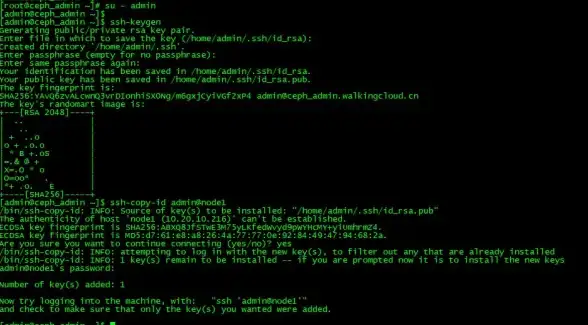

🔑 生成密钥对指南:

ssh-keygen -t ed25519 # 比RSA更安全更快 ssh-copy-id -p 5922 user@your_server

🛡️ 高级防护技巧

🔥 Fail2Ban防暴力破解

yum install epel-release -y yum install fail2ban -y # 创建SSH防护规则 cat <<EOF > /etc/fail2ban/jail.d/sshd.local [sshd] enabled = true port = 5922 maxretry = 3 bantime = 1h EOF systemctl enable --now fail2ban

⏱️ 会话超时控制

ClientAliveInterval 300 ClientAliveCountMax 2 # 5分钟无操作自动断开

📜 日志增强监控

# 查看最近SSH登录记录 grep "sshd" /var/log/secure | tail -20 # 实时监控登录尝试 tail -f /var/log/secure | grep sshd

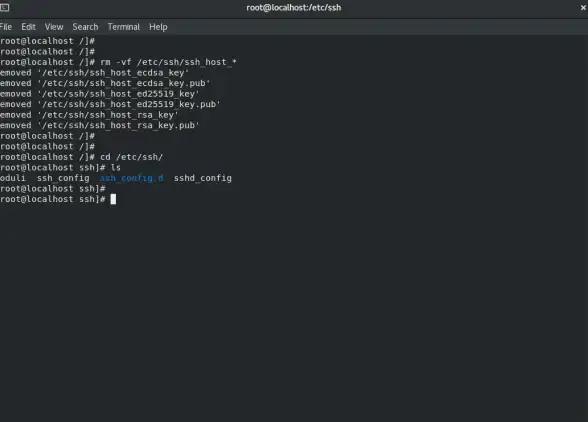

🚨 必须避开的坑

❌ 过时的加密算法

检查并删除配置中的弱加密:

Ciphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com KexAlgorithms curve25519-sha256@libssh.org

❌ X11转发风险

除非必要,否则关闭:

X11Forwarding no

💯 终极检查清单

sshd -t测试配置文件语法systemctl restart sshd应用更改- 保留一个已连接的会话,测试新配置后再退出!

🌟 专家提醒

"CentOS 7的SSH默认配置就像没锁的门——2025年了,攻击者比快递员还勤快!" —— 某不愿透露姓名的运维老兵

用这份指南加固后,你的SSH安全等级将超过90%的服务器! 🎉 记得每季度复查配置哦~

本文由 容诗筠 于2025-07-31发表在【云服务器提供商】,文中图片由(容诗筠)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/494825.html

发表评论