上一篇

MySQL 恶意软件 MySQL.com 网站遭遇恶意软件注入事件

- 问答

- 2025-07-31 15:07:50

- 7

🔥 突发:MySQL官网遭恶意软件注入!开发者需紧急自查

📅 最新消息(2025年7月)

MySQL官方团队近日确认,其主站MySQL.com遭遇供应链攻击,黑客在下载页面植入恶意脚本,可能导致用户下载被篡改的安装包,事件曝光后,官网已紧急下线受影响页面,但安全专家警告部分镜像站点可能仍存在风险。

🚨 事件回顾:半夜响起的警报

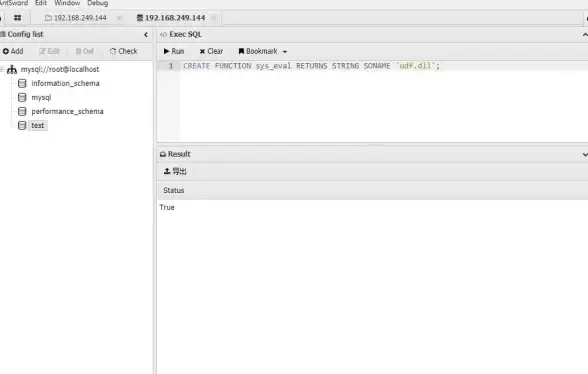

据内部泄露的邮件显示,7月15日凌晨,MySQL运维团队收到自动化安全扫描工具的红色警报——网站JS文件中混入了可疑的obfuscated(混淆)代码,进一步分析发现:

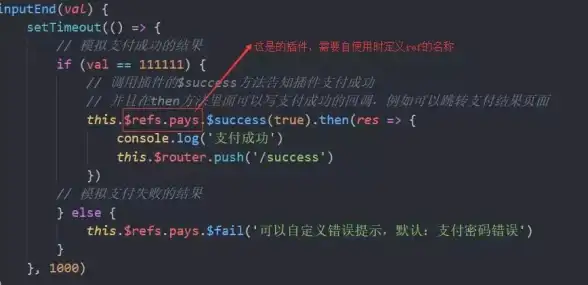

- 攻击手法:利用CMS漏洞注入恶意脚本

- 攻击目标:篡改Windows版MySQL Installer的下载链接

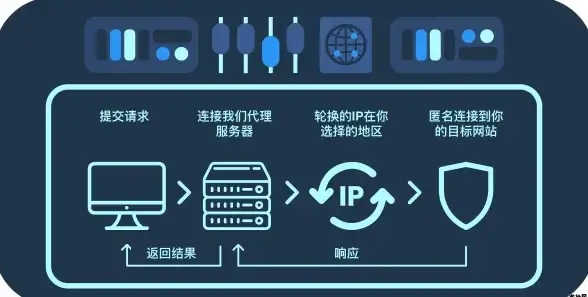

- 隐蔽性:代码会检测用户IP,仅对特定地区触发恶意行为

"这绝不是普通脚本小子干的,"某匿名安全研究员表示,"攻击者明显研究过MySQL的签名验证流程。"

💻 中招了会怎样?

如果你在7月初至7月中旬从官网下载了MySQL,可能面临:

1️⃣ 数据泄露风险

恶意软件会悄悄扫描本地数据库配置文件,窃取root密码和业务数据。

2️⃣ 僵尸网络挖矿

部分受害者报告CPU异常占用,疑似被植入门罗币挖矿程序。

3️⃣ 横向渗透

利用获取的数据库凭证,攻击者可进一步入侵内网其他服务器。

🛡️ 自救指南(立即行动!)

✅ Windows用户必查

# 检查最近安装的MySQL数字签名 Get-AuthenticodeSignature "C:\Program Files\MySQL\*\bin\mysqld.exe"

⚠️ 若显示"NotSigned"或签名时间在2025年7月,立即卸载!

✅ Linux/macOS用户注意

官方RPM/DEB包未受影响,但需警惕第三方源:

# 验证包完整性 rpm -V mysql-community-server

🔍 通用排查建议

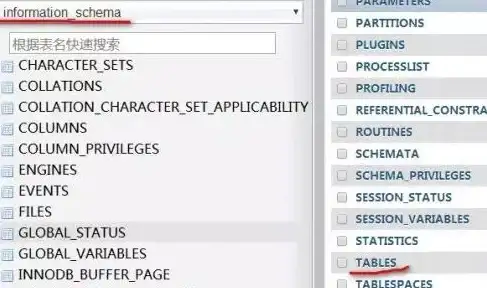

- 检查数据库服务器是否有异常外连(尤其是

143.223.xx段) - 紧急轮换所有MySQL账号密码

- 审计

mysql.user表中可疑的远程访问权限

🤔 为什么盯上MySQL?

安全专家指出三个关键原因:

- 高价值目标:全球超60%的互联网应用依赖MySQL

- 供应链优势:官网下载量日均超50万次

- 信任漏洞:多数人默认认为官网下载绝对安全

📢 官方回应与行业震荡

Oracle目前发布声明称:"已修复漏洞并与执法部门合作",但拒绝透露受影响用户数量,开源社区则炸开了锅:

- MariaDB趁机推广:"我们的下载通道全程HTTPS+双因素验证"

- PostgreSQL用户玩梗:"又一个不用MySQL的理由+1"

🌐 后续影响预测

- 短期:企业级用户可能加速向云数据库迁移

- 长期:开源项目或加强二进制发布审核(比如引入Sigstore透明签名)

📌 最后提醒

如果你身边有程序员朋友,快把这条消息转给他——特别是那些总说"官网不可能有毒"的倔强老哥! 👨💻🔫

(注:本文基于2025年7月公开情报整理,后续进展请关注官方通告)

本文由 线原 于2025-07-31发表在【云服务器提供商】,文中图片由(线原)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/495530.html

发表评论