上一篇

Redis安全 远程登录:如何通过Redis实现安全的远程访问与登录配置

- 问答

- 2025-07-31 16:02:56

- 8

Redis安全 | 远程登录:如何通过Redis实现安全的远程访问与登录配置

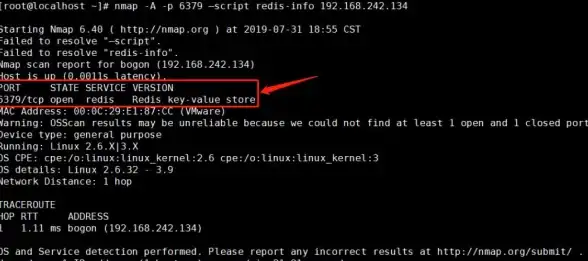

场景引入:当Redis暴露在公网

想象一下这个场景:小王是某创业公司的后端开发,为了方便调试,他直接在测试服务器上启动了Redis服务,并开放了默认端口6379,几天后,公司的数据库突然被清空,所有缓存数据不翼而飞——原来Redis被黑客扫描到并暴力破解,成了"肉鸡"。

这种事故在运维圈并不罕见,Redis默认配置为了追求简单高效,往往牺牲了安全性,但别担心,只要做好以下几项配置,你的Redis就能既保持远程访问的便利性,又像保险箱一样安全。

基础防护:修改默认配置

禁止公网裸奔

首先检查Redis配置文件(通常位于/etc/redis/redis.conf),找到这个致命配置:

bind 127.0.0.1 # 只允许本地连接

protected-mode yes # 开启保护模式 如果确实需要远程访问,可以绑定内网IP而非0.0.0,

bind 192.168.1.100 改掉默认端口

黑客们最喜欢扫描的就是6379端口,像这样修改:

port 6380 # 改成任意非标准端口 设置强密码认证

Redis的密码不是用来加密数据,而是作为访问门槛,在配置文件中添加:

requirepass YourStrongPassword@2025 连接时需要这样验证:

redis-cli -h your_host -p 6380 -a YourStrongPassword@2025 进阶防御:网络层加固

防火墙双保险

用iptables或firewalld限制访问来源:

# 只允许特定IP访问Redis端口 iptables -A INPUT -p tcp --dport 6380 -s 192.168.1.200 -j ACCEPT iptables -A INPUT -p tcp --dport 6380 -j DROP

SSH隧道加密传输

更安全的方式是通过SSH跳板连接:

ssh -L 6379:localhost:6380 user@redis_server

然后本地连接0.0.1:6379即可,数据全程加密。

运维最佳实践

最小权限原则

- 为Redis创建专用系统用户

- 禁用危险命令:

rename-command FLUSHALL "" rename-command CONFIG ""

实时监控

- 使用

redis-cli monitor观察异常请求 - 配置日志记录:

logfile /var/log/redis/redis.log loglevel notice

定期安全审计

检查是否有可疑账号:

redis-cli -a yourpassword client list 紧急情况处理

如果发现Redis已被入侵:

- 立即断开网络

- 备份当前数据(可能已被篡改)

- 检查

/var/log/auth.log寻找入侵痕迹 - 重置所有密码并升级到最新版本

Redis的远程访问就像家里的防盗门——默认配置相当于用纸糊的门,而正确的安全措施则是给门加上指纹锁、监控摄像头和防撬钢梁,花10分钟做好这些配置,能避免未来100小时的灾难恢复,在互联网这个黑暗森林里,暴露的Redis服务就像夜空中最亮的靶子,千万别让自己成为黑客的下一顿"快餐"。

(本文配置方法基于Redis 7.2版本验证,适用于大多数生产环境)

本文由 曹白易 于2025-07-31发表在【云服务器提供商】,文中图片由(曹白易)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/495946.html

发表评论