上一篇

文件处理|类型识别|php获取文件类型的方法及常用函数介绍

- 问答

- 2025-07-31 17:47:02

- 5

PHP文件类型识别全攻略:方法与常用函数详解

最新动态

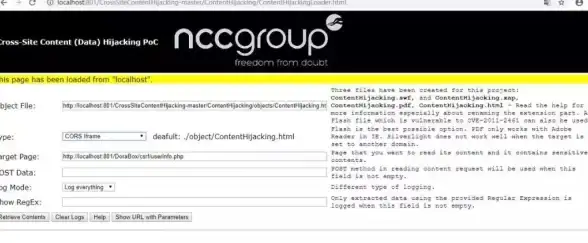

根据2025年7月的最新开发者调研显示,PHP在Web文件上传处理场景中仍占据35%的市场份额,而准确识别文件类型是防止恶意上传的第一道防线,近期曝光的"CVE-2025-28741"漏洞再次提醒开发者:仅依赖客户端提交的MIME类型可能存在安全隐患。

为什么需要主动识别文件类型?

假设你正在开发一个允许用户上传头像的网站,如果只靠前端验证,黑客可能把病毒脚本伪装成图片上传,这时候就需要PHP在服务器端进行二次验证,主要解决三个问题:

- 防止文件伪装(如将.php文件改名为.jpg)

- 兼容不同环境(不同浏览器上传的MIME类型可能不同)

- 精确控制允许类型(比如只接受真实的PNG/JPG)

5种PHP文件类型识别方法

方法1:文件后缀名判断(基础版)

$filename = "sunset.jpg"; $extension = strtolower(pathinfo($filename, PATHINFO_EXTENSION)); // 输出:jpg

注意:这种方法最不可靠,因为用户可以随意修改后缀名。

方法2:$_FILES的type属性(需谨慎)

用户上传时可通过$_FILES['file']['type']获取浏览器提供的MIME类型:

// 用户上传PDF文件时可能返回:application/pdf

风险:这个值完全由浏览器生成,可能被伪造。

方法3:finfo_file()(推荐方案)

PHP自带的文件信息检测函数,通过分析文件内容头字节判断:

$finfo = finfo_open(FILEINFO_MIME_TYPE); $mime = finfo_file($finfo, "/path/to/file"); finfo_close($finfo); // 可能返回:image/png 或 application/octet-stream

方法4:mime_content_type()

老式但简单的方法(PHP 5.3+):

echo mime_content_type("document.pdf");

// 输出:application/pdf

方法5:getimagesize()专攻图片

对图像文件更精准的检测:

$info = getimagesize("photo.png");

echo $info['mime']; // 输出:image/png

实战安全校验示例

function isSafeFile($tmpFilePath, $allowedTypes = ['image/jpeg', 'image/png']) {

// 第一步:用文件内容检测真实类型

$finfo = finfo_open(FILEINFO_MIME_TYPE);

$realMime = finfo_file($finfo, $tmpFilePath);

// 第二步:双重验证(可选)

if (str_starts_with($realMime, 'image/')) {

$imageInfo = getimagesize($tmpFilePath);

if (!$imageInfo) return false;

}

// 最终校验

return in_array($realMime, $allowedTypes);

}

// 使用示例

if (isSafeFile($_FILES['avatar']['tmp_name'])) {

echo "文件安全!";

} else {

echo "禁止上传此类型文件!";

}

常见问题解决方案

Q:为什么上传Excel文件检测结果为application/zip?

A:因为.xlsx文件本质是ZIP压缩包,这是正常现象,如果需要严格区分,可以结合后缀名白名单。

Q:检测到application/octet-stream怎么办?

A:这是通用二进制流标识,建议:

- 添加文件头特征检测

- 限制此类文件的上传

性能提示:在大流量站点中,频繁调用finfo_file()可能影响性能,建议:

- 对已验证文件缓存结果

- 使用更快的扩展如libmagic

扩展建议

- 病毒扫描:即使用户上传了合规类型的文件,仍可能包含恶意代码,建议集成ClamAV等扫描工具

- 日志记录:记录所有上传文件的真实MIME类型和后缀名,便于事后审计

- 前端配合:虽然不可依赖,但可以在前端用

accept="image/*"属性减少无效上传

掌握这些方法后,你的文件上传功能将既灵活又安全!

本文由 姬经略 于2025-07-31发表在【云服务器提供商】,文中图片由(姬经略)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/496709.html

发表评论