数据库防护|数据安全 mysql安全加固、mysql安全加固方式全面解析与实用提升方法

- 问答

- 2025-07-31 23:00:15

- 3

MySQL安全加固全攻略

场景引入:一次数据泄露的教训

"小王,我们的用户数据库好像被拖库了!"凌晨3点,运维主管的电话让刚入睡的小王瞬间清醒,登录服务器一看,客户信息表已经被清空,只留下黑客嚣张的勒索信息,事后调查发现,攻击者只是通过一个默认端口的弱密码就长驱直入——这本是可以避免的低级失误。

这样的场景每天都在上演,MySQL作为最流行的开源数据库,其安全性直接关系到企业核心资产,下面我们就来全面拆解MySQL安全加固的实用方法,让你的数据库不再"裸奔"。

基础加固:堵住常见漏洞

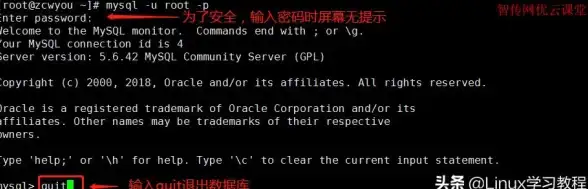

账户权限管理

- 删除匿名账户:安装后立即执行

DROP USER ''@'localhost' - 重命名root账户:

RENAME USER 'root'@'localhost' TO 'dbadmin'@'localhost' - 遵循最小权限原则:给应用账户只分配必要的CRUD权限

-- 创建专用应用账户示例 CREATE USER 'webapp'@'192.168.1.%' IDENTIFIED BY 'ComplexP@ssw0rd!2025'; GRANT SELECT, INSERT, UPDATE ON shop_db.* TO 'webapp'@'192.168.1.%';

密码策略强化

- 启用密码复杂度插件:

[mysqld] plugin-load-add=validate_password.so validate_password_policy=STRONG

- 设置密码过期(MySQL 5.7+):

ALTER USER 'webapp'@'%' PASSWORD EXPIRE INTERVAL 90 DAY;

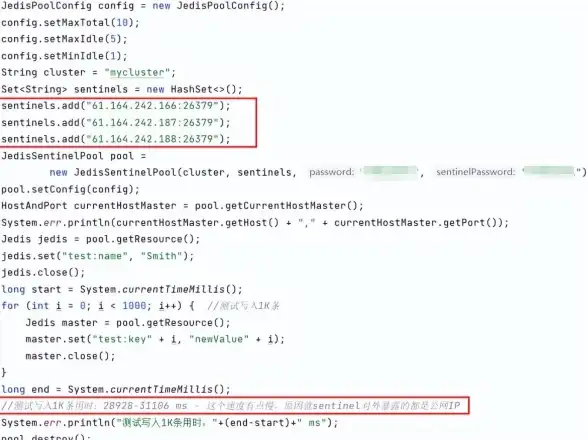

网络层防护:筑起第一道防线

连接控制

- 修改默认3306端口:

[mysqld] port = 63306

- 限制访问IP:

UPDATE mysql.user SET Host='10.0.%.%' WHERE User='webapp';

- 启用SSL加密传输:

# 生成证书 openssl genrsa 2048 > ca-key.pem openssl req -new -x509 -nodes -days 3650 -key ca-key.pem > ca-cert.pem

防火墙配置

# 只允许应用服务器访问 iptables -A INPUT -p tcp --dport 63306 -s 10.0.1.100 -j ACCEPT iptables -A INPUT -p tcp --dport 63306 -j DROP

数据保护:敏感信息处理方案

数据加密方案

- 透明数据加密(TDE):

INSTALL PLUGIN keyring_file SONAME 'keyring_file.so'; SET GLOBAL keyring_file_data='/secure_path/mysql_keyring'; ALTER TABLE users ENCRYPTION='Y';

- 列级加密(适用于敏感字段):

-- 使用AES_ENCRYPT函数 UPDATE customers SET credit_card = AES_ENCRYPT('1234-5678-9012-3456', 'encryption_key_2025');

脱敏处理技巧

-- 显示部分手机号 SELECT CONCAT(LEFT(phone,3), '****', RIGHT(phone,4)) AS masked_phone FROM users;

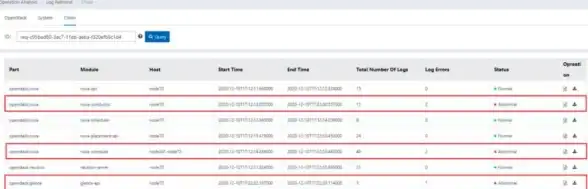

审计与监控:安全事件早知道

启用审计日志

[mysqld] plugin-load-add=audit_log.so audit_log_format=JSON audit_log_policy=ALL

可疑行为监控

-- 检查异常登录 SELECT * FROM mysql.general_log WHERE argument LIKE '%connect%' AND user_host NOT LIKE '10.0.%';

备份安全:最后的防线

加密备份方案

mysqldump -u root -p shop_db | openssl enc -aes-256-cbc -salt -out shop_db_$(date +%F).sql.enc

备份验证脚本

# 定期检查备份完整性

if ! openssl enc -d -aes-256-cbc -in latest_backup.sql.enc | tail -n1 | grep -q "Dump completed"; then

echo "备份验证失败!" | mail -s "MySQL备份告警" admin@example.com

fi

进阶防护:针对专业攻击的防御

SQL注入防护

- 使用预处理语句(PHP示例):

$stmt = $pdo->prepare("SELECT * FROM users WHERE username = ? AND status = ?"); $stmt->execute([$username, $status]);

防暴力破解

[mysqld] connection_control_failed_connections_threshold=5 connection_control_min_connection_delay=3000

日常维护清单

-

每周检查:

- 异常登录尝试

- 未使用的测试账户

- 权限变更情况

-

每月必做:

- 审计日志分析

- 密码轮换

- 漏洞扫描(使用MySQL自带的

mysql_secure_installation)

-

每季度演练:

- 备份恢复测试

- 安全事件应急响应

数据库安全没有银弹,但通过层层防御可以显著降低风险,加固不是一次性的工作——去年有效的措施今年可能已经过时,保持对最新CVE的关注(2025年已爆出多个MySQL高危漏洞),定期评估你的防护体系,才能让数据真正安全。

下次凌晨接到电话时,希望是因为系统自动阻断攻击的告警,而不是数据泄露的噩耗,安全之路,永无止境。

本文由 游盼旋 于2025-07-31发表在【云服务器提供商】,文中图片由(游盼旋)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/499042.html

发表评论