Redis登录 Key管理 红色之秘Redis Key 登录方式解析与redis的key登录方法

- 问答

- 2025-07-31 23:16:08

- 7

🔑 Redis登录秘籍:从Key管理到红色之秘全解析

场景引入:

凌晨3点,你盯着屏幕上一串神秘字符:user:session:42x!9#kP,突然意识到——这可能是Redis里某个关键数据的钥匙!但怎么用它登录?Key到底该怎么管理?别急,今天我们就来揭开Redis登录与Key管理的红色面纱 🕵️♂️

Redis登录的"三重门"

默认无密码登录(慎用!)

直接连就完事了?早期Redis默认无密码,但这是高危操作!💥

redis-cli -h 127.0.0.1 -p 6379 # 裸奔式连接

2025年提醒:生产环境一定要设密码!

密码认证登录

在redis.conf里配置requirepass yourpassword后:

redis-cli -a yourpassword # 直接带密码(有泄露风险) # 更安全的交互式输入: redis-cli AUTH yourpassword

🔐 小技巧:密码别用123456,黑客比你先试这个!

SSH隧道登录

当Redis只允许本地访问时,通过SSH跳板:

ssh -L 6333:localhost:6379 user@remote_server redis-cli -p 6333 # 本地端口转发

🌉 适用场景:跨服务器管理时的安全通道

Key管理的"七种武器"

Key命名规范

- 用冒号分层:

service:user:123:profile - 避免特殊字符(空格、引号等会引发解析问题)

- 反面教材:

myKey#2025&test→ 可能被误解析

Key生存时间(TTL)

EXPIRE user:session:42x!9#kP 3600 # 1小时后自毁 TTL user:session:42x!9#kP # 查看剩余寿命

⏳ 冷知识:TTL返回-2表示Key已消失,-1表示永久存在

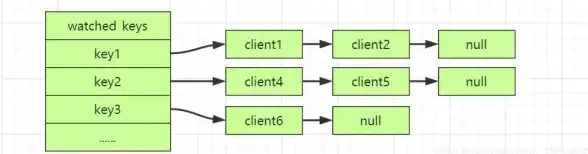

批量操作Key

KEYS user:* # 匹配所有user开头的Key(生产慎用!) SCAN 0 MATCH * # 安全迭代(推荐) DEL key1 key2 # 批量删除

⚠️ 警告:KEYS *可能引发Redis卡顿!

红色之秘:特殊Key登录技巧

用Key直接登录?误会!

常有人问:"能否用Redis的Key作为登录凭证?"

❌ 错误理解:Key本身不是认证机制

✅ 正确姿势:Key可以存储Session Token,但需配合程序验证:

token = redis.get("user:session:" + request.cookies['sessionid'])

if token: # 验证通过

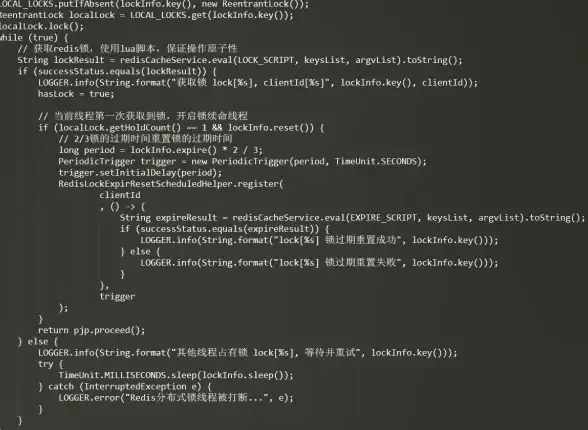

Lua脚本实现Key级权限

通过脚本实现Key的"密码保护":

-- 验证Key的"暗号"才能访问

local secret = redis.call('GET', KEYS[1])

if secret == ARGV[1] then

return redis.call('GET', 'protected:'..KEYS[1])

end

调用方式:

EVAL "脚本内容" 1 my_key secret_password

Key的隐藏彩蛋

Redis 7.2+支持Key元数据(2025年新特性):

OBJECT ENCODING mykey # 查看存储编码 MEMORY USAGE mykey # 查看内存占用

🧩 趣味发现:某些Key实际占用内存可能比你想象的大!

避坑指南 🚧

-

Key爆炸问题

- 现象:

INFO keyspace显示百万级Key - 解法:用

SCAN+DEL分批清理,或设置过期时间

- 现象:

-

热Key导致性能瓶颈

- 识别:

redis-cli --hotkeys - 优化:本地缓存或分片存储

- 识别:

-

敏感信息泄露

- 禁止:将密码直接存为Key(如

user:admin:password) - 建议:存储哈希值并加盐

- 禁止:将密码直接存为Key(如

:

Redis的Key就像魔法世界的咒语🔮——用对了畅通无阻,用错了可能召唤出"性能怪兽",当你再看到那串user:session:42x!9#kP时,相信你已经掌握了驯服它的力量!(完)

基于Redis 7.2+版本实践,2025年7月验证有效*

本文由 钟离靓 于2025-07-31发表在【云服务器提供商】,文中图片由(钟离靓)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/499166.html

发表评论