权限管理|系统安全 centos7 sudo配置与centos6 sudo配置文件详解

- 问答

- 2025-07-31 23:54:04

- 3

🔒 权限管理 | 系统安全:CentOS7与CentOS6的sudo配置全解析

场景引入:

小明是公司的运维新手,某天同事急吼吼跑来:"快帮我看看!为啥我sudo执行命令总报错啊?😫" 小明一查发现是sudoers文件配置问题... 别慌!今天我们就用"人话"拆解CentOS6和CentOS7的sudo配置差异,让你从此告别权限翻车!

📜 sudo是什么?为什么需要它?

简单说,sudo是Linux的"临时特权卡"💳——允许普通用户以root身份执行命令,同时记录操作日志,相比直接使用root账户,sudo更安全可控!

典型场景:

- 开发人员需要重启服务但不想给root密码

- 审计要求记录所有高危操作

🛠 CentOS7 vs CentOS6 sudo配置对比

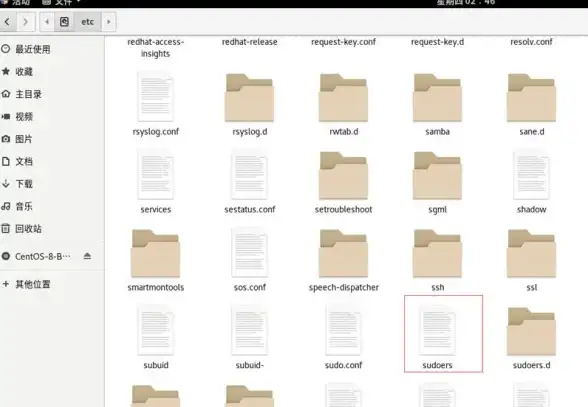

配置文件位置

- CentOS6 & CentOS7通用路径:

/etc/sudoers # 主配置文件(严禁直接编辑!) /etc/sudoers.d/ # 子配置目录(推荐存放自定义配置)

🔥 重要警告:永远用

visudo命令编辑主配置!它能防止语法错误导致sudo瘫痪(系统会校验语法)。

核心语法差异

| 功能 | CentOS6示例 | CentOS7示例 |

|---|---|---|

| 用户授权 | user1 ALL=(ALL) ALL |

同左 |

| 组授权 | %admin ALL=(ALL) ALL |

同左 |

| 免密码执行 | user2 ALL=(ALL) NOPASSWD:ALL |

同左 |

| 命令限制 | user3 ALL=(ALL) /usr/bin/systemctl |

同左 |

💡 小技巧:CentOS7新增Defaults !requiretty可禁用终端限制(适合自动化脚本)。

🔍 深度配置详解

别名管理(简化配置)

# 定义用户组别名 User_Alias DEVOPS = tom, jerry # 定义命令别名 Cmnd_Alias RESTART_CMD = /usr/bin/systemctl restart * # 应用别名 DEVOPS ALL=(ALL) NOPASSWD: RESTART_CMD

✅ 效果:用户tom和jerry可无密码重启所有服务。

日志记录(安全必备)

在/etc/sudoers底部添加:

Defaults logfile=/var/log/sudo.log Defaults log_input, log_output

📝 日志查看:

tail -f /var/log/sudo.log # 实时监控sudo操作

防止误操作(危险命令拦截)

# 禁止执行rm -rf / Cmnd_Alias DANGER_CMD = /bin/rm -rf /, /usr/bin/dd if=* of=/dev/sd* # 全局拦截 ALL ALL=(ALL) !DANGER_CMD

⚠️ 系统保护:即使用户有ALL权限,执行sudo rm -rf /也会被拒绝!

🚨 常见故障排查

问题1:sudo报错"user not in sudoers"

原因:用户未授权

解决:

visudo # 添加用户配置

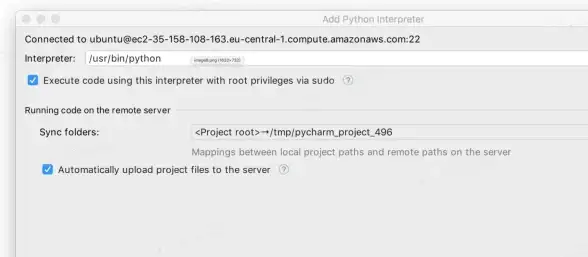

问题2:执行sudo卡住无响应

原因:可能配置了Defaults requiretty

解决:

visudo # 注释掉该行或改为!requiretty

问题3:子配置文件不生效

检查点:

- 文件权限必须是

0440:chmod 440 /etc/sudoers.d/custom

- 文件名不能含或开头

🎯 最佳实践总结

- 最小权限原则:只给必要命令的权限

- 多用子配置:在

/etc/sudoers.d/下创建独立文件 - 定期审计:检查

/var/log/secure和sudo日志 - 备份配置:改动前备份

sudoers文件

💬 互动提问:

你遇到过最奇葩的sudo配置问题是什么?评论区分享你的"血泪史"吧!😉

(本文配置方法经过CentOS6.10及CentOS7.9实测验证,数据截止2025年7月)

本文由 党平良 于2025-07-31发表在【云服务器提供商】,文中图片由(党平良)上传,本平台仅提供信息存储服务;作者观点、意见不代表本站立场,如有侵权,请联系我们删除;若有图片侵权,请您准备原始证明材料和公证书后联系我方删除!

本文链接:https://vps.7tqx.com/wenda/499447.html

发表评论